Wprowadzenie

Witaj w 12 odcinku podcastu Szurkogadanie czyli o bezpieczeństwie dla wszystkich. Ja nazywam się Kacper Szurek i dzisiaj przedstawię Ci 9 ciekawych informacji ze świata bezpieczeństwa z ostatniego tygodnia. Transkrypt tego audio znajduje się na mojej stronie security.szurek.pl. Większość linków pochodzi z weekendowej lektury Zaufanej Trzeciej Strony.

Zapraszam do słuchania.

WaitList.dat

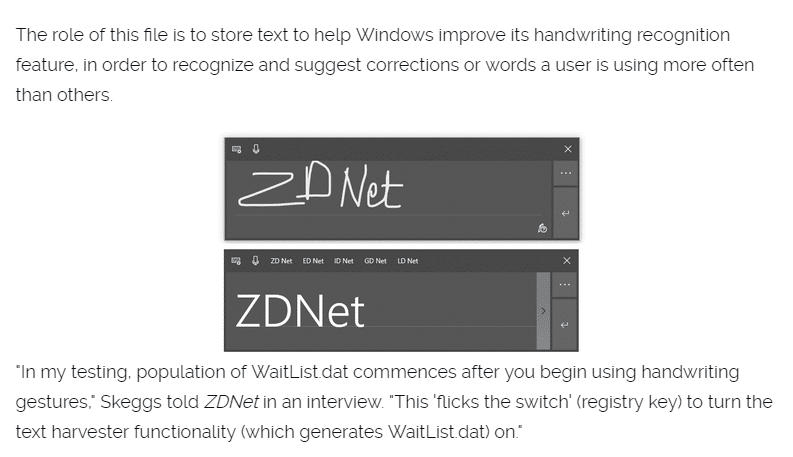

Jeżeli Twój laptop posiada ekran dotykowy i używasz go czasami do wprowadzania tekstu powinieneś zainteresować się plikiem WaitList.dat który tworzony jest przez Windows.

Co to za plik i do czego służy?

Kiedy używamy palca do wpisywania nowego tekstu w systemie operacyjnym możemy otrzymywać propozycje słów, które są przez nas najczęściej używane.

Propozycje te pochodzą ze wszystkich dokumentów tekstowych jakie znajdują się na naszym dysku i które są przetwarzane przez usługę Windows Search.

Mówimy więc tutaj między innymi o treści emaili, czy też dokumentów Worda.

Wszystkie te dane są indeksowane a następnie zachowywane w wyżej wymienionym pliku.

Co ciekawe dane te pozostają w nim nawet jeśli powiązane pliki zostały usunięte z naszego systemu.

Stanowi to więc idealny zbiór danych, który można wykorzystać w informatyce śledczej.

Możemy bowiem myśleć, że usunęliśmy wszystkie dowody z komputera a tu okazuje się że możliwe jest odzyskanie ich treści.

Plik ten może również zostać także wykorzystany w złośliwych celach. Załóżmy bowiem, że ktoś uzyskał dostęp do naszego komputera i chciałbym znaleźć wszystkie nasze hasła do różnych serwisów. Prostą komendą może teraz ściągnąć plik WaitList a następnie przeglądnąć go w poszukiwaniu interesujących informacji.

Jak zatem wyłączyć ta opcję? Należy zmodyfikować odpowiedni klucz w rejestrze systemu.

Jeśli ktoś chciałby na własne oczy sprawdzić jakie dane można odzyskać z tego źródła - może wykorzystać proste narzędzie wlrip stworzone właśnie do tego celu.

Błędy w NAS My Cloud

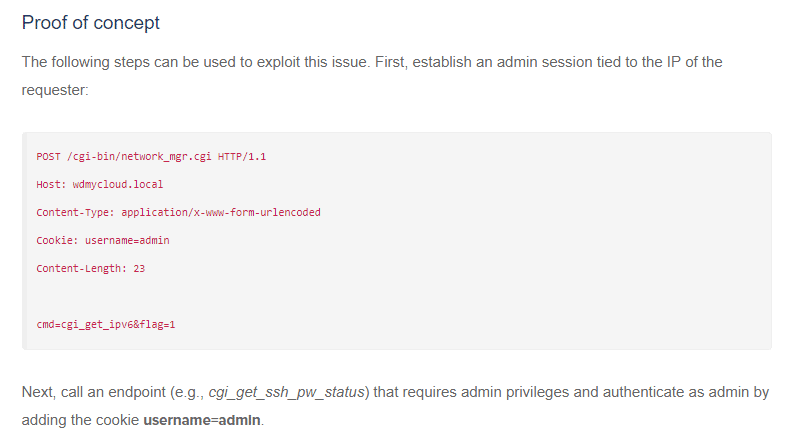

NAS My Cloud firmy Western Digital jest podatny na atak podniesienia uprawnień.

Zadziwia prostota tego ataku. Wystarczy jedynie stworzyć proste ciasteczko w przeglądarce internetowej o nazwie username i ustawić je na wartość admin.

W tym momencie możemy już korzystać z urządzenia z uprawnieniami administratora. Nie ma potrzeby logowania czy tez podawania żadnej nazwy użytkownika oraz hasła.

To pokazuje, ze czasami zdarzają się trywialne błędy, które nie wymagają posiadania skomplikowanej wiedzy. Jeśli bowiem zauważamy ciasteczko z naszą nazwa konta - dociekliwy użytkownik może spróbować zmodyfikować jego treść. Zwłaszcza, że dane nie są tam w żaden sposób zaszyfrowane czy zobfuskowane. Co ciekawe błąd ten został naprawiony dopiero po roku czasu od jego zgłoszenia do producenta.

Tag annotation w mpdf

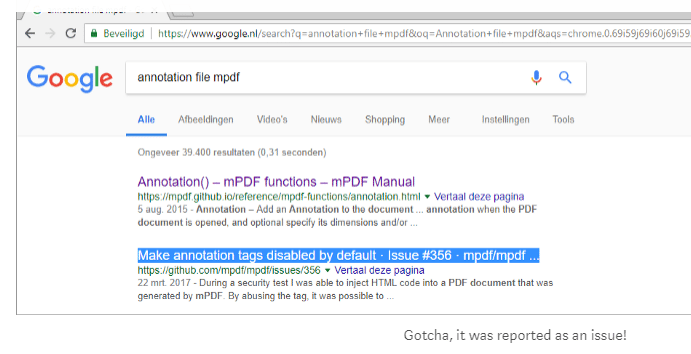

Tym razem ciekawy przykład błędu znalezionego w ramach programu Bug Bounty. Jedna z większych firm zajmujących się zaopatrywaniem klientów we wszelakiego rodzaju przedmiotu potrzebne do urządzania domu posiadała w swojej ofercie witrynę, która umożliwiała zaprojektowanie swojej własnej łazienki.

Na stronie tej można było dodawać nowe produkty do swojego osobistego konta.

Taka gotową listę można było potem przesłać na swój adres email lub też pobrać w formacie pdf.

Badacz bezpieczeństwa przyjrzał się procesowi tworzenia pliku pdf nieco bliżej. Do serwera firmy wysyłany był ciąg znaków - w którym to znajdował się kod HTML, na którego podstawie serwer miał stworzyć dokument pdf.

Badacz przy pomocy artefaktów dostępnych na stronie potwierdził że serwer używał biblioteki mpdf, służącej do tworzenia takich dokumentów. W logu zmian tej biblioteki zauważył informację, że jakiś czas temu możliwe było pobranie treści dowolnego pliku z serwera jeśli atakujący przesłał do biblioteki odpowiednio spreparowany tag: annotation.

Działał on podobnie jak tag img służący do dołączania zdjęć do dokumentów. Wystarczyło więc do serwera wysłać kod HTML z tagiem annotation a w argumencie file podać treść interesującego nas pliku.

Ataki tego rodzaju nazywamy SSRF czyli Server Side Request Forgery.

Kolejny przykład, że warto monitorować zewnętrzne biblioteki używane na naszych stronach i od czasu do czasu dokonywać ich aktualizacji.

Złośliwe obrazy AMI

Często w swoich podcastach wspominam o infrastrukturze Amazona - wynika to z faktu jej popularności oraz złożoności. Dzisiaj o AMI czyi Amazon Machine Image - gotowych obrazach systemów operacyjnych, które mogą być używane w ramach infrastruktury Elastic Compute Cloud.

Każdy z użytkowników Amazona może stworzyć taki obraz i udostępnić go innym. W ten sposób nie musimy wykonywać nużących czynności i możemy wykorzystać pracę innych osób. Gotowe obrazy są bowiem przeróżne.

Dla przykładu - jeśli chcemy używać systemu blogowego WordPress możemy napotkać obraz z zainstalowanym serwerem WWW, interpreterem PHP oraz bazą danych MySQL.

Jednym słowem - wszystko czego potrzebujemy do rozpoczęcia pracy. Obecnie, pojawia się jednak coraz więcej złośliwych obrazów.

Można je podzielić na 2 grupy. W grupie pierwszej znajdują się obrazy, które zostały zmodyfikowane w taki sposób, że moc obliczeniowa naszej maszyny zostaje wykorzystana do kopania krypto walut.

Przez to nasza strona działa wolniej a ktoś bogaci się naszym kosztem.

Ten atak nie jest jednak tak poważny jak druga grupa - tutaj nie dochodzi bowiem do kradzieży żadnych danych.

Inna metoda to modyfikacja systemu operacyjnego w taki sposób, aby jego twórca mógł uzyskać nieautoryzowany dostęp do naszej instancji.

Mówimy więc tutaj o kontach back-doorach czy tez otwartych usługach o których nie mieliśmy pojęcia.

Rodzi to wiele problemów - jak bowiem sprawdzić czy stworzony przez kogoś obraz jest złośliwy?

Jak rozróżnić tylko dobrych twórców od złośliwych?

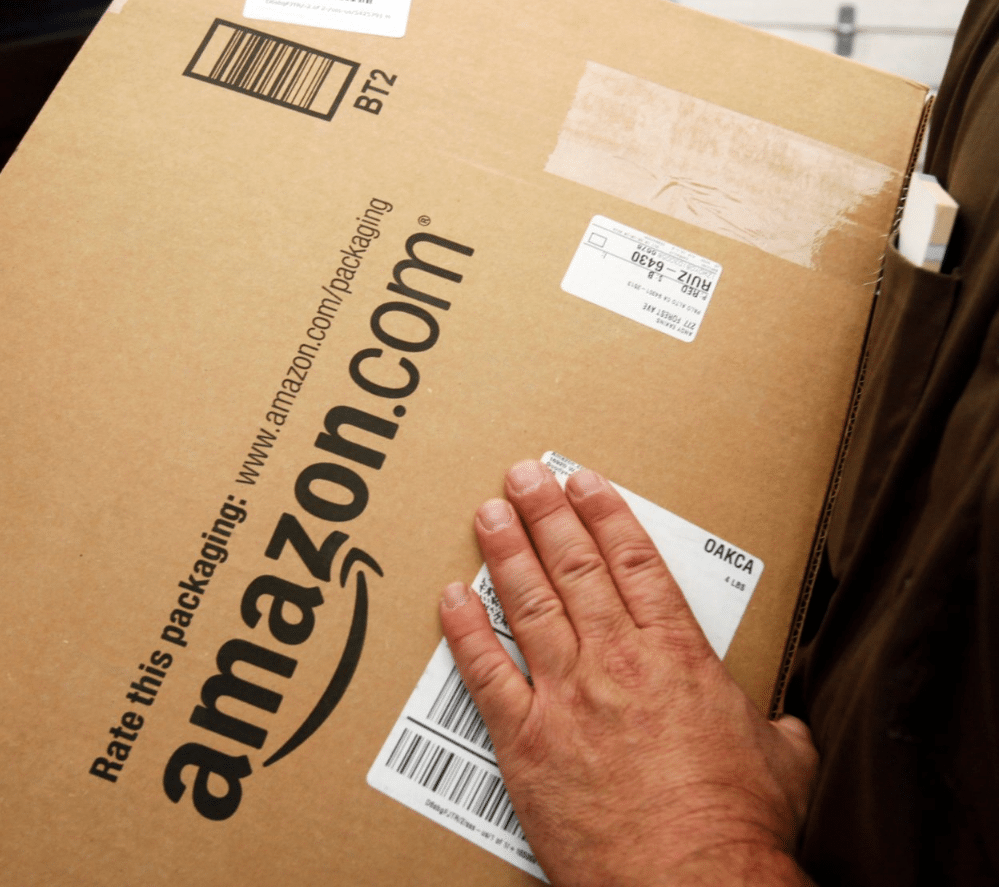

Kradzież paczek przez kurierów

Pozostajemy dalej w temacie związanym z Amazonem, który nie tylko zajmuje się świadczenie usług internetowych ale także jest jednym z większych sklepów internetowych.

Jak zatem radzi sobie z problemem kradzieży paczek przez kurierów? Wykorzystywany przez nich patent jest banalnie prosty.

Od czasu do czasu tworzone są fałszywe paczki - zazwyczaj nie zawierające żadnej zawartości - lub o znikomej wartości.

Paczki te są normalnie zapakowane, posiadają wszystkie etykiety.

Nie są jednak wprowadzane do oficjalnego serwisu przewozowego.

Co to oznacza?

Podczas transportu paczek każdy kierowca musi zeskanować każda z nich - tak aby było wiadome gdzie w danym momencie każda z nich jest.

Jeśli pracownik natrafi na taką fałszywa paczkę podczas jej skanowania otrzyma kod błędu - ponieważ paczka ta nie istnieje w systemie przewozowym.

Istnieją 3 rozwiązania tego problemu.

Pracownik powinien zwrócić się do swojego przełożonego, lub tez oddać taką paczkę do najbliższego magazynu.

Istnieje także trzecie rozwiązanie - próba kradzieży takiej paczki.

Podczas jej skanowania otrzymał bowiem błąd nikt zatem w teorii nie wie że takowa paczka istnieje i jej kradzież może przejść niezauważona.

W taki właśnie prosty sposób można sprawdzić uczciwość swoich pracowników.

Zapewne trik ten działa do momentu, w którym pracownicy nie są świadomi, ze firma stosuje na nich takie praktyki.

Pozostaje jeszcze kwestia etyczna takich prób.

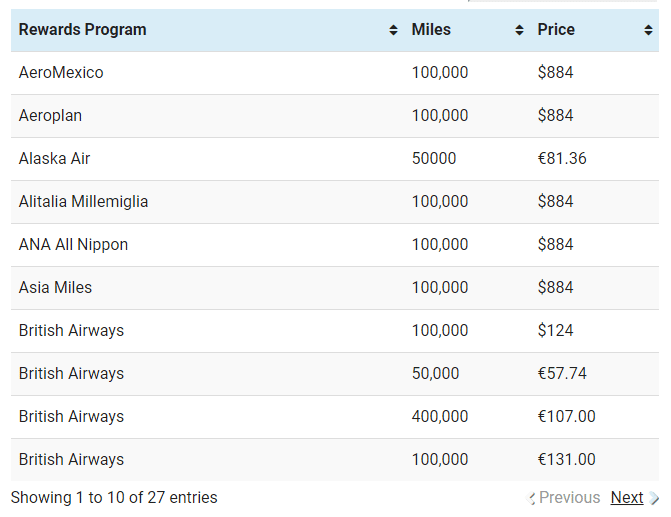

Tanie bilety lotnicze

Linie lotnicze wiele inwestują w to aby przyciągnąć nas do siebie nie tylko oferta i cenami ale także dodatkowymi benefitami.

Jedną z częściej używanych praktyk są tak zwane mile lotnicze.

Zbieramy je poprzez kupowanie biletów, wynajem samochodu czy tez hotelu. Można je również otrzymać za wydawanie pieniędzy poprzez karty kredytowe które współpracują z liniami.

Zebrane punkty można następnie wydać na darmowe bilety lotnicze czy tez upgrade klasy zakupionego biletu, chociażby z klasy ekonomicznej do biznesowej.

Jak można się domyślić punkty te można kupić na czarnym rynku, gdzie kosztują ułamek swojej normalnej ceny.

Zazwyczaj pochodzą one z kradzieży innych kont.

Jak zatem finalnie trafiają na nasz rachunek? Większość firm zabrania odsprzedaży zebranych punktów.

Umożliwia jednak ich darmowe przekazanie do członków naszych rodzin i znajomych.

Jak zatem rozpoznać czy dana transakcja to sprzedaż czy też darowizna?

Oczywiście bezpośrednie używanie kradzionych punktów było by głupotą - bowiem przy zakupie biletu lotniczego musimy podać swoje dane.

W razie wpadki więc kupujący naraża się na pewno konsekwencje prawne.

Ale i na to przestępcy znaleźli rozwiązanie. Niektóre linie umożliwiają zamienienie punktów nie tylko na bilety ale także karty prepaid.

Te natomiast nie zawierają żadnych naszych danych i mogą być użyte do zakupu różnych dóbr w Internecie.

To pokazuje że wszędzie tam gdzie wkrada się ekonomia i Internetowe dobra posiadają jakąś wartość, po drugiej stronie barykady pojawiają się przestępcy, którzy próbują wykorzystać to na swoja korzyść.

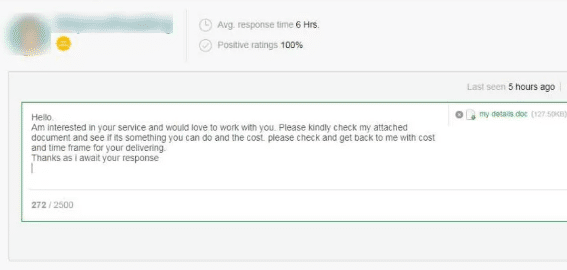

Malware w serwisach dla freelancerów

Często w tej serio opisuje różne socjotechniki używane przez przestępców w celu dystrybucji złośliwego oprogramowania.

Dzisiaj o nowej metodzie wykorzystującej serwisy dla freelancerów,

Strony te zazwyczaj działają wykorzystując następujący schemat.

Oferent zakłada konto i składa ofertę pracy - np. wykonania serwisu internetowego.

Do oferty załącza specyfikacje serwisu w formie załącznika dokładnie definiując co chciałby uzyskać.

Użytkownicy przeglądają oferty i jeśli któraś z nich ich zaciekawi - mogą wystawić swoja propozycję określając czas realizacji oraz kwotę zlecenia.

Następnie wybierana jest najkorzystniejszą oferta i następuje proces realizacji zamówienia.

Co jednak jeśli zamiast załącznika ze specyfikacja użyty zostanie złośliwy dokument Worda instalujący np. keylogger który będzie przesyłał wszystkie wciśnięte przez ofiarę klawisze?

Tak właśnie działa najnowszy wektor ataku.

Na serwisach tych przestępcy zaczynają wystawiać swoje oferty, których jedynym celem jest atak niczego nieświadomych wykonawców.

Co ciekawe przestępczy są tak zdesperowani aby atak się powiódł, że w przypadku problemu z infekcja - to znaczy wtedy kiedy ofiara ma problem z otwarciem złośliwego załącznika proponują jej swoją pomoc - tłumacząc dokładnie co należy zrobić i na jakim urządzeniu.

To nie pierwszy raz gdy złośliwe oprogramowanie posiada swego rodzaju suport techniczny.

Parę lat temu, gdy swoje żniwo przeżywały File Codery - czyi oprogramowanie które szyfrowało pliki na dysku twardym użytkownika - przesłanie okupu w formie krypto waluty było dla przeciętnego kowalskiego nie lada wyzwaniem.

Krypto waluty w tamtych czasach dopiero przebijały się do głównego nurtu.

Przestępcy więc na swoich stronach z informacjami o okupie zawierali czat tekstowy - gdzie operator krok po kroku informował ofiarę w jaki sposób może zakupić wirtualną walutę a następnie przelać ją na odpowiedni adres.

Zakaz używania standardowych loginów i haseł

Kalifornia zastanawia się nad wprowadzeniem prawa, które wymusiło by na producentach sprzętu zakaz używania standardowych loginów i haseł. W praktyce oznaczało by to koniec używania haseł w stylu administrator, root, admin i test.

Producenci powinni użyć jednego z dwóch proponowanych rozwiązań tego problemu.

Pierwsze - każde urządzenie miało by mieć wygenerowany unikalny login i hasło zapisany w swojej pamięci, który byłby przekazywany użytkownikowi na przykład na wydrukowanej kartce dołączanej do instrukcji urządzenia.

Drugi pomysł natomiast to wymuszenie zmiany hasła użytkownika podczas pierwszego jego zalogowania do danego systemu.

Ciekawe czy uda się przegłosować ten pomysł.

Automatyczne logowanie w Google Chrome

Ostatnia informacja na dziś dotycząca Google Chrome.

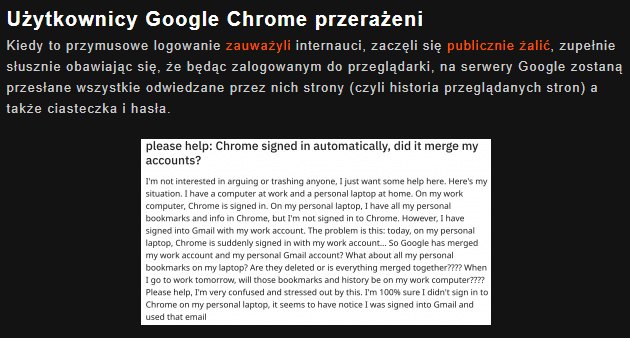

Jeśli używasz właśnie tej przeglądarki a także korzystasz z usług firmy Google - takich jak Gmail - mogłeś ostatnio zauważyć subtelną zmianę. Od wersji 69 bowiem, jeśli ktoś zaloguje się do usług Google przy pomocy właśnie tej przeglądarki zostanie równocześnie zalogowany w Chromie.

Można to dostrzec dzięki ikonie naszego awatara widniejącej w prawym górnym logu.

Na chwilę obecną to zalogowanie nie sprawia, że nasza przeglądarka automatycznie zsynchronizuje historię przeglądania oraz zakładki do chmury.

Do tego potrzebny jest dodatkowy klik z wyrażenie zgody.

W Internecie jednak zawrzało - ponieważ firma nie poinformowała o tej zmianie swoich klientów.

Jeśli nie chcesz korzystać z tej funkcjonalności w ustawieniach przeglądarki należy wyłączyć opcje: Identity consistency between browser and cookie jar.

A co wy sądzicie o tej zmianie? Dajcie znać w komentarzach.

I to wszystko w tym tygodniu.

Jeśli ten materia Ci się spodobał zapraszam do komentowania i lajkowania oraz do subskrypcji kanału KacperSzurek na youtubie.

Jeśli interesujesz się bezpieczeństwem może Ci również zainteresować nowy cykl od 0 do pentestera, gdzie prezentuje kawałki kodu w różnych językach programowania i tłumacze błędy, które się w nich znajdują.

Do zobaczenia za tydzień.

Cześć.