Wprowadzenie

Cześć!

Ja jestem Kacper Szurek a to 30 odcinek podcastu szurkogadanie w którym opowiadam o bezpieczeństwie komputerowym.

W dzisiejszym odcinku: jak sprawdzić czy legitymacja studencka jest sfałszowana?

Jak działa zimny i gorący portfel w odniesieniu do kryptowalut?

Atakowanie kamer rozpoznających znaki ograniczenia prędkości w nowoczesnych samochodach.

Co to jest Jailbreak i jak można go wykryć z poziomu aplikacji na telefon?

Oraz jak nadużywa się mechanizmów ochrony praw autorskich aby uzyskać okup od Youtuberów a także o bezpieczeństwie skrótow Siri.

Podcast ten można również znaleźć na Spotify oraz Google i Apple Podcasts oraz Anchor.

Jeżeli interesujesz się branżą security lub jesteś programistą, który chciałby zadać pytanie o swój kod - zapraszam na grupę od 0 do pentestera na Facebooku.

Większość materiałów do tego odcinka odnalazłem dzięki Weekendowej Lekturze Zaufanej Trzeciej Strony.

Weryfikacja legitymacji studenckiej

Większość osób, które chciałyby wyjechać do Stanów Zjednoczonych musi posiadać odpowiednią wizę.

Istnieje kilka rodzajów tego dokumentu.

W przypadku studentów - jedną z możliwości jest wiza F1 - dla Osob planujących podjąć naukę w amerykańskiej szkole, na przykład na uniwersytecie czy też w innym ośrodku akademickim, szkole średniej lub językowej.

Czyli aby legalnie przebywać w USA należy uczęszczać do danej szkoły, brać udział w zajęciach - jednym słowem uczyć się.

Ale nie każda osoba wyjeżdżająca za granicę jedzie tam właśnie w takim celu - bywa, że wiza studencka jest nadużywana aby w prosty sposób uzyskać pozwolenie na wjazd do tego kraju.

Jeżeli na coś istnieje popyt pojawia się odpowiedni produkt.

Tak to jest i w tym wypadku, gdzie na rynku pojawiły się fałszywe uczelnie, kuszące imigrantów swoją oferta.

Jest na to angielska nazwa - "pay to stay" - czyli zapłać aby pozostać.

Schemat jest nadzwyczaj prosty. Uczeń płaci opłatę a w zamian nie musi uczęszczać na żadne zajęcia.

Uczelnia tworzy fałszywe dokumenty, które następnie można prezdłożyć w kontroli migracyjnej.

W ten sposób - udajając naukę, można pozostać w Stanach na kolejny rok.

W całej historii pojawił się mały zwrot akcji, kiedy to okazało się, że jeden z takich uniwersytetów został stworzony przez stróżów prawa, którzy w taki sposób postanowili walczyć z nielegalnymi imigrantami.

Ale sprawdzenie statusu studenta to nie taka prosta rzecz.

W Polsce każdy żak z ważną legitymacją studencką posiada prawo do żniżki na transport publiczny.

Jak sprawdza się ważność takiej legitymacji? Przy pomocy nalepki, która umieszczana jest co półrocze na danym dokumencie.

Założenie było dobre. Dostęp do takich nalepek z hologramem winny mieć jedynie uczelnie, które to dystrybuują je na odpowiednich dokumentach po sprawdzeniu uprawnień do posiadania ulgi.

Tylko, że wpisując w wyszukiwarkę frazę "nalepki kolekcjonerskie", możemy zauważyć, że takową kolekcjonerską wersję można w prosty sposób zakupić z internetu.

Oczywiście wiadomo, że posługiwanie się tak sfałszowanym dokumentem jest nielegalne i może prowadzić do konsekwencji prawnych.

A co ciekawe status ten można by było sprawdzać w inny sposób.

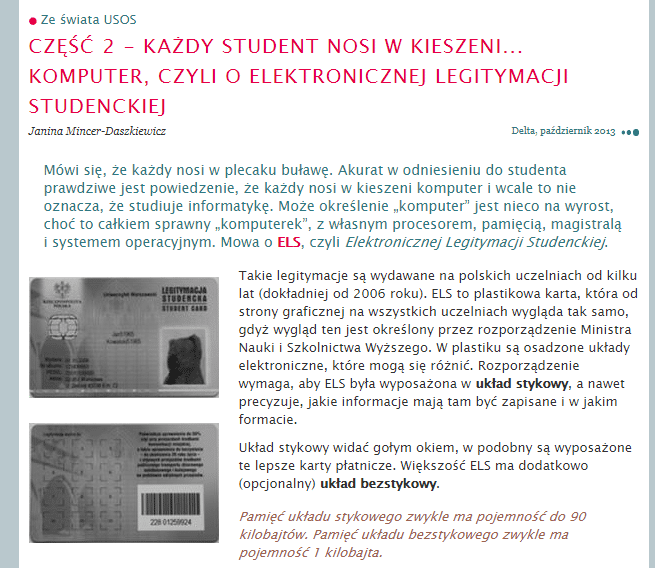

ELS - czyli elektroniczna legitymacja studencka posiada bowiem - oprócz miejsca na nalepkę - także chip, podobny do tego używanego w karcie kredytowej.

Z każdym przełużeniem ważności - oprócz nalepienia hologramu - dokonywany jest odpowiedni wpis, który jest podpisywany kwalifikowanym podpisem elektronicznym pracownika uczelni.

W ten to sposób dany pracownik potwierdza nasz status, który może być następnie łatwo zweryfikowany.

Wystarczyło by bowiem posiadać czytnik kart i weryfikować poprawność podpisu, który tam się znajduje.

I tą możliwość przewidziano już jakiś czas temu.

Tylko że tyle teorii - w praktyce osobiście nigdy nie spotkałem się, aby ktoś weryfikował poprawność legitymacji właśnie w taki sposób.

A tylko ta metoda jest odporna na różnej maści modyfikacje i próby kopiowania.

Zakładam oczywiście, że urzędy wydające kwalifikowany podpis elektroniczny odpowiednio spradzają tożsamość osób podczas tworzenia podpisu.

A czy wy spotkaliście się, aby ktoś potwierdzał kiedys poprawność legitymacji właśnie w taki sposób?

Dajcie znać w komentarzach.

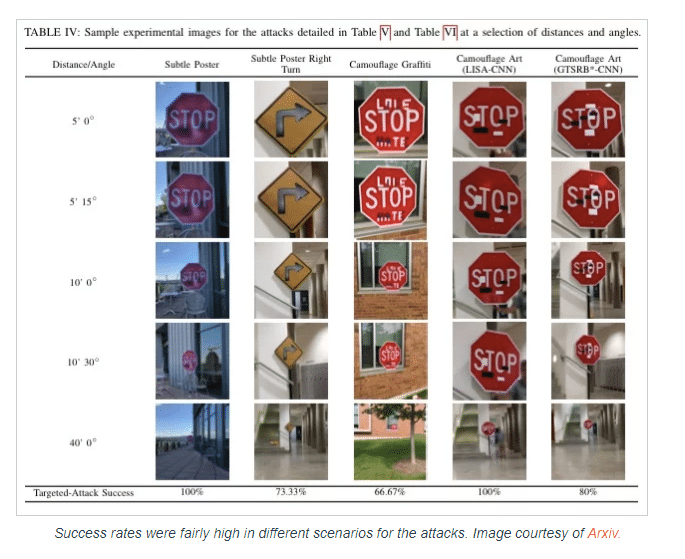

Atak na autonomiczne samochody

Obecnie samochody to nie tylko cztery koła i kierwnica a skomplikowane komputerowe systemy.

Coraz częściej mamy do czynienia z wykrywaniem elementów poprzez wbudowane kamery.

W ten sposób pojazd może dla przykładu rozpoznawać znaki ograniczenia prędkości czy też znak stopu i informować o tym kierowcę na specjalnym panelu.

Jako iż systemy te zyskują na popularności, naukowcy zaczęli interesować się jak z bezpieczeństwem tego rodzaju funkcjonalności.

Jak bowiem one działają?

Zazwyczaj buduje się takie rozwiązanie w oparciu o sieci neuronowe - mamy zatem zbiór obrazów, w których występuje dany znak a następnie trenujemy nasz model - tak aby rozpoznawał takie i podobne obrazy.

Dzięki takiemu rozwiązaniu obrazy te nie zawsze muszą być idealne - co jest pożądaną cechą.

Na drodze bowiem mamy różne warunki, różne światło, śnieg, deszcz, znaki mogą być przekrzywione - a chcielibyśmy aby system działał zawsze i wszędzie.

Tylko, że w takim podejściu - oczywiście system ma wysoką skuteczność w rozpoznawaniu danego obrazka - ale mogą się również zdarzyć tak zwane false positivy - czyli sytuacja, w które system potraktuje jakiś obraz jako coś innego.

I własnie to zachowanie postanowili zbadać naukowcy.

Na potrzeby eksperymentu stworzyli obrazy, które niejako przypominały znaki drogowe - ale nimi nie były, tak aby zobaczyć czy zostaną one niewłasciwie rozpoznane.

Znając bowiem dokładny model wykorzystywany w danym samochodzie można spreparować obraz, który będzie przez ten system traktowany jako prawidłowy.

Weźmy chociażby logo KFC, które jest czerwone.

Jeżeli z tego loga stworzymy okrąg i odpowiednio podrasujemy kolory - może ono zostać rozpoznane jako znak stop.

A to może mieć różnorakie konsekwencje w zależności od pojazdu.

Na chwilę obecną - większość sytemów jedynie podpowiada jakąś akcję kierowcy - samemu nie dokonując żadnych działań.

Ale jest tylko kwestią czasu, kiedy to systemy te będą same reagowały na niebezpieczeństwo - dla przykładu automatycznie wciskając hamulec.

Jeżeli więc ktoś na kawałku drogi ustawi tak spreparowany obraz - który może zostać fałszywie rozpoznany - samochody mogą się w takim miejscu dziwnie zachowywać.

A to tylko pierwszy z brzegu przykład wykorzystania tego rodzaju podatności.

Czy zatem w przyszłości każdy znak będzie posiadał dodatkowy czip RFID z podpisem, tak aby samochód był pewien - że to prawdziwy znak postawiony tutaj przez uprawnione do tego celu organy?

Zobaczymy.

Co to jest jailbreak?

Jeżeli posiadasz Iphona to na pewno wiesz, że w systemie można jedynie zainstalować aplikacje z jednego oficjalnego sklepu, prowadzonego przez firmę Apple.

Każda aplikacja przed umieszczeniem w sklepie przechodzi przez pewien proces weryfikacji co sprawia, że bardzo rzadko pojawiają się tam aplikacje, które wykonują jakieś złośliwe z punktu widzenia użytkownika czynności.

To co dla jednych jest zaletą dla niektórych jest wadą.

Jest bowiem całe grono tak zwanych pro userów - którzy nie lubią być ograniczani i chcieliby posiadać pełną kontrolę nad urządzeniem, czsasami nawet kosztem bezpieczeństwa.

Tylko, że w tym przypadku nie jest to takie proste.

Iphony bowiem nie posiadają żadnego trybu deweloperskiego i nie istnieje prosty sposób aby uzyskać pełną kontrolę nad urządzeniem.

Tak narodził się jailbreak - czyli wykorzystanie błędów bezpieczeństwa w oprogramowaniu, które połączone razem pozwalają na uzyskanie pełnej kontroli nad telefonem.

Po zastosowaniu takiej procedury - użytkownik może już instalować aplikacje z innych, nieoficjalnych sklepów a także dokonywać innych, wcześniej niemożliwych zmian.

Tylko że Jailbreak nie jest na rękę firmie - co prowadzi do istnej gry w kotka i myszkę - co sprawia, że zaraz po wydaniu nowej wersji Jailbreaka - firma publikuje odpowiednią poprawkę, która to zamyka wcześniej wykorzystywany błąd ponownie zamykając dostęp do systemu operacyjnego.

Ale dlaczego opowiadam o tym w tym podcaście?

Czasami może się zdarzyć, że chcielibyśmy rozpoznać - z poziomu aplikacji - czy na danym telefonie została wykonana procedura jailbreak?

Po co takie zabezpieczenia?

Wyobraźmy sobie dla przykładu, że jesteśmy twórcą gry - i najlepsi użytkownicy mogą opublikować swoje wyniki w ogólnoświatowym rankingu.

Jeżeli ktoś posiada dostęp do całego systemu operacyjnego - może zmodyfikować swój wynik i w ten sposób oszukiwać nasz system kompletnie rozwalając całą rozgrywkę.

Chcielibyśmy móc wyłączyć możliwość przesyłania wyników jeżeli użytkownik mógłby nimi manipulować.

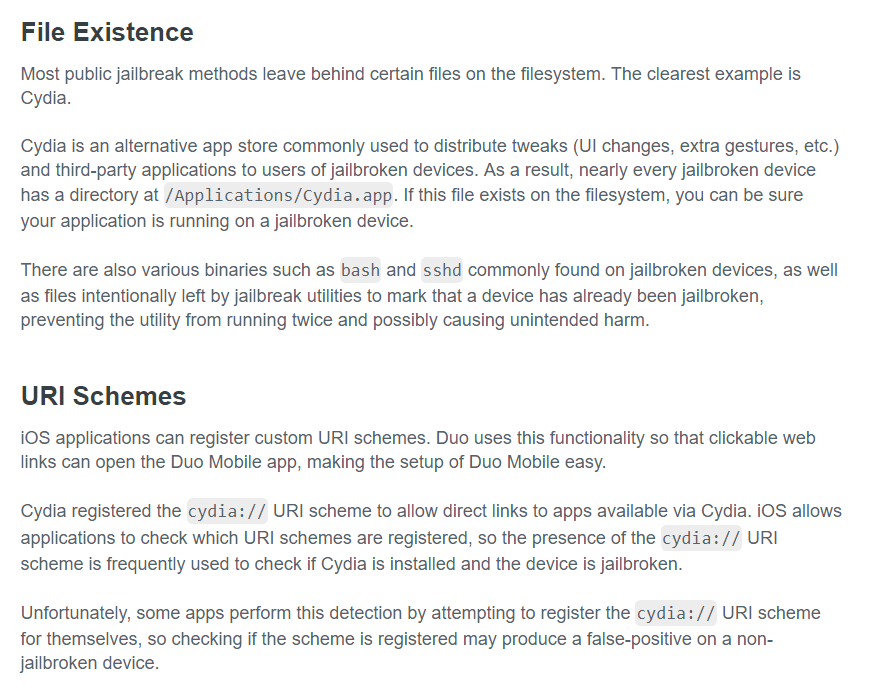

Jak zatem można wykryć, że wgrał nieautoryzowany kod?

Pomysłów jest wiele.

Najprostszy, to wykrywanie pewnych plików lub katalogów na dysku telefonu.

Najpopularniejszą alternatywą dla sklepu App Store jest bowiem aplikacja cydia - jeżeli w telefonie istnieje taki katalog, można z dużym prawdopodobieńswem potwierdzić, że telefon jest zrootowany - ta aplikacja nie znajduje się bowiem w oficjalnym sklepie.

Innymi popularnymi artefaktami jest plik bash - czy sshd - zainstalowane, aby ułatwić zdalny dostęp do urządzenia i przeglądania jego zawartości w prosty sposób.

Oprócz plików są jeszcze schematy adresów URL.

Oczywiście każdy zna te najpopularniejsze, http, ftp, czy https - ale każda aplikacja, może zarejestrować swój własny.

Dzięki temu - jeżeli z poziomu na przykład strony internetowej użytkownik kliknie w link - z odpowiednim protokołem, w telefonie uruchomi mu się odpowiednia aplikacja wraz z wypełnionymi w taki sposób danymi.

Jeżeli zatem w systemie zarejestrowany jest niestandardowy schemat - który znowu powiązany jest chociażby z wcześniej wspomnianą cydią - wiemy, że coś jest nie tak.

Również niektóre funkcje systemowe nie są dostępne dla standardowych aplikacji - chociażby fork, który umożliwia tworzenie procesów potomnych.

Jeżeli więc nasza aplikacja nagle może wykonać daną zastrzeżoną funkcję - wiemy, że najprawdopodobniej uruchamiana jest na zrootowanym telefonie.

Oczywiście to nie wszystkie metody, które można zastosować.

Wiele z nich opiera się na różnego rodzaju nieudokumentowanych funkcjonalnościach.

Oprócz sposobów wykrywania jailbreaka mamy bowiem do czynienia z aplikacjami, które mają go ukryć - tak aby użytkownik pomimo stosowania danego rozwiązania dalej był w stanie korzystać z aplikacji, które wykrywają modyfikacje systemowe.

Wyniki raportu bezpieczeństwa

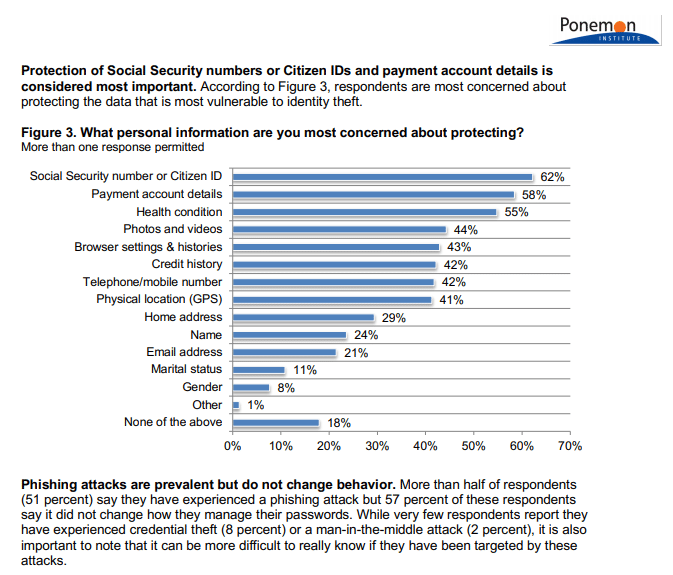

Yubico czyli firma stojąca za kluczem yubikey opublikowała raport na temat bezpieczeństwa.

Przebadano około 1700 osób i zadano im kilka pytań powiązanych właśnie z tym tematem.

66% osób stwierdziło, że bardzo ważnym jest chronienie swoich haseł, równocześnie jednak 51% jest świadome, że chronienie tych haseł jest trudnym procesem.

Na pytanie odnośnie prywatności prawie 3/5 ankietowanych wyraża obawę na temat inwigilacji, która może być stosowana ze strony państwa.

Sporo osób jest też świadomych, że telefony stają się naszymi drugimi komputerami i zawierają wiele informacji na temat naszego cyfrowego ja.

Dlatego tak ważnym jest chronienie informacji tam zawartych.

Wysoko w ankiecie pojawiały się również tematy związane z wszelakiej maści urządzeniami IoT a także wyciekami - które są coraz większe i coraz częstsze.

Co ciekawe tylko co dziesiąty ankietowany traktuje swoją płeć oraz stan cywilny jako dane wrażliwe.

Bardziej przejmujemy się prywatnymi zdjęciami oraz stanem zdrowia a najbardziej wyciekiem dotyczącym naszych dokumentów rządowych.

Co druga osoba doświadczyła ataku phishingowego - co niejako potwierdza trend, który można zaobserwować w przeprowadzanych na świecie atakach.

Tylko 2% osób natomiast było świadkami ataku man in the middle - co pokazuje, że najprostsze metody sa najbardziej skuteczne i rzadko kiedy atakujący zmuszeni są do korzystania z wyrafinowanych metod.

Bardzo dobrze przyjmują się metody dwuskładnikowego uwierzytelnienia.

Najpopularniejszy jest mobilny token - co nie dziwi - wszak praktycznie każdy z nas posiada telefon ze sobą praktycznie przez cały dzień.

Na drugim miejscu SMSy - które zapewne jeszcze przez dłuższy czas będą traktowane jako podstawowy, drugi składnik do logowania - zwłaszcza w naszych rodzimych bankach.

Co ciekawe ponad 2/3 ankietowanych współdzieli któreś ze swoich haseł ze swoimi przyjaciółmi.

Myslę, że statystyki te zawyżają serwisy w stylu Netflix - które pozwalają na oglądanie materiałów na wielu urządzeniach z poziomu tego samego konta.

Co druga osoba chciałaby logować się do swojego komputera firmowego za pomocą tokenu a nie hasła.

Czy zatem logowanie właśnie w taki sposób zastąpi tak dobrze znane nam loginy i hasła?

Zobaczymy.

Osobiście bardzo kibicuję takiemu rozwiązaniu.

Co to jest zimny portfel?

Jeżeli jest się właścicielem giełdy na której handluje się różnego rodzaju kryptowalutami - bezpieczeństwo to słowo klucz.

Jak zatem ochronić jak największą ilość środków jaką dysponuje dana giełda przed różnymi rodzajami ataków?

Jednym z najpopularniejszych sposobów jest użycie tak zwanego zimnego portfela.

Tam to przechowywana jest większość środków będąca w posiadaniu danej firmy.

Dostęp do takiego portfela ma tylko bardzo wąskie grono zaufanych pracowników a komputer na którym odbywają się wszystkie operacje, a także na którym znajduje sie plik portfela, jest odpowiednio zabezpieczony i chroniony.

Z tego to też portfela wypłaca się za każdym razem odpowiednią kwotę przenosząc część funduszy do tak zwanego gorącego portfela.

I to właśnie z tego portfela wypłacane są wszystkie tranzakcje automatycznie procesowane w danym systemie.

Dzięki takiemu rozwiązaniu, jeżeli atakującym uda się uzyskać kontrolę nad gorącym portfelem - giełda traci tylko część swoich funduszy.

Rozwiązanie idealne - chyba, że takim zimnym portfelem opiekuje się tylko jedna osoba, która to zginie i zabierze ze sobą również kody dostępu do takiego portfela.

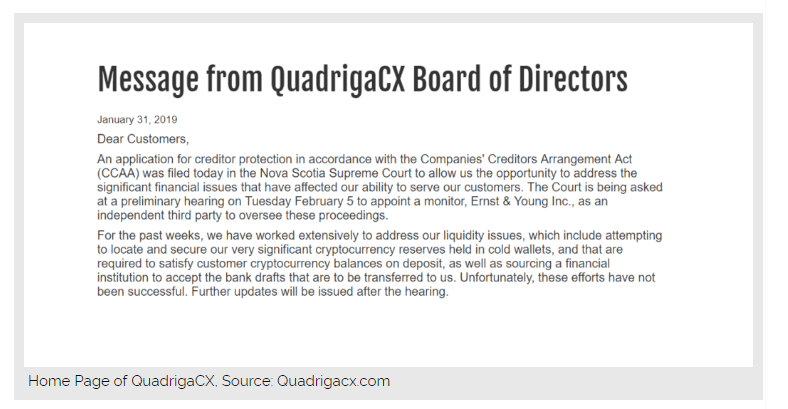

Tak to stało się w przypadku kanadyjskiej giełdy QuadrigaCX, której szef zmarł - nie przekazując nikomu haseł dostępu do portfela, w którym na chwilę obecną znajduje się około 190 milionów dolarów kanadyjskich.

Ta sytuacja może być swego rodzaju nauczką dla każdej większej firmy.

Istnieje specjalne określenie na tego rodzaju incydenty - mowa o czynniku autobusowym.

Należy sobie zadać zatem pytanie co się stanie, jeżeli jeden z głównych pracowników zostanie potrącony przez autobus.

Czy firma przetrwa ten nieszczęśliwy wypadek?

Czy jest ktoś kto może zastąpić taką osobę?

Czy posiada dostęp do wszystkich danych jakie posiadał zmarły?

Dlatego też w większych korporacjach najwyżsi szczeblem pracownicy nigdy nie mogą razem lecieć tym samym samolotem czy też podróżować tą samą taksówką.

Ten temat jest ciekawy zwłaszcza w kontekście kluczy prywatnych.

Jak bowiem można przechowywać informacje o kluczu na wypadek śmierci jednej z osób?

Teoretycznie można wykorzystać starodawne metody - czyli wydrukowaną kopię przechowywać w depozycie bankowym.

Co jednak w przypadku włamania do takiego banku?

Wtedy atakujący będzie w stanie przejąć wszystkie nasze środki.

Może się zatem okazać, że to nie nasza infrastruktura jest najsłabszym ogniwem a bank.

Jeżeli ten temat Cię zainteresował drogi słuchaczu warto poczytać na temat algorytmu Shamir's Secret Sharing, który powstał własnie w takim celu.

Tam sekret - zazwyczaj klucz prywatny - dzieli się na kilka części, które to następnie rozdaje się najbardziej zaufanym pracownikom.

Każda pojedyńcza część nie jest wiele warta, ponieważ nie da się na jej podstawie przywrócić pierwotnego klucza.

Aby odzyskać tak chronioną wartość - należy połączyć wiele części - pochodzących od wielu osób.

I nie ma znaczenia, które z tych osób się ze soba spotka.

Dzięki temu dzieląc taką tajną wartość na wiele części i ustalając dla nich odpowiedni limit - możemy ochronić sekrety przedsiębiorstwa.

Jeżeli bowiem sekret podzielimy wśród 6 pracowników a do jego przywrócenia potrzeba co najmniej 3 z nich - prawdopodobieństwo śmierci 4 osób na raz nie jest już takie wysokie.

To samo tyczy się próby przekupstwa - jeżeli sekret chciałaby bowiem przejąć konkurencja, musiałaby porwać 3 osoby naraz.

A 3 to tylko przykład, równie dobrze do odzyskania sekretu można potrzebować większej ilości części.

Wszystko zależy od naszych indywidualnych wymagań.

Pentesty a prawo

A teraz przestroga dla tych, którzy chcieliby przeprowadzać testy penetracyjne bez zgody firm, których te testy dotyczą.

Jakie mogą być konsekwencje takich działań przekonał się 20-letni chłopak z Węgier.

Na początku odnalazł on błędy bezpieczeństwa u nawiększego operatora telekomunikacyjnego w tym kraju.

Zgłosił ten błąd do firmy i został zaproszony na rozmowę.

Najprawdopodobniej nie poszła ona po jego myśli a firma nie udzieliła mu pozwolenia na dalsze poszukiwania.

Zignorował jednak ten nakaz i znalazł kolejny błąd w tej samej firmie.

Tym razem jednak został posądzony o zakłócanie działalności firmy i grozi mu 5 lat więzenia.

Jeżeli zatem rozpoczynasz swoją przygodę z bezpieczeństwem i poszukiwaniem błędów, nigdy nie próbuj atakować infrasttuktury do której testowania nie posiadasz zgody.

Najlepiej jest posiadać taką zgodę na piśmie.

Jeżeli nie posiadasz takich możliwości warto rozważyć udział w wielu programach bug bounty.

Tam firmy udzielają pozwolenia na pewnego rodzaju działania, o ile atak przeprowadzasz w etyczny sposób i poinformujesz firmę o wynikach - jeżeli oczywiście coś znajdziesz.

Inną alternatywą może być poszukiwanie błędów w różnej maści programach open source.

Wiele elementów naszego życia opiera się właśnie na tym oprogramowaniu.

Każdy może je pobrać, zainstalować na własnym komputerze i testować do woli - bez zmartwień, że w którymś momencie odwiedzi go policja i zakuje w kajdanki.

Prawa autorskie a YouTube

Ostatnim razem informowałem o tym jak przestępcy przy pomocy phishingu przejmują kontrolę nad kontami influencerów na Instagramie.

Dzisiaj o podobnym mechanizmie - tym razem, atakowani są Youtuberzy.

Jeżeli nigdy nie wysyłałes filmu na tą platformę po krótce opiszę Ci zasady, jakimi muszą kierować się wszyscy twórcy tego portalu.

Jeżeli wysyłasz film - powinieneś posiadać do niego pełne prawa.

Gdy jakaś zewnętrzna organizacja stwierdzi, że to nie Ty a oni posiadają prawa do danego tytułu - mogą na Twoje konto nałożyć tak zwany Copyright strike.

Youtube posiada odpowiedni system do zgłaszania tego rodzaju nadużyć - a to wszystko z obawy przed ewentualnymi pozwami.

Z punktu widzenia platformy bowiem, jezeli ktoś zgłasza roszszenia do jakiegokolwiek filmu - najprościej jest go po prostu usunąć aż do wyjaśnienia całej sytuacji.

Mechanizm ten nie jest jednak idealny - i bywa często nadużywany przez wielkie korporacje.

Czym bowiem jest głos jakiegoś małego twórcy wobec sprzeciwu podnoszonego przez wielką korporację.

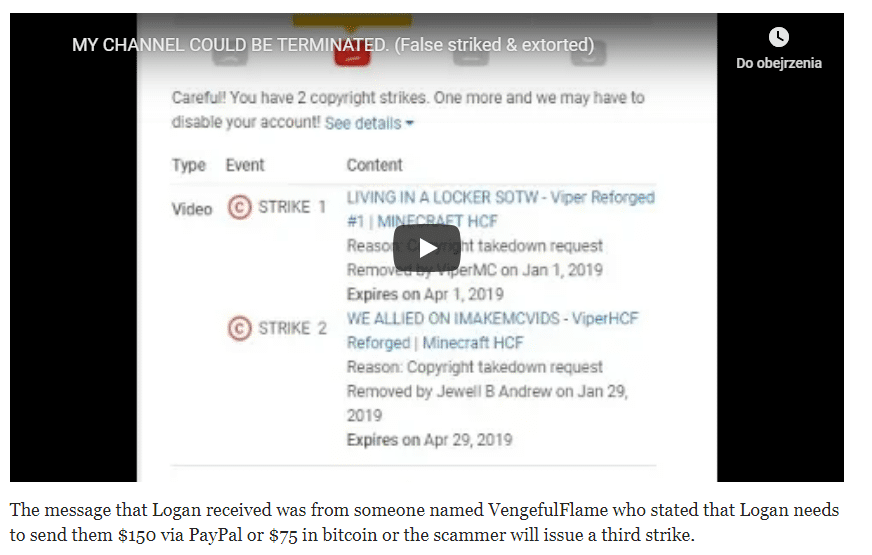

Sytuację tą zaważyli również przestępcy.

Mechanizm wygląda zatem następująco.

Dla dwóch filmów z danego konta wysyłany jest Strike, w którym nowo stworzona firma zaświadcza, że to ona posiada prawa do danego wizerunku.

Trzeba bowiem pamiętać, że po 3 takich Strike - konto jest automatycznie usuwane z serwisu Youtube i twórca traci je bezpowrotnie.

Następnie przestępcy wysyłają informację o okupie - w którym informują twórcę, że jeżeli nie przeleje odpowiedniej sumy w kryptowalutach - jego konto zostanie usunięte poprzez zgłoszenia kolejnego 3 filmu.

Jeżeli natomiast zapłaci okup - poprzednie dwa zgłoszenia zostaną usunięte i wszystko wróci do normy.

Trzeba przyznać, że ciekawy sposób monetyzacji funkcjonalności - która przynajmniej w założeniach miała chronić twórców przed bezpodstawnym kopiowaniem ich materiałów przez innych.

Wykrywanie fałszywych domen w Chrome

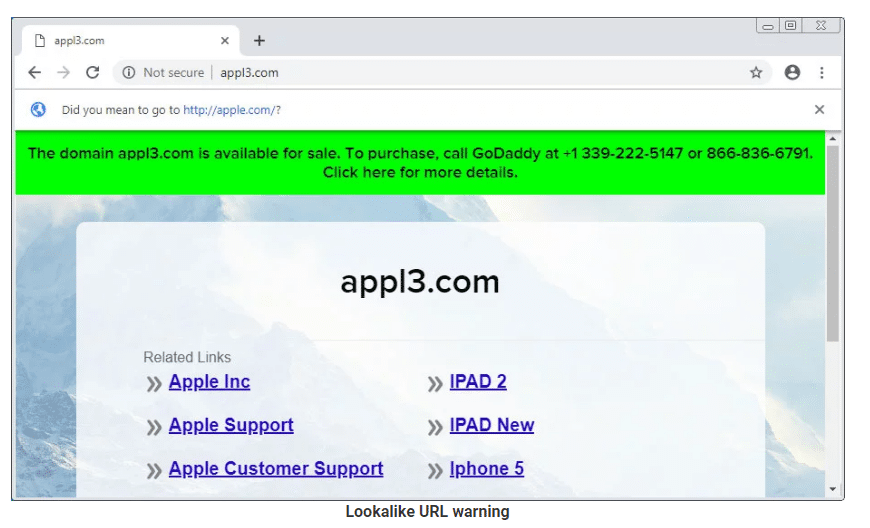

W 74 wersji chroma canary pojawiła się nowa opcja, która ma za zadanie wykrywać nazwy domen, które spreparowano w taki sposób aby przypominały oficjalne nazwy wielkich korporacji.

Domen tych zazwyczaj używa się w atakach phishingowych - aby przekonać użytkownika do podania swoich danych.

Zamiast więc twitter.com mamy tw1tter.com, apple.com - appl3.com

Jezeli przeglądarka wykryje jeden z takich adresów - wyświetli pod nim okienko - z informacją: czy chodziło ci o - w której będzie zawarty prawidłowy adres URL.

Istnieje szansa, że po przetestowaniu tej funkcji zostanie ona wprowadzona do oficjalnej wersji chroma - już jako pełnoprawna funkcjonalność.

Wtedy to też może zmienić się sposób wyświetlania informacji na temat tego rodzaju domen - na tą znaną z Safe browsing - czyli czerwone okno ostrzegające przed przejściem do domeny, która widnieje w bazach złośliwych nazw.

Pytanie tylko jak bardzo skuteczny będzie to mechanizm i jaki będzie posiadał współczynnik false positivów - czyli błędnie wykrytych dobrych, które po prostu używają dziwnie sformułowanych adresów.

Dodatkowo, jeżeli ten mechanizm zostanie wprowadzony - przestępcy zapewne znajdą sposób jego omienięcia.

Jak to zwykle bywa w walce pomiędzy tymi dobrymi i złymi - gra w kotka i myszkę.

Osoba - duch

A teraz coś co może brzmieć jak scenariusz filmu z Jamesem Bondem.

Diler narkotyków unikał policji przez ponad 15 lat.

Jego recepta na sukces? Pocięcie i przypalenie odcisków palców w taki sposób, aby nie można go było namierzyć na ich podstawie.

Co więcej - dodatkowo aby zmylić służby dokonał przeszczepu włosów.

Trzeba przyznać, że przestępcy nie mają łatwo w dzisiejszych czasach techniki i nowoczesnej technologii.

Ciekawe czy oprócz wymienionych metod wykorzystywał jeszcze inne.

Gdyby żył w Chinach - obecny tam globalny system rozpoznawania twarzy nie byłby taki prosty do ominięcia.

Skróty Siri

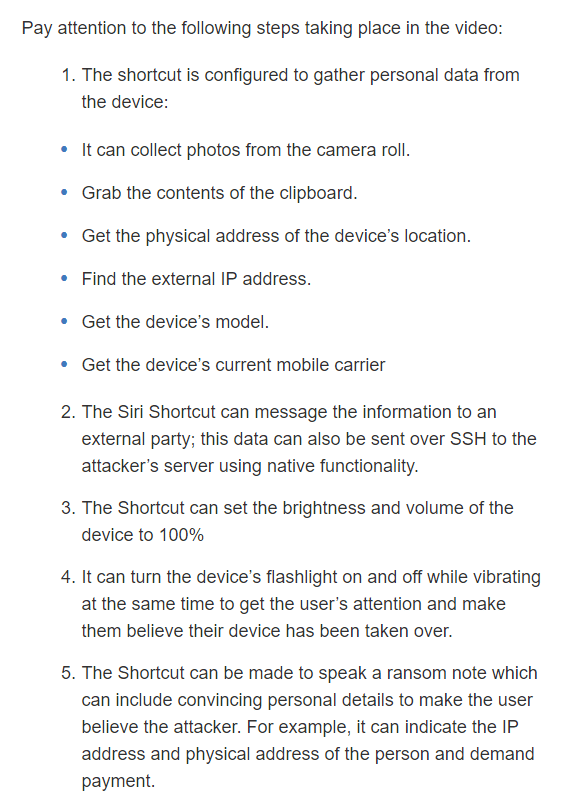

W iOS 12 wprowadzono tak zwane skróty Siri umożliwiające szybkie wykonywanie codziennych zadań za pomocą najczęściej używanych aplikacji.

Siri uczy się rozkładu dnia, a następnie podpowiada na ekranie blokady odpowiednie zadania.

Jeżeli więc korzystamy z aplikacji do zamawiania kawy w kawiarni, Siri może rozpoznać, że właśnie wchodzimy do takiego sklepu i zaproponować zautomatyzowanie całego procesu.

Nowa funkcja jak zwykle zachęca badaczy do odnajdywania ciekawych zastosowań.

I tak pewna firma zademonstrowała jak można użyć skrótów do przeprowadzenia ataków socjotechnicznych.

Choć muszę przyznać, że atak jest dość mocno naciągany - i wymaga wykonania przez ofiarę wielu kroków.

Traktował bym go więc bardziej jako ciekawostkę niż rzeczywisty problem z bezpieczeństwem.

Iphone pozwala bowiem na instalowanie zewnętrznych skrótów.

Przed instalacją wymagane jest potwierdzenie wszystkich uprawnień jakich wymaga dana funkcja - może to być dostęp do GPSa, zdjeć czy też kalendarza.

Każdy skrót można również dokładnie sprawdzić - widać tam jakie czynności wykonuje i jakie dane przesyła.

Ale instalacja to nie wszystko - taki skrót musi być bowiem ręcznie uruchomiony.

I dopiero wtedy - jeżeli użytkownik wykonał wszystkie potrzebne kroki złośliwa akcja zostanie wykonania.

Może wtedy pobrać i sprawdzić zawartość schowka, pobrać adres IP oraz koordynaty GPS, połączyć się z serwerem SSH i przesłać wszystkie wymienione wcześniej dane do zewnętrznego serwera.

Może również uruchomić latarkę czy też wibrację jak również wypowiedzieć treść tekstu na głos.

Naukowcy przekonują że można to wykorzystać do przeprowadzenia ataku, w którym chcemy przekonać ofiarę do przelania okupu na nasze konto.

Ja przyrównałbym to do złośliwych makr w Wordzie czy Excelu.

Przed uruchomieniem dokumentu - który posiada takie makra, użytkownik musi kliknąć w guzik - mówiący o niebezpieczeństwie i dopiero wtedy złośliwa akcja się wykonuje.

Jak mówią statystyki - wielu tak robi, pomimo prób obronienia ich przed nimi samymi.

Czy zatem tak samo będzie w przypadku skrótów Siri?

Zobaczymy.

I to już wszystko w tym tygodniu.

Zapraszam do komentowania i lajkowania tego kanału i widzimy się już za tydzień.

Cześć!

Icon made by Freepik, Smashicons, Nikita Golubev www.flaticon.com