- Wszystkie ilustracje możesz pobrać w formacie pdf klikając tutaj.

Możesz także zapoznać się z krótkim podsumowaniem.

Dla wielu osób praca zdalna jest czymś nowym – dlatego chcą się pochwalić swoim laptopem na mediach społecznościowych.

Zdjęcie z ekranem zalogowanego użytkownika może wiele powiedzieć potencjalnemu włamywaczowi.

Mogą się tam znaleźć fragmenty rozmów na komunikatorach, adresy email czy inne – potencjalnie wrażliwe dane.

Jeżeli otrzymałeś email, z której wynika, że kontrahent/współpracownik zmienił numer swojego konta bankowego – uważaj.

Może to być oszustwo „na dyrektora” gdzie przestępca podszywa się pod prezesa firmy i prosi o wykonanie przelewu.

Jeżeli jesteś księgową odpowiedzialną za finanse w firmie – każda zmiana numeru konta powinna mieć ustaloną procedurę.

Na przykład potwierdzenie zmiany poprzez kontakt na ustalony w umowie numer telefonu.

Bezpieczeństwo routera wpływa na bezpieczeństwo komputera firmowego, domowego, drukarki i wszystkich urządzeń IoT.

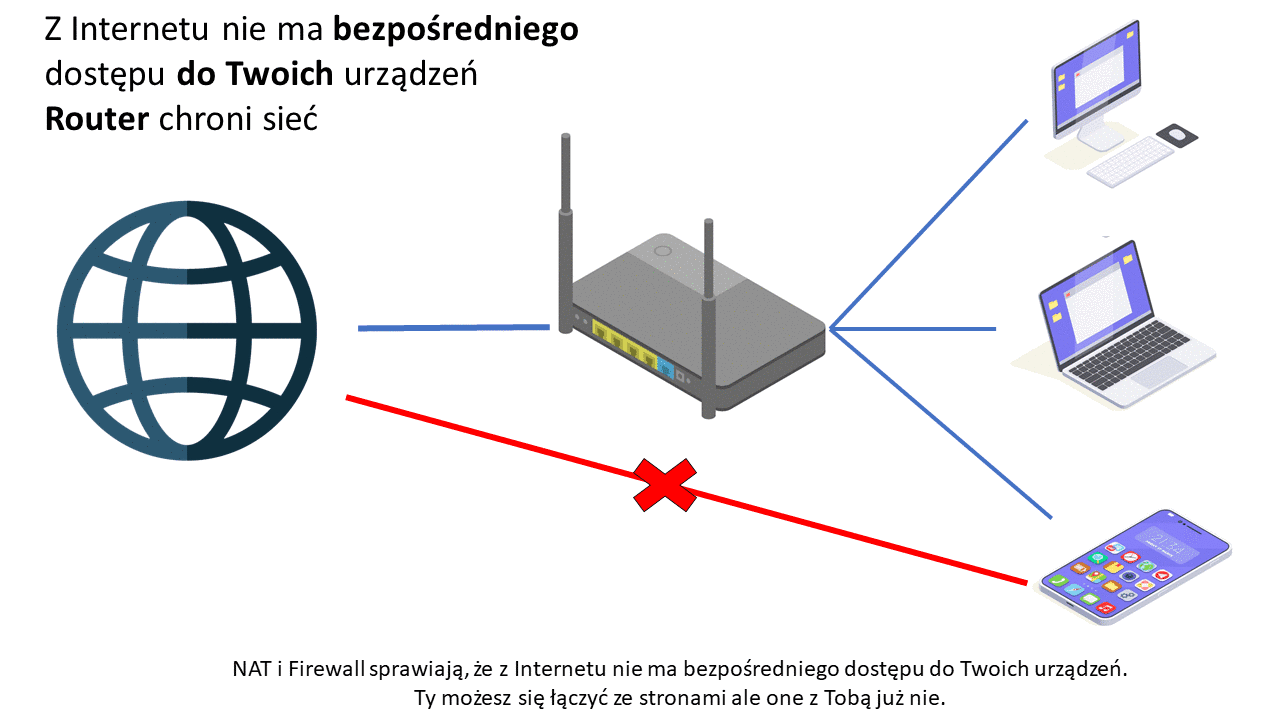

NAT i Firewall sprawiają, że z Internetu nie ma bezpośredniego dostępu do Twoich urządzeń.

Ty możesz się łączyć ze stronami ale one z Tobą już nie.

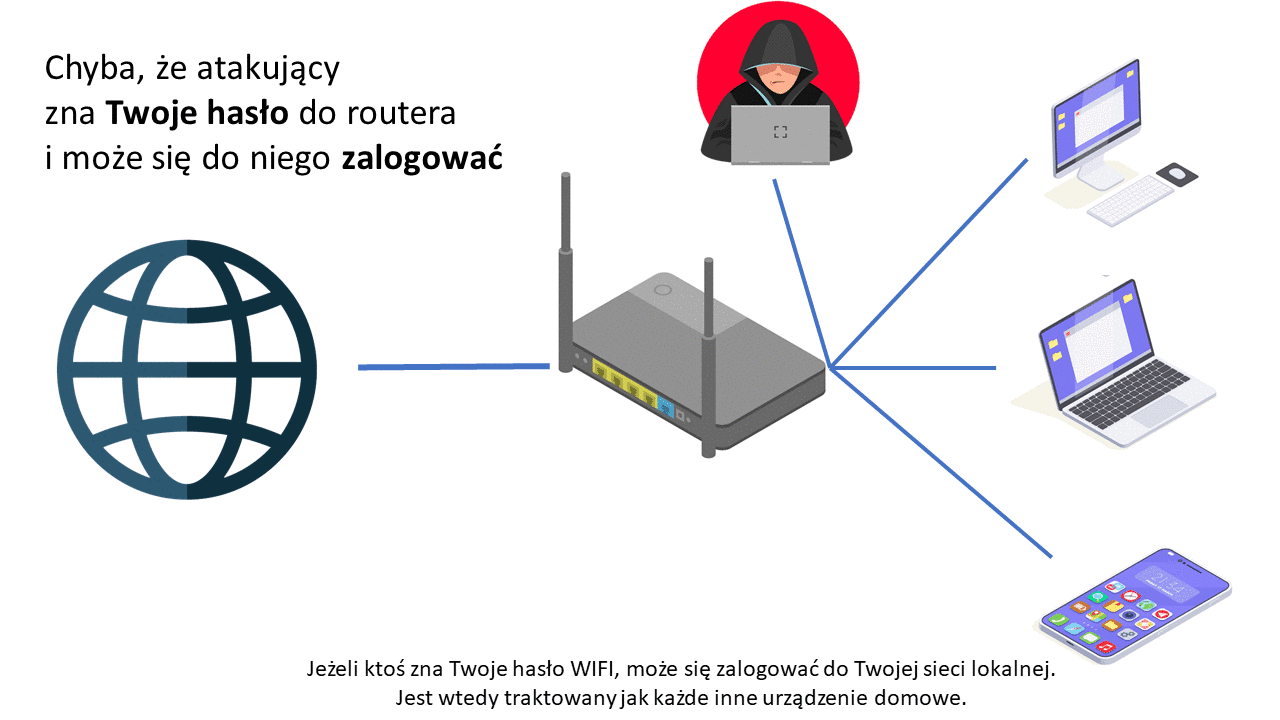

Jeżeli ktoś zna Twoje hasło WIFI, może się zalogować do Twojej sieci lokalnej.

Jest wtedy traktowany jak każde inne urządzenie domowe.

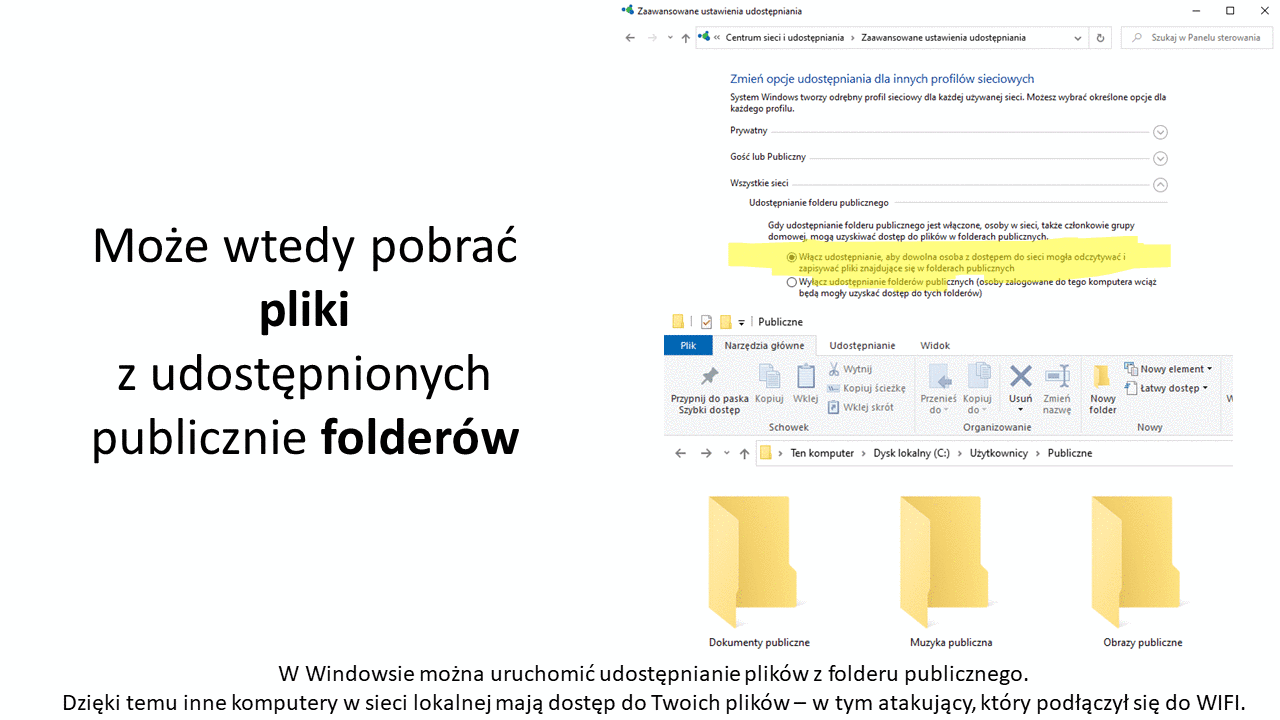

W Windowsie można uruchomić udostępnianie plików z folderu publicznego.

Dzięki temu inne komputery w sieci lokalnej mają dostęp do Twoich plików – w tym atakujący, który podłączył się do WIFI.

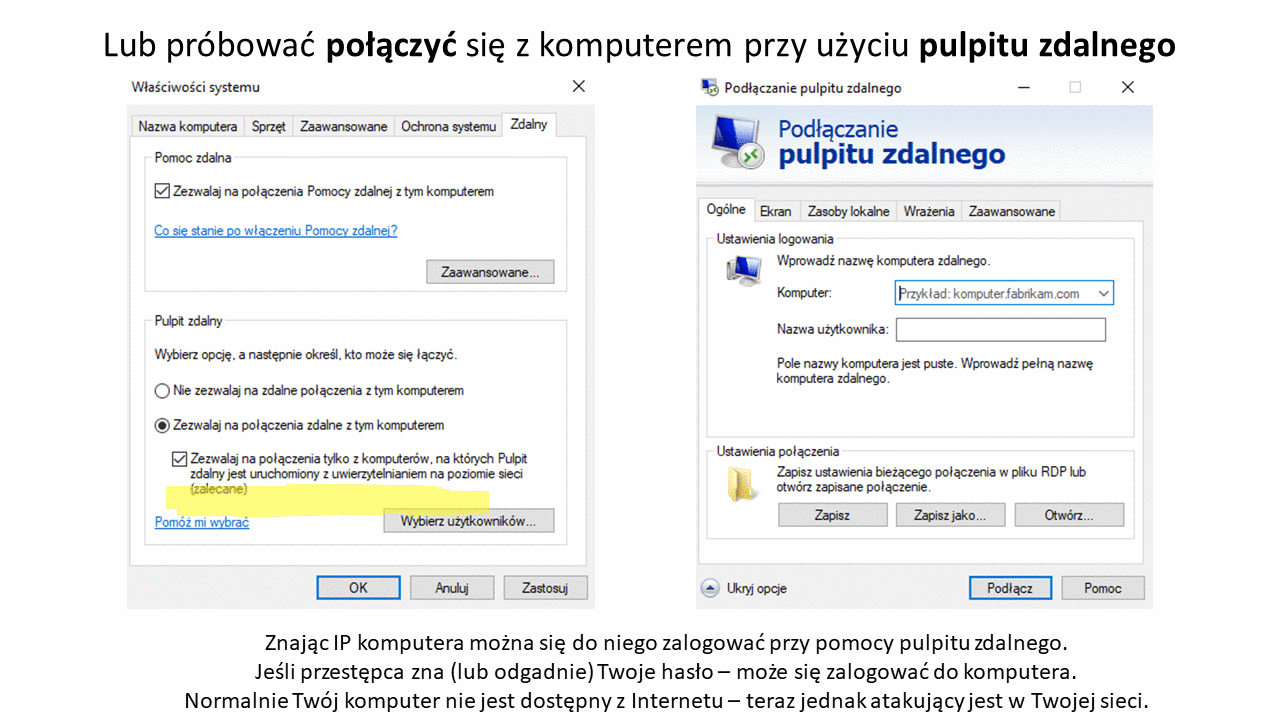

Znając IP komputera można się do niego zalogować przy pomocy pulpitu zdalnego.

Jeśli przestępca zna (lub odgadnie) Twoje hasło – może się zalogować do komputera.

Normalnie Twój komputer nie jest dostępny z Internetu – teraz jednak atakujący jest w Twojej sieci.

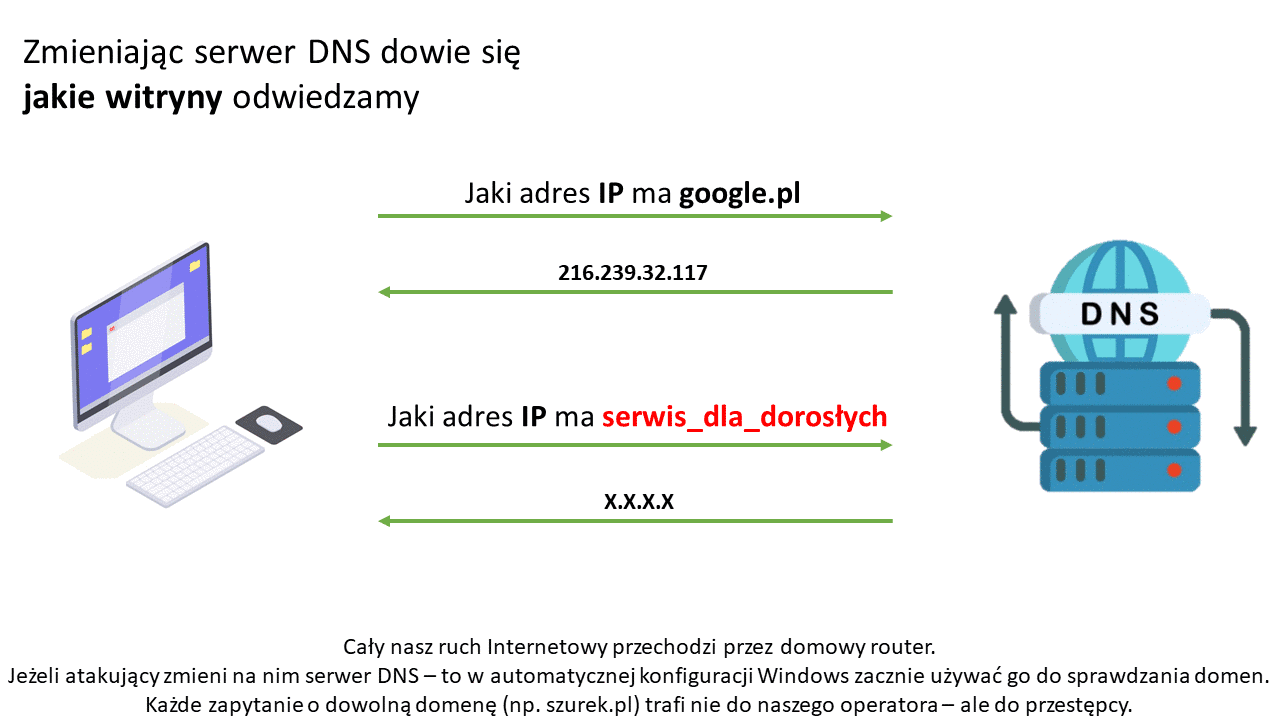

Cały nasz ruch Internetowy przechodzi przez domowy router.

Jeżeli atakujący zmieni na nim serwer DNS – to w automatycznej konfiguracji Windows zacznie używać go do sprawdzania domen.

Każde zapytanie o dowolną domenę (np. szurek.pl) trafi nie do naszego operatora – ale do przestępcy.

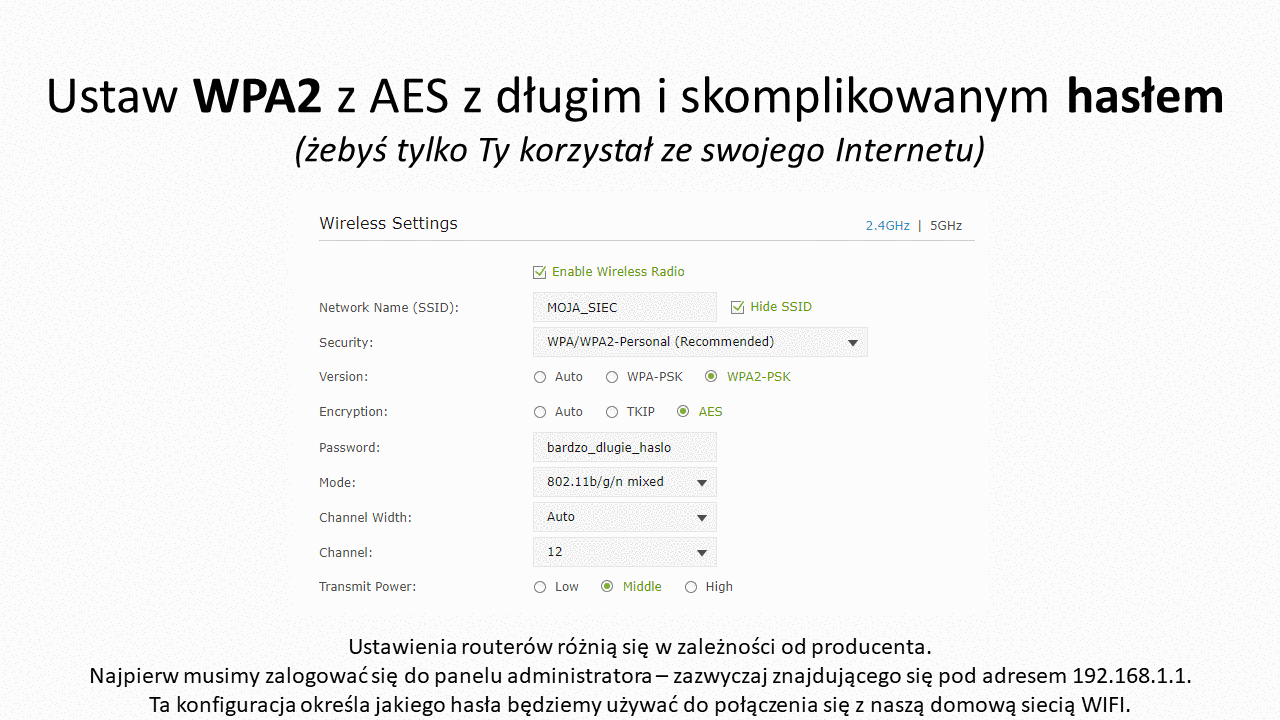

Ustawienia routerów różnią się w zależności od producenta.

Najpierw musimy zalogować się do panelu administratora – zazwyczaj znajdującego się pod adresem 192.168.1.1.

Ta konfiguracja określa jakiego hasła będziemy używać do połączenia się z naszą domową siecią WIFI.

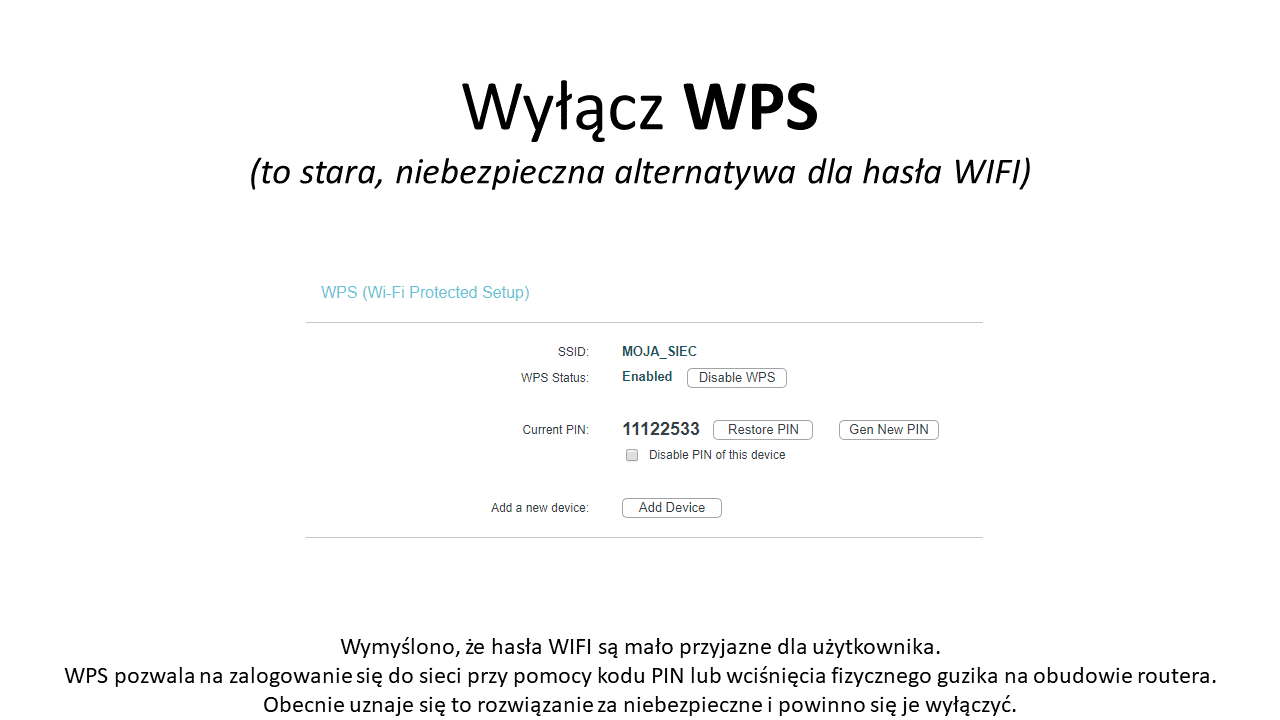

Wymyślono, że hasła WIFI są mało przyjazne dla użytkownika.

WPS pozwala na zalogowanie się do sieci przy pomocy kodu PIN lub wciśnięcia fizycznego guzika na obudowie routera.

Obecnie uznaje się to rozwiązanie za niebezpieczne i powinno się je wyłączyć.

Logując się do panelu administratora można zmienić wiele opcji – chociażby otworzyć niektóre porty.

Wtedy możliwy jest bezpośredni dostęp do komputera z Internetu.

Dlatego warto zmienić standardowe hasło (w stylu admin/admin) na bardziej skomplikowane.

Blokowanie komputera gdy od niego odchodzimy to dobry nawyk – nawet jeśli mieszkamy sami.

Sprawny atakujący potrzebuje jedynie kilku sekund, aby przy pomocy specjalnego pendrive'a zarazić nasz komputer.

Jesteśmy odpowiedzialni za bezpieczeństwo firmowego komputera.

Dzieci (i inne nieupoważnione osoby) nie powinny mieć do niego dostępu.

Nielegalne oprogramowanie można narazić nas (i firmę) na kary finansowe w przypadku kontroli legalności oprogramowania.

Aplikacje z niepewnych źródeł mogą również zawierać złośliwe oprogramowanie.

Jeżeli nasza firma korzysta ze specjalnego oprogramowania, każda instalacja (bądź uruchomienie) nowego programu

powoduje pojawienie się specjalnego alertu w panelu działu bezpieczeństwa.

Dla nas gra może być niewinną formą rozrywki – dla firmy natomiast potencjalnym zagrożeniem.

Nie ma bowiem pewności czy takie oprogramowanie nie zawiera dodatkowej, złośliwej funkcjonalności.

Jeżeli Twój komputer ma zablokowane porty USB, możesz próbować przenosić firmowe dokumenty poprzez prywatną pocztę.

Nie powinieneś tego robić – dane firmowe nie powinny opuszczać autoryzowanych urządzeń.

Dane raz wysłane do Internetu – bardzo ciężko z niego usunąć.

Korzystając z zewnętrznych darmowych usług nie masz pewności co dzieje się z wprowadzonymi tam danymi.

Dla przykładu, mogą być one przeglądane przez automaty w celu profilowania reklam.

Popularne rozwiązania to Bitlocker i FileVault.

W popularnej konfiguracji przed ekranem logowania musimy podać dodatkowy kod PIN do odszyfrowania dysku.

Komputer może zostać skradziony – wraz ze wszystkimi znajdującymi się na nim danymi.

Szyfrowanie sprawia, że bez znajomości odpowiedniego hasła – odczytanie danych jest bardzo utrudnione.

Niektóre drukarki mogą zapisywać wysyłane do nich dokumenty w swojej pamięci wewnętrznej.

W domu zazwyczaj nie posiadamy niszczarki, która pozwalałaby na bezpieczną utylizację dokumentów.

Trwałe zniszczenie dokumentów (lub dysków twardych) nie jest takie proste.

Nie wyrzucaj firmowych danych do kosza na śmieci.

Niektóre aplikacje pozwalają na udostępnienie naszego ekranu osobie po drugiej stronie łącza.

Pozwala to na zdalną pomoc w przypadku problemów z komputerem.

Taka funkcja może zostać wykorzystana przez przestępców do przejęcia kontroli nad naszym komputerem.

Przed udzieleniem dostępu zawsze zweryfikuj czy osoba po drugiej stronie jest rzeczywiście tym za kogo się podaje.

Podczas spotkań często dyskutujemy o wrażliwych kwestiach.

Sprawdź jak Twoje oprogramowanie do wideokonferencji przedstawia użytkowników w danym pokoju.

W niektórych aplikacjach żeby dołączyć do rozmowy wystarczy jedynie znać odpowiedni adres URL (nie potrzeba loginu i hasła).

Jeżeli taki link wycieknie poza organizację – atakujący może spróbować niepostrzeżenie dołączyć do pokoju i nas podsłuchiwać.

Błędy są odnajdywane cały czas – również podczas ogólnoświatowej epidemii.

Aktualizacja systemu operacyjnego i używanych aplikacji jest istotna z punktu widzenia bezpieczeństwa.

Złośliwe aplikacje (podobnie jak wirusy) mogą próbować zarażać inne urządzenia.

Jeżeli korzystamy z firmowego VPN-a, malware może próbować infekować inne, niezaktualizowane systemy operacyjne.

Do pracy zdalnej często konieczny jest dostęp do Internetu.

Przygotuj się na sytuacje awaryjną – kiedy to Twoje standardowe łącze może przestać działać (lub będzie bardzo wolne).

Większość telefonów komórkowych pozwala na udostępnienie Internetu LTE poprzez sieć WIFI.

Wtedy nasz komputer łączy się z telefonem, który udostępnia mu Internet mobilny.

Jeżeli oprócz laptopa otrzymałeś firmowy telefon – ogranicz liczbę instalowanych na nim aplikacji.

Każda dodatkowa gra/aplikacja zwiększa prawdopodobieństwo infekcji złośliwym oprogramowaniem.

Złośliwe aplikacje próbują wyglądać identycznie jak oryginalne programy – dlatego kopiują ich opisy oraz ikony.

Recenzje aplikacji mogą zostać kupione na czarnym rynku.

Odróżnienie prawdziwej gry od tej fałszywej może nie być takie proste jak myślisz.

Nowoczesne telefony pozwalają na szybkie i proste skanowanie dokumentów służbowych.

Należy jednak zwrócić uwagę na ich odpowiednią konfigurację.

Sprawdź czy zdjęcia (i dokumenty) nie są automatycznie wysyłane do chmury producenta telefonu.

Może to być sprzeczne z firmową polityką bezpieczeństwa.

Email posiada limit wielkości przesyłanego pliku.

Jeżeli musisz przesłać większy plik, unikaj używania darmowych serwisów do wysyłania plików.

Korzystając z darmowych rozwiązań nie masz pewności co zrobią z przesłanymi tam danymi.

Zapytaj swojego pracodawcę czy posiada wykupioną odpowiednią usługę przeznaczoną do przesyłania plików.

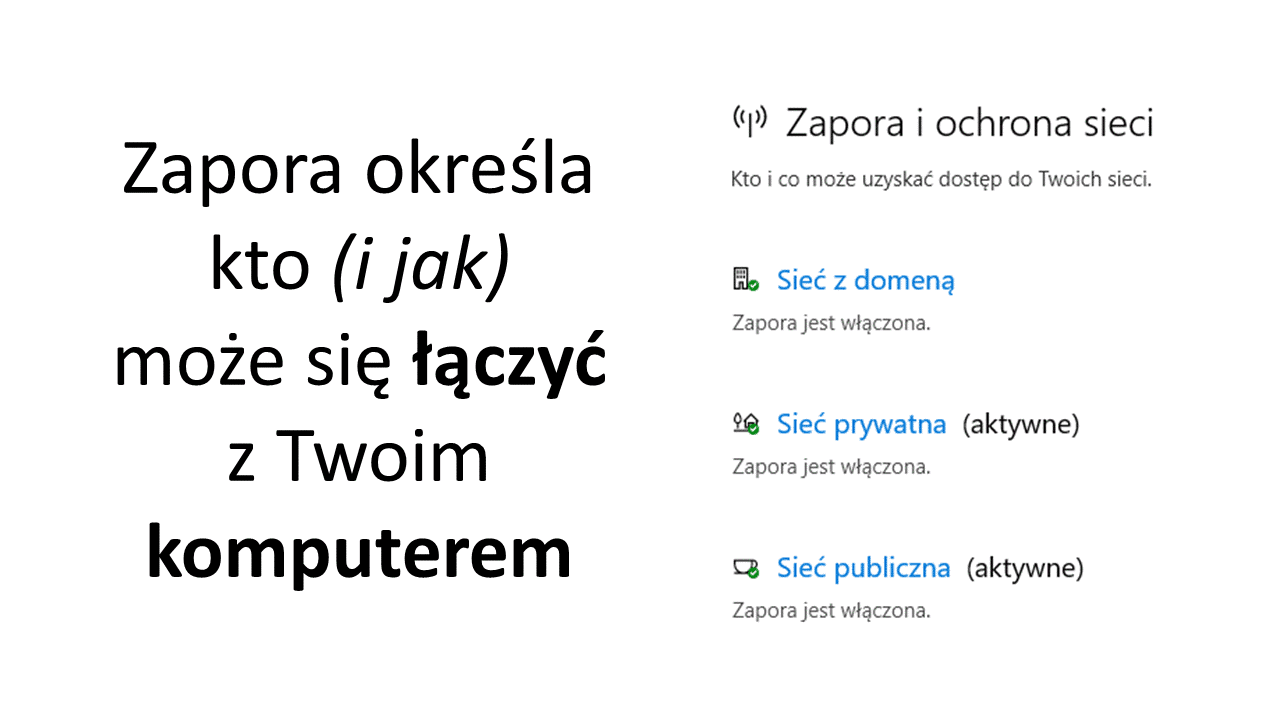

Zapora nie pozwala na zdalny dostęp do naszego komputera.

W większości przypadków powinniśmy zablokować wszystkie połączenia przychodzące.

Zapora określa kto i jak może się połączyć z Twoim komputerem.

Jeżeli na naszym komputerze jest złośliwe oprogramowanie – zaklejenie kamery niewiele nam pomoże.

Może jednak pomóc uniknąć sytuacji w których nasi współpracownicy widzą nas wtedy kiedy tego nie chcemy.

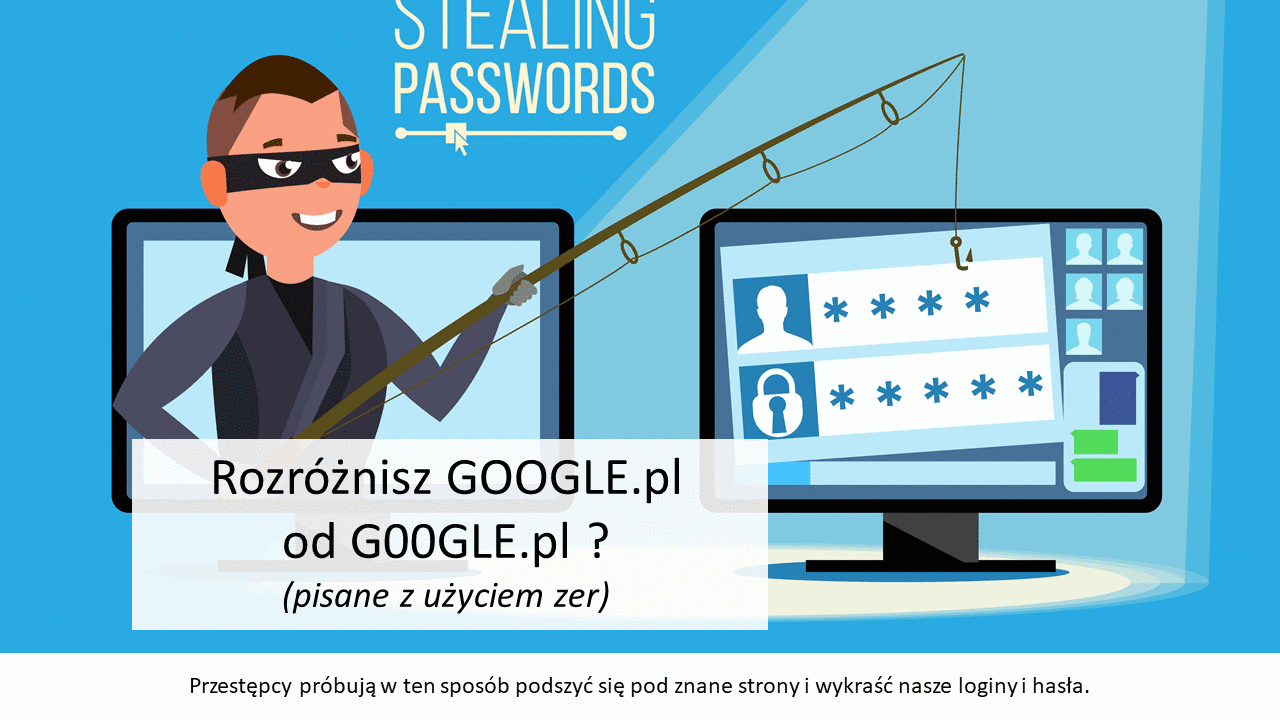

Jeżeli w emailu znajduje się odnośnik do strony, która prosi o login i hasło – może to być przykład phishingu.

Przestępcy próbują w ten sposób podszyć się pod znane strony i wykraść nasze loginy i hasła.

Jedną z metod obrony przez phishingiem może być menadżer haseł.

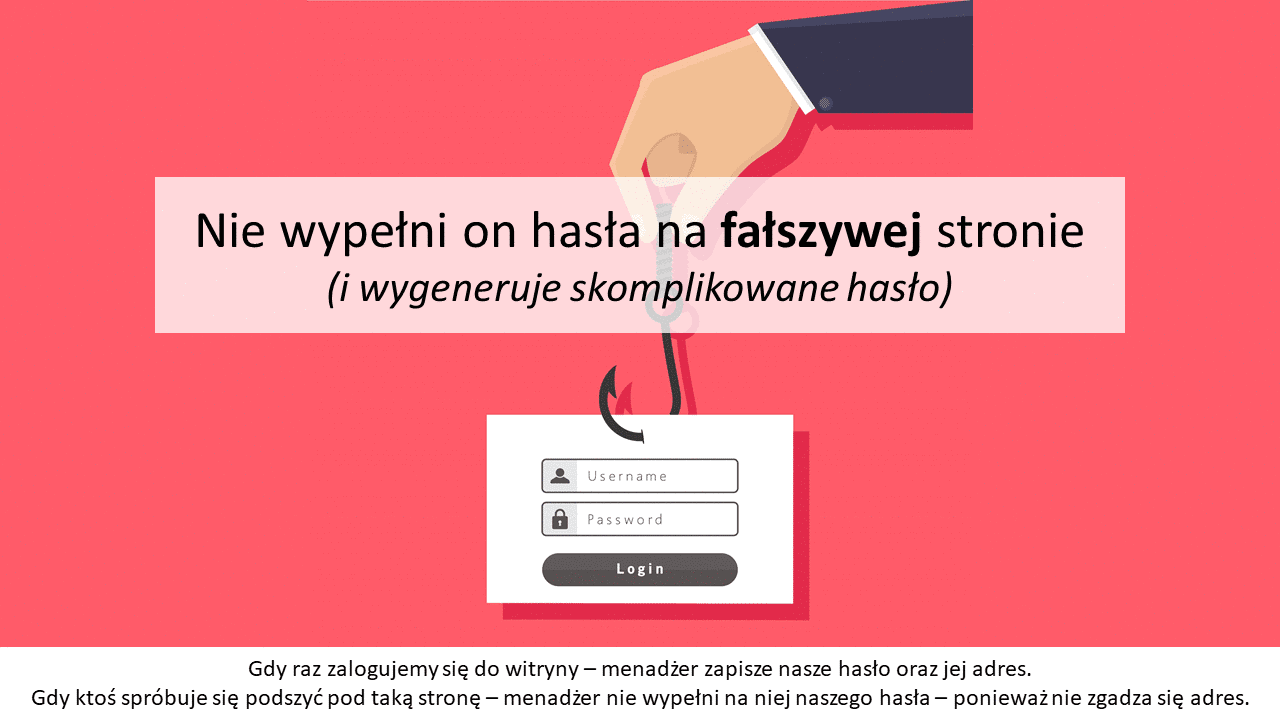

Gdy raz zalogujemy się do witryny – menadżer zapisze nasze hasło oraz jej adres.

Gdy ktoś spróbuje się podszyć pod taką stronę – menadżer nie wypełni na niej naszego hasła – ponieważ nie zgadza się adres.

Nie każdy komunikator używa szyfrowania end-to-end czyli takiego, w którym treść zna tylko nadawca i odbiorca.

Niektóre z nich w standardowej konfiguracji synchronizują nasze kontakty – dzięki temu wiedzą, z kim się przyjaźnimy.

Szyfrowanie zabezpiecza tylko treść wiadomości – ale nie jej metadane.

Na podstawie informacji dodatkowych (na przykład z kim i kiedy piszemy) można wyciągnąć wiele interesujących wniosków.

Podsumowanie

- Bezpieczeństwo routera jest istotne

- Ustaw WPA2 z AES

- Wyłącz WPS

- Zmień hasło administratora routera

- Nie publikuj zdjęć ekranu w mediach społecznościowych

- Na ekranie komputera mogą znajdować się wrażliwe dane

- Nie zmieniaj numeru konta bankowego kontrahenta bez potwierdzenia

- Atak na prezesa i podszywanie się pod ważne osoby

- Blokuj komputer gdy od niego odchodzisz

- Dzieci mogą przez przypadek usunąć ważne dane

- Nie instaluj gier na komputerze firmowym

- Nieautoryzowana aplikacja może wywołać alarm

- Nie kopiuj firmowych maili

- Kopiowanie danych firmowych może naruszać tajemnice przedsiębiorstwa

- Sprawdź czy dysk twardy komputera firmowego jest szyfrowany

- Komputer może zostać skradziony

- Nie drukuj dokumentów firmowych bez pozwolenia

- Trwałe zniszczenie dokumentów jest trudne

- Udostępniaj pulpit tylko zaufanym osobom

- Weryfikuj kto chce połączyć się z Twoim komputerem

- Sprawdź kto uczestniczy w telekonferencji

- Niektóre serwisy wymagają jedynie podania adresu URL aby dołączyć do rozmowy

- Aktualizuj oprogramowanie

- Komputer zarażony złośliwym oprogramowaniem może zarażać inne komputery

- Przygotuj zapasowe połączenie z Internetem

- Większość telefonów pozwala na udostępnienie Internetu poprzez hotspot osobisty

- Nie instaluj zbędnych aplikacji na służbowym telefonie

- Oceny i recenzje aplikacji na telefon o niczym nie świadczą

- Unikaj skanowania dokumentów telefonem

- Telefon może wysyłać zeskanowane dokumenty automatycznie do chmury

- Nie wysyłaj plików na prywatne serwery

- Do przesyłania dużych plików używaj tylko zatwierdzonych witryn

- Włącz zaporę sieciową

- Zapora określa kto i jak może się połączyć z Twoim komputerem

- Wyłącz kamerę i mikrofon gdy z nich nie korzystasz

- Zasłonięcie kamery może pomóc uniknąć krępujących sytuacji

- Nie klikaj w odnośniki w mailach

- Phishing jest ciężki do wykrycia

- Zacznij korzystać z menadżera haseł

- Pomaga on chronić przed phishingiem

- Nie każdy komunikator nadaje się do tajnej komunikacji

- Metadane wiadomości są istotne