Wprowadzenie

Cześć.

Ja jestem Kacper Szurek a to 24 odcinek podcastu o bezpieczeństwie.

W tym tygodniu opiszę atak Business Email Compromise - czyli jak wykorzystać pracownicze konto email do kradzieży pieniędzy.

Dowiesz się również jak nie cenzurować internetowych map oraz jak można wykraść tajne dane z telefonu, jeżeli podłączymy go do złośliwej ładowarki.

Opisze także jak przestępcy blokują okno przeglądarki aby jak najdłużej przekonać użytkownika do pozostania na danej stronie oraz przedstawię metodę pozwalającą na kradzież pieniędzy z Paypala nawet jeśli posiadamy włączone dwuskładnikowe uwierzytelnianie.

Podcast ten można również znaleźć na Spotify oraz Google i Apple Podcasts oraz Anchor.

Większość wiadomości do tego odcinka odnalazłem dzięki Weekendowej Lekturze Zaufanej Trzeciej Strony.

Zapraszam do słuchania.

Jak okraść fundacje?

Jak można okraść fundację lub inną dużą firmę? Sposób jest prosty.

Po pierwsze musimy uzyskać dostęp do skrzynki elektronicznej jakiegoś pracownika.

Sposobów może być kilka - atak phishingowy, metoda bruteforce czy innego rodzaju socjotechnika.

Jeżeli już atakujący uzyska dostęp do konta mailowego - rozpoczyna się najważniejsza faza operacji.

Trzeba spreparować rachunki oraz dokumenty. W taki sposób okradziono jedną z fundacji w USA.

Przestępca podszywając się pod pracownika firmy stworzył fałszywe dokumenty mające na celu zakup paneli słonecznych dla szpitali w Pakistanie.

Następnie takie dokumenty wysyła się do księgowości oraz osób odpowiedzialnych za ich akceptację.

Jeżeli atakujący właściwie wybrali osobę, która pracuje w firmie już dłuższy czas, jest zawsze sumienna i wzorowo wykonuje swoją pracę - niecodzienny dokument może przejść niezauważony przez proces akceptacji.

Dzięki temu przestępcy otrzymują przelew zagraniczny od fundacji i środki bezpowrotnie znikają.

W tym wypadku - fundacja odzyskała znaczącą część funduszy - dzięki specjalnemu ubezpieczeniu, które pokrywało właśnie tego rodzaju przypadki.

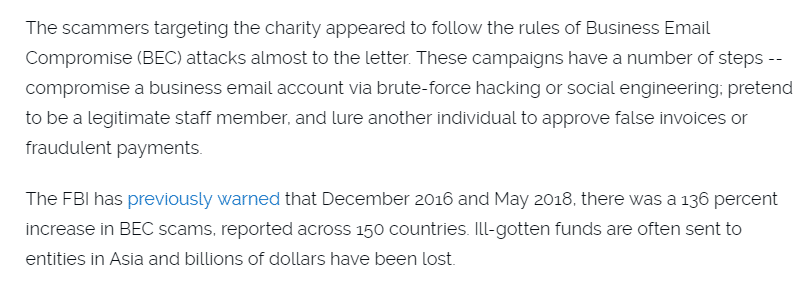

Tego rodzaju atak nazywamy Business Email Compromise - czyli przejęcie biznesowego konta pocztowego.

Są coraz popularniejsze - z racji swojej prostoty i potencjalnych korzyści majątkowych.

Osoby odpowiedzialne za ten proceder nie wybierają bowiem małych firm, gdyż tam prezes zazwyczaj jest dobrze poinformowany o większości płatności i procesów w firmie.

Ofiarą przestępców padają duże korporacje, w których ilość umów jest tak duża, że nikt nie jest w stanie wiedzieć o wszystkich z nich.

Stąd też - wszystko opiera się na zaufaniu i mailach.

Warto zadać sobie pytanie czy nasza firma jest odporna na taki atak, jeżeli konto któregoś z pracowników zostało by przejęte?

Phishing a prawdziwe hasła

Atak phishingowy nieustannie ewoluuje.

Z dnia na dzień wymyślane są coraz to ciekawsze treści wiadomości, które mają przekonać użytkownika do wykonania jakiejś akcji.

W tym roku jedną z nowości było wykorzystanie haseł, które wyciekły z różnych portali internetowych.

Potencjalna ofiara otrzymywała wiadomość - iż została nagrana podczas przeglądania portali dla dorosłych i jeżeli nie zapłaci okupu - jej zdjęcia zostaną opublikowane w Internecie.

Aby uwiarygodnić cały przekręt - w treści emaila widniało jedno z naszych haseł.

Tym razem jednak w Stanach Zjednoczonych oszuści poszli o krok dalej.

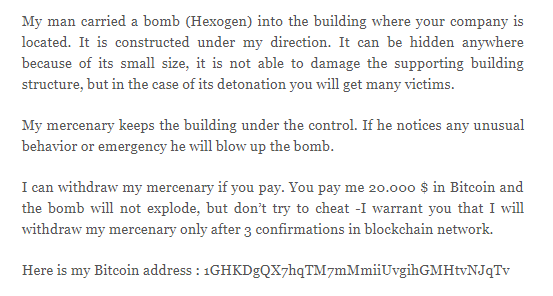

Zaczęli wysyłać emaile, w których informują, że w budynku, w którym znajduje się dana firma została podłożona bomba.

Jeżeli na podanym w treści adresie Bitcoin nie pojawi się odpowiednia ilość krypto waluty - zostanie ona zdetonowana.

Na pierwszy rzut oka mogło by się wydawać, że to scam - jak wszystkie inne.

Ten jednak niesie ze sobą pewne konsekwencję.

Jeżeli bowiem taka wiadomość została rozesłana do organizacji pożytku publicznego i zaalarmowany nią pracownik powiadomi o tym fakcie odpowiednie organy - czyli policję - przynajmniej w teorii placówka powinna zostać ewakuowana i przeszukana.

Jak bowiem rozróżnić - czy wysłana wiadomość to scam a nie realna groźba przestępcy?

Czy warto w takim wypadku ryzykować życie i zdrowie osób znajdujących się w budynku?

Wyobraźmy sobie zatem hipotetyczną sytuację, że taka wiadomość zostaje równolegle rozesłana do różnych instytucji, firm, przedszkoli i szkół w danym mieście.

Potencjalne konsekwencje i koszty takiej operacji mógłby by wynosić tysiące złotych.

Nie mówiąc już o potencjalnym paraliżu całego miasta i drobnej histerii ludzi w nim mieszkających.

Ewakuacja, saperzy, potencjalnie utracone pieniądze od klientów.

Przerażająca perspektywa.

Mapy a tajne obiekty rządowe

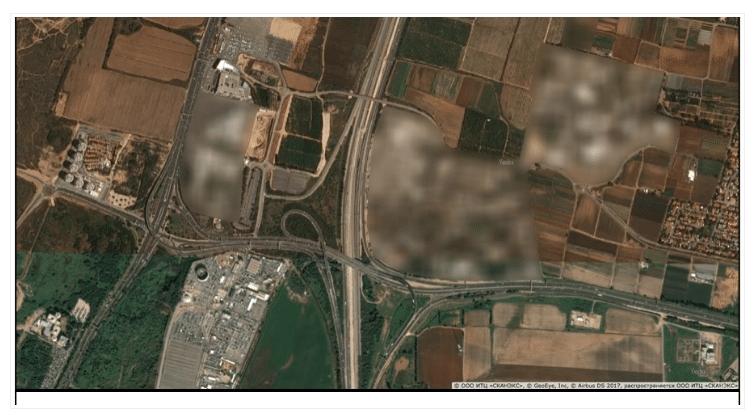

Załóżmy, że jesteś osobą odpowiedzialną za bezpieczeństwo kluczowych z punktu widzenia państwa obiektów o znaczeniu strategicznym.

Chciałbyś - żeby ich lokalizacja pozostała tajna.

No ale w dzisiejszym czasie Internetu - dostęp do usług Google Maps czy też Yandex Maps jest na wyciągnięcie ręki dowolnego użytkownika czy też obcego wywiadu.

W prosty sposób można uzyskać wysokiej jakości zdjęcia - często o dokładności większej niż 2m.

Wpadasz więc na wspaniały pomysł aby wszystkie potencjalne cenne budynki zamazać w tych serwisach.

Wysyłasz więc do firm odpowiedzialnych za te mapy odpowiednie pisma i za jakiś czas cieszysz się swoim małym sukcesem.

Teraz wszystkie tajne budynki są zamazane i teoretycznie niewidoczne w tych usługach.

Problem polega jednak na tym, że wszystkie inne budynki - oprócz tych, oznaczonych przez Ciebie - są widoczne.

Można więc przy pomocy odrobiny chęci i umiejętności programistycznych przeskanować całą mapę danego państwa - w poszukiwaniu obrazów, które są nieostre i rozmyte.

Potencjalny atakujący w ten oto prosty sposób może uzyskać dokładne dane lokalizacyjne takich obiektów.

To przykład działania efektu Streisand – rodzaju internetowego zjawiska, w którym na skutek prób cenzurowania lub usuwania pewnych informacji dochodzi w krótkim czasie do rozpowszechnienia ich wśród jak najszerszej grupy odbiorców.

Nazwa tego efektu pochodzi od nazwiska amerykańskiej piosenkarki Barbry Streisand, która pozwała fotografa o naruszenie prywatności za umieszczenie zdjęcia lotniczego jej domu w publicznie wystawionej kolekcji.

Zdjęcie to na samym początku zostało wyświetlone jedynie przez garstkę internautów i zapewne znikło by w odmętach ciekawszych informacji.

Szum medialny wokół pozwu natomiast, sprawił że stało się ono bardzo popularne.

Pamiętajmy zatem że cokolwiek zostało wysłane do Internetu należy traktować jako publicznie dostępne.

Błąd w arkuszu kalkulacyjnym

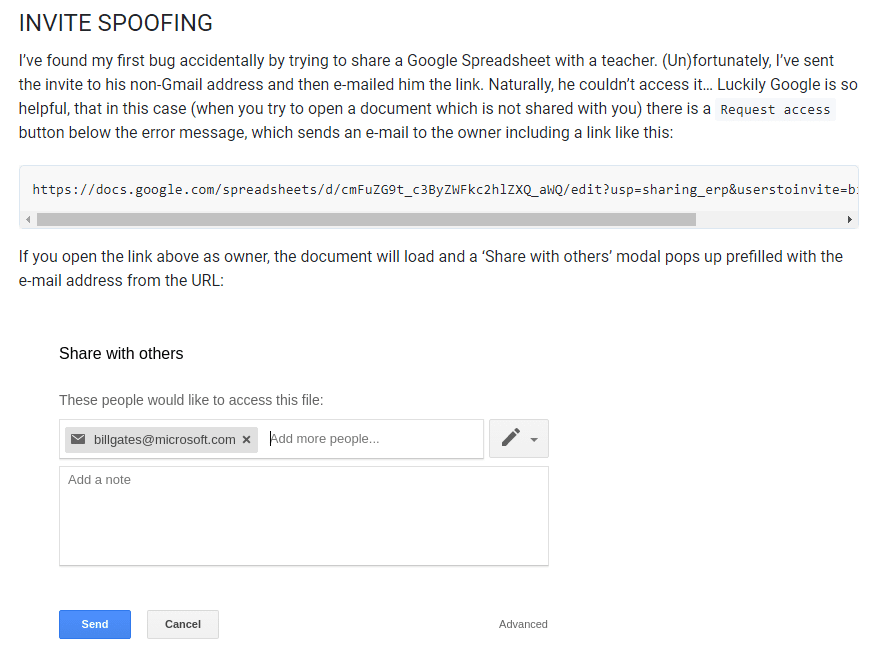

Teraz o jednym z błędów znalezionych w usługach firmy Google.

Arkusze kalkulacyjne Google mogą być współdzielone z innymi osobami.

W ten oto prosty sposób - kilka osób może pracować razem nad jednym dokumentem.

Jeżeli próbujemy odwiedzić arkusz, do którego nie posiadamy dostępu, możliwe jest wysłanie wiadomości do właściciela, który to otrzymuje informację iż próbujemy uzyskać dostęp do danego materiału.

Te dane wyświetlane są w postaci prostego formularza - w którym znajduje się adres e-mail potencjalnego odbiorcy.

Właściciel - może zatem sprawdzić adres email osoby i wyrazić zgodę na jej dostęp.

Problem polega jednak na tym, że adres pocztowy można podać na dwa sposoby.

Pierwszy - najbardziej popularny - to podanie samego adresu email - czyli tego z małpką pomiędzy nazwą użytkownika a domeną.

Istnieje jednak druga opcja - podanie adresu email wraz z imieniem i nazwiskiem odbiorcy.

Imię podaje się wtedy przed adresem, który podajemy pomiędzy znakiem mniejszości i większości.

Wtedy to w formularzu akceptacji dostępu - zamiast emaila wyświetlane jest imię i nazwisko - tak aby formularz był czytelniejszy dla potencjalnego odbiorcy.

I to jest problem.

Dlaczego? Co bowiem - jeżeli zamiast imienia i nazwiska podalibyśmy tam inny adres email?

Wtedy to ten adres email - wyświetlił by się w formularzu.

Akceptacja jednak - została by udzielona dla innego adresu email - tego zawartego pomiędzy znakiem większości i mniejszości.

Ta informacja, była wyświetlana dopiero po najechaniu myszką na nazwisko w formularzu.

Jeżeli zatem ofiara nie była świadoma tego ataku - mogliśmy przekonać ją do udzielenia dostępu nieprawidłowej osobie.

Ot taki socjotechniczny atak możliwy poprzez błędnie zaprojektowany interfejs graficzny.

Złośliwe ładowarki do telefonów

Jeżeli jesteś świadomym użytkownikiem smartfona to zapewne zdajesz sobie sprawę, że nie powinieneś podpinać go do zewnętrznych, niekontrolowanych przez Ciebie ładowarek czy też komputerów.

W przeszłości - podczas podpięcia kabla usb do naszego telefonu - oprócz ładowania baterii, umożliwialiśmy dostęp do danych, które się na nim znajdowały.

Obecnie - większość smartfonów chroni przed tym atakiem - umożliwiając dostęp do telefonu jedynie wtedy, kiedy użytkownik doda dany komputer do zaufanych urządzeń.

Jeżeli nie ufasz rozwiązaniom programowych - możliwa jest obrona przed tym atakiem na poziomie sprzętowym.

Na rynku dostępne są swego rodzaju przedłużki do kabli.

One to zamieniają fizycznie kabel USB na taki, w którym piny odpowiedzialne za transmisje danych nie są połączone z twoim urządzeniem.

Zapewniają zatem - że możliwe jest jedynie ładowanie baterii.

Ale i to okazało się niewystarczające.

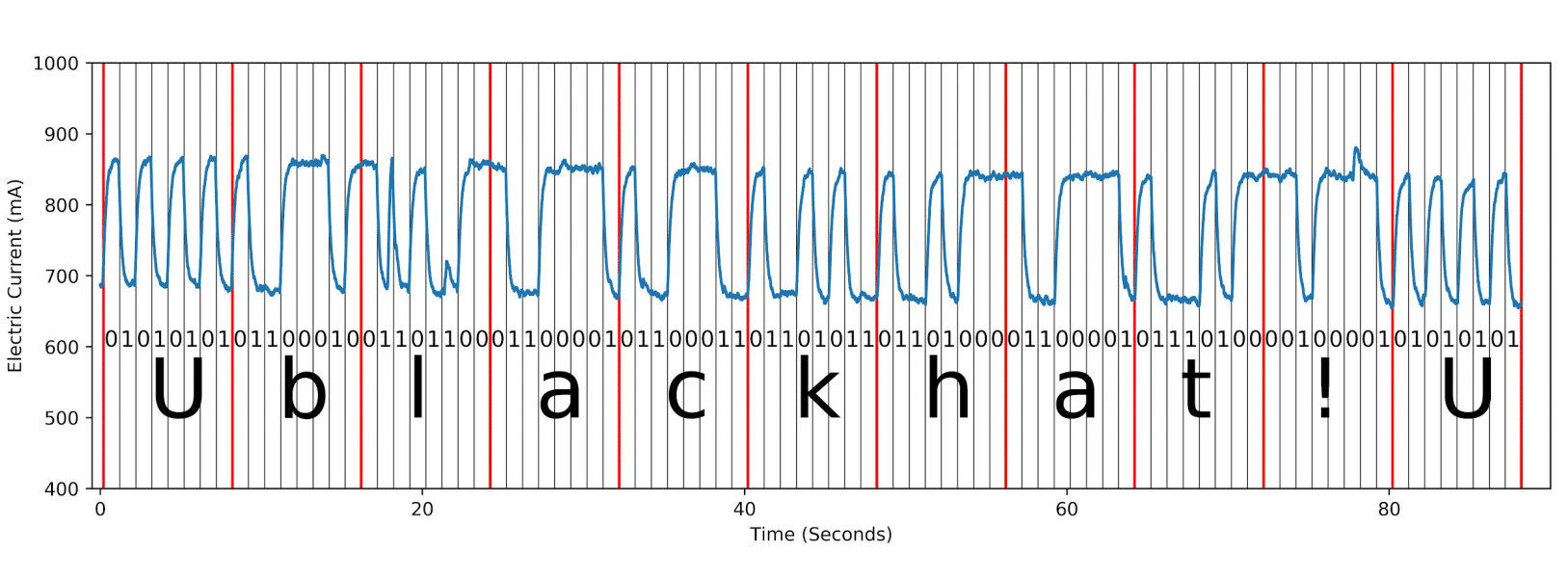

Naukowcy opracowali metodę ataku, która pozwala na kradzież danych z urządzenia jedynie na podstawie poboru mocy, przez niego pobieranego podczas ładowania.

Załóżmy, że na Twoim telefonie została zainstalowana złośliwa aplikacja.

Ma ona dostęp do Twoich danych - nie może ich jednak w żaden sposób przesłać dalej - ponieważ nie posiada uprawnień do kamery, mikrofonu, głośnika, Internetu czy też smsów.

Może jednak wykonywać zaawansowane obliczenia wykorzystując moc procesora w tle, bez wiedzy użytkownika.

Ładowarka może bowiem monitorować konsumpcję energii elektrycznej danego urządzenia podczas jego ładowania.

Jeżeli bowiem telefon wykonuje jakąś skomplikowaną operacje - jego zapotrzebowanie na energię rośnie.

W ten oto sposób - złośliwa aplikacja może wysyłać dane z telefonu - raz po raz wykonując zaawansowane operacje aby przekazać bit 1 lub też pozostając w bezczynności - aby przekazać bit 0.

Tak przekazując bit po bicie - aplikacja może wysłać dowolne dane z tak chronionego urządzenia.

Bardzo sprytne rozwiązanie, podobne do tego, które opisywałem w jednym z poprzednich odcinków - kiedy to dane były wysyłane z urządzenia przy pomocy lampy led, która była podpięta do niego przy pomocy bluetooth.

Jaka jest metoda obrony przed tym atakiem?

Naukowcy proponują aby podczas ładowania telefonu z niekontrolowanego przez nas urządzenia - wcześniej go wyłączyć.

Błąd w API Facebook-a

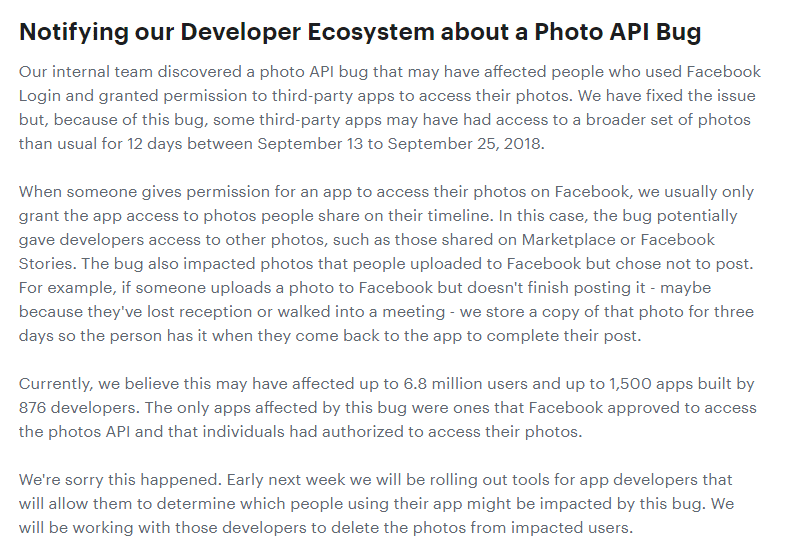

Facebook poinformował właśnie, że jego wewnętrzny team odpowiedzialny za bezpieczeństwo serwisu odkrył błąd w API odpowiedzialnym za dostęp do zdjęć użytkowników.

Standardowo, jeżeli użytkownik udzielał aplikacji zgody na dostęp do swoich zdjęć - posiadała ona uprawnienia do obrazków opublikowanych na osi czasu.

Błąd ten jednak pozwalał na dostęp również do innych zdjęć opublikowanych na portalu, między innymi do tych znajdujących się na Facebook Stories.

Co ciekawe, aplikacje miały również dostęp do zdjęć - które nie zostały przez nas opublikowane.

Jeżeli bowiem wysyłamy jakieś zdjęcie na Facebooka i go nie opublikujemy - nie oznacza to od razu, że ono magicznie znika.

Facebook twierdzi - że przechowuje je jeszcze przez 3 dni.

Jest to swego rodzaju „feature” - załóżmy bowiem, że wysyłamy jakieś zdjęcie przez telefon ale nagle zostaliśmy wezwani na jakieś ważne spotkanie.

Po powrocie do serwisu - zdjęcie to będzie czekało na naszą akcję i nie musimy go ponownie wysyłać.

Według wyliczeń serwisu błąd ten mógł dotknąć ponad 6 milionów użytkowników, którzy korzystali z około 1500 aplikacji.

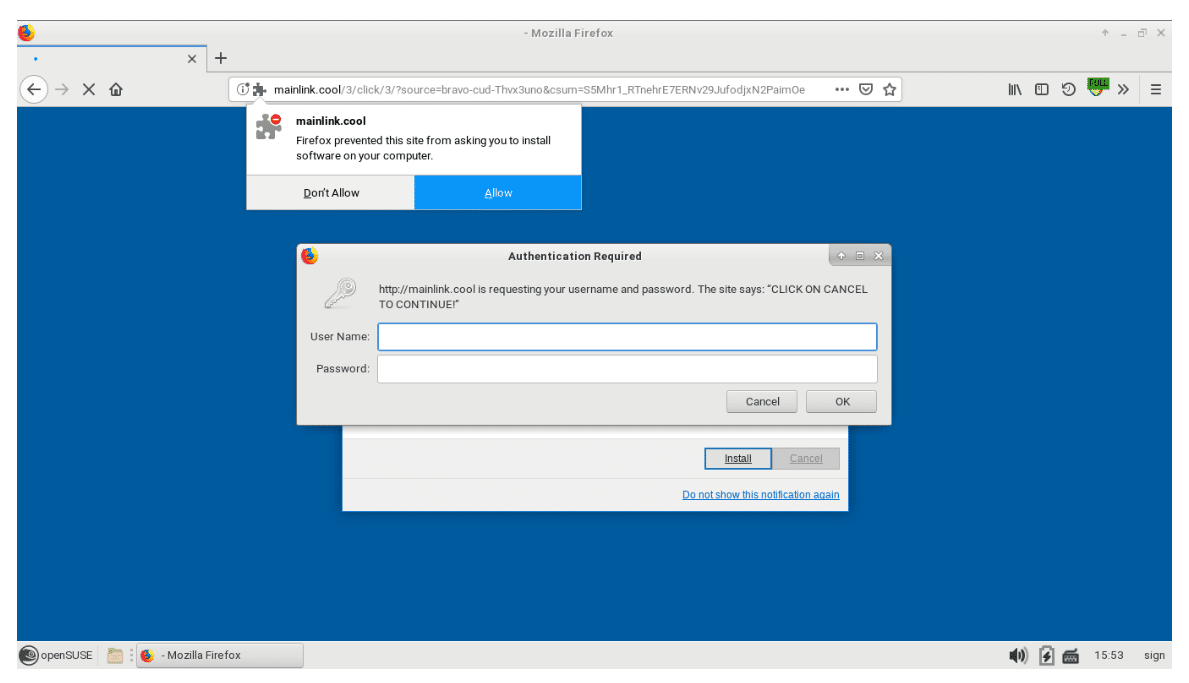

Jak zatrzymać użytkownika na stronie?

Jak zmusić użytkownika przeglądarki do pozostania na danej stronie wbrew jego woli?

Jeżeli używasz Firefoxa - rozwiązanie jest prostsze niż myślisz.

W przeszłości - logowanie do serwisów czasami nie było realizowane poprzez odpowiednie formularze a przy pomocy technologii nazwanej „basic access authentication”.

Założenie jest proste. Jeżeli serwer wymaga od użytkownika danych do logowania - wysyła do przeglądarki odpowiedni nagłówek „WWW-Authenticate”.

Przeglądarka widząc taki nagłówek - wyświetla odpowiednie okienko z formularzem do logowania, w którym użytkownik może podać odpowiednie dane.

Następnie te dane są kodowane i przesyłane do serwera.

Jeżeli wszystko jest w porządku - użytkownik otrzymuje dostęp do danej strony.

Obecnie jest to relikt przeszłości - dalej jednak można z niego korzystać.

Wykorzystują to twórcy złośliwych treści, aby jak najdłużej utrzymać swoją ofiarę na swojej podstronie.

Dlaczego? Ponieważ okno do logowania - które jest wyświetlane w Firefoxie - nie jest przyporządkowane do konkretnej zakładki a do całego okna przeglądarki.

Sprawia to, że aby wykonać jakąś akcję na dowolnej stronie - musimy je najpierw zamknąć.

Jeżeli jednak złośliwa strona będzie raz po raz inicjować połączenie z serwerem, który wymaga od nas danych do logowania - okno to będzie pojawiało się w nieskończoność, uniemożliwiając zatem normalnemu użytkownikowi korzystanie z przeglądarki.

Jedynym wyjściem bowiem w tej sytuacji - jest zamknięcie przeglądarki.

Ten błąd jest znany już od dłuższego czasu - dalej jednak nie został naprawiony przez twórców.

Jak poradziła sobie z tym problemem konkurencja?

W Chromie - ekran logowania jest przypisany do danej zakładki - jego wyświetlenie zatem nie blokuje całego okna przeglądarki a tylko jedną zakładkę, która może być w takiej sytuacji bez problemu zamknięta.

Trzeba przyznać ciekawe wykorzystanie błędu.

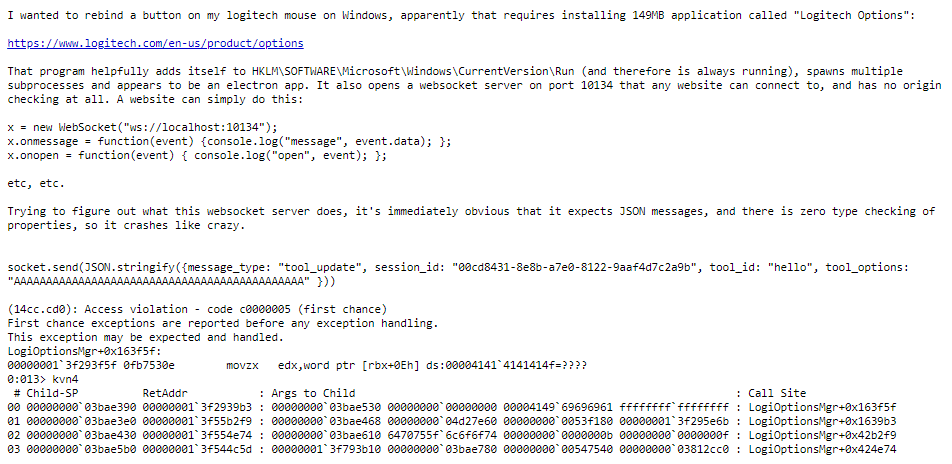

Błąd w Logitech options

Logitech options to aplikacja pozwalająca na zarządzanie klawiaturami i myszkami tego producenta.

Jak zauważył jeden z badaczy bezpieczeństwa - oprócz konfiguracji sprzętu nasłuchuje ona na specjalnym porcie na połączenie z websocketem.

Co ciekawe, twórcy tej aplikacji - nie sprawdzają skąd pochodzi takowe żądanie.

Przez ten błąd - dowolna strona może w swoim kodzie Java Script odwołać się do tego socketu i wysłać do niego dowolne dane.

Potencjalny schemat ataku wygląda zatem następująco: użytkownik odwiedza złośliwą witrynę.

Witryna ta łączy się z aplikacją przy pomocy websocketu i wysyła do niej informację, w której zmienia skróty przypisane do konkretnych

klawiszy - przypisując do nich odpowiednie makro.

Makro to otwiera linię komend przy pomocy odpowiednich skrótów klawiaturowych i wpisuje do niej złośliwą komendę, która zostanie wykonana tak szybko jak użytkownik użyje danego klawisza.

Jak ochronić się przed tym atakiem? Zawsze sprawdzać z jakiej domeny pochodzi dane połączenie.

Jeżeli jesteś programistą i chciałbyś się dowiedzieć więcej na temat bezpieczeństwa websocketów - zapraszam na mój kanał KacperSzurek na Youtube, gdzie w jednym z filmów opisuje mało znaną podatność Cross-Site Websocket Hijacking, w której to złośliwa strona może uzyskać dostęp do websocketu naszego użytkownika, jeżeli - podobnie jak i w tym przypadku nie sprawdzamy origin, z którego pochodzi żądanie do naszej domeny.

2FA a Android

Wielokrotnie w tym podcaście wspominałem, że bezpieczeństwo naszych internetowych kont można znacząco podnieść przy pomocy dwuskładnikowego uwierzytelnienia.

Przestępcy zdają sobie sprawę, że ta metoda zabezpieczeń jest coraz popularniejsza - i próbują różnych metod, które pozwalają im na kradzież naszych pieniędzy nawet wtedy - kiedy używamy właśnie tej technologii.

Takim przykładem jest najnowsze złośliwe oprogramowanie na system android, które próbuje ukraść nasze pieniądze z konta Paypal.

Jak to możliwe?

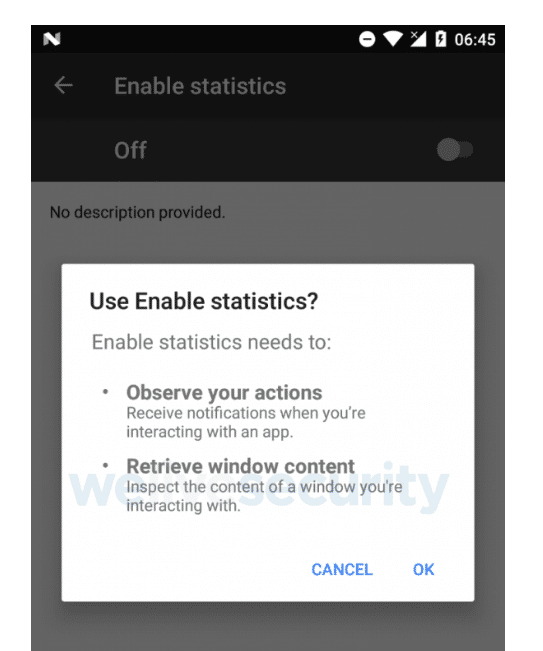

Oprogramowanie po zainstalowaniu próbuje uruchomić złośliwy serwis - czyli usługę, która przynajmniej w teorii ma pomóc osobom niepełnosprawnym w korzystaniu z telefonu.

Dzięki temu malware posiada dostęp do wszystkich aplikacji uruchamianych przez użytkownika i może wykonywać w nich dowolne akcje - jako użytkownik.

Teraz aplikacja oczekuje aż ofiara zaloguje się do oficjalnej aplikacji Paypal.

Nie kradnie ona loginu czy też hasła ale czeka aż użytkownik sam poda odpowiednie dane i potwierdzi je odpowiednim kodem sms - jeżeli ma uruchomione dwuskładnikowe uwierzytelnienie.

Po poprawnej weryfikacji - wykorzystując wcześniej uaktywnioną usługę - w przeciągu kilku sekund wykonuje złośliwą akcję na telefonie użytkownika - próbując wysłać na swoje konto 1000 euro.

Cały proces odbywa się bez żadnej interakcji użytkownika i trwa tylko kilka sekund.

To tylko przykład, że wszystkie zaawansowane metody zabezpieczeń nie zawsze zadziałają bo to człowiek jest najsłabszym ogniwem, tak jak tutaj gdy najpierw zainstalował złośliwą aplikację a następnie udzielił jej specyficznych uprawnień.

I to wszystko w tym tygodniu. Zapraszam do komentowania i lajkowania oraz do subskrypcji kanału.

Do zobaczenia!

Icon made by Freepik, Vectors Market, Smashicons, Gregor Cresnar from www.flaticon.com