Wprowadzenie

Cześć! To 15 odcinek podcastu Szurkogadanie gdzie przedstawiam 10 najciekawszych wiadomości z branży bezpieczeństwa.

Zapraszam do dołączenia do grupy od 0 do pentestera na Facebooku, gdzie dzielimy się wiedzą na temat bezpieczeństwa.

Większość linków pochodzi z weekendowej lektury Zaufanej Trzecie Strony.

Zapraszam do słuchania.

Relay attack

Systemy bezkluczykowe to coraz popularniejszy sposób otwierania samochodów.

Ale czy takie rozwiązanie jest bezpieczne?

Istnieje kilka metod ataku na tą technologie.

Pierwsza - tak zwany Relay attack.

Każdy kluczyk posiada antenę - jeżeli więc znajdujemy się dostatecznie blisko, samochód połączy się z kluczykiem i dojdzie do zapłonu.

Ale sygnał ten można wzmocnić używając urządzenia działającego jak prosta antena. Nie dochodzi tutaj do odkodowania transmisji kluczyka.

Działa on jak przedłużacz do kabla - sprawiając iż zasięg anteny w kluczyku jest dużo większy.

Dzięki temu przestępcy mogą ukraść samochód nawet w momencie kiedy kluczyk bezpiecznie leży na naszym stole.

Drugi atak to Keyless jamming. Tym razem zagłusza się transmisje bezprzewodową w taki sposób iż zdalnie wysłany przez nas sygnał zamknięcia drzwi nie dochodzi do pojazdu.

Użytkownik jest zatem pewien że zamknął swój samochód. A w praktyce jest on otwarty i czeka na ruch atakujących.

Nowsze samochody mają wbudowane czujniki ciśnienia. Istnieją metody ataku na te czujniki. Po ataku taki samochód otrzymuje informację o braku powietrza w oponie.

Można sobie zadać pytanie, ale jak można wykorzystać ten schemat do kradzieży?

Wyobraźmy sobie użytkownika samochodu jadącego polną drogą. W pewnym momencie otrzymuje on komunikat iż jedzie na przysłowiowy kapciu.

Zatrzymuje się więc na poboczu w celu sprawdzenia co się dzieje.

W tym samy momencie dookoła pojawiają się agresorzy, którzy wykorzystują okazje do kradzieży.

Szybko prosto i skutecznie. Wystarczyły kilka metrów wcześniej wysłać odpowiedni sygnał do opon.

Czy zatem warto korzystać z tego udogodnienia? A co Wy o ty sądzicie? Dajcie znać w komentarzach.

Bluetooth w samochodzie

Pozostając w temacie samochodów. Radio w pojeździe już nikogo nie dziwi. To samo tyczy się Bluetooth, który pozwala nam na połączenie interfejsu kierowcy z naszym smartfonem.

Dzięki temu możemy słuchać podcastów czy też korzystać z wybierania głosowego. W nowszych samochodach możliwa jest również integracja nawigacji i innych usług.

Odblokowywanie telefonu przy pomocy pinu czy tez odcisku palca stało się standardem. Jesteśmy świadomi, że telefony to ogromne źródła wiedzy na nasz temat i staramy się je chronić przed niepożądanym wzrokiem.

Ale mało osób zdaje sobie sprawę z informacji jakie mogą zostać zapisane w pamięci samochodu podczas jego synchronizacji z telefonem.

W zależności od modelu mogą to być nasze kontakty, wiadomości tekstowe, zapisane lokalizacja GPS czy też logi wykonanych i odebranych połączeń.

Jeżeli samochód jest używany tylko przez nas - zazwyczaj jesteśmy gotowi na podjęcie dodatkowego ryzyka ze względu na wygodę rozwiązania.

Nieco inaczej należy jednak podejść do tej samej sytuacji jeżeli udostępniamy swój telefon w samochodzie z wypożyczalni.

Po jego oddaniu bowiem zapisane dane mogą trafić w niepowołane ręce. Warto zatem za każdym razem usuwać wszystkie dane po skończony wypożyczeniu.

Wirtualne portmonetki

Maszyny vendingowe sprzedające napoje to popularny widok na różnych uczelniach wyższych, dworcach i innych skupiskach ludzi.

Jeszcze kilka lat temu obsługiwały one jedynie monety a i dość często nie wydawały reszty.

Nowsze automaty uzbrajano w obsługę banknotów czy też ruchome ramiona, mające zastąpić tradycyjny „świderek” zrzucający wybraną rzecz z półki.

Ostatnim hitem natomiast jest możliwość płatności za wybrany towar przy pomocy telefonu.

Płatność wykonywana jest przy pomocy aplikacji pobranej z Internetu. Użytkownik loguje się w niej i doładowuje swoje konto na przykład przy pomocy karty kredytowej.

Teraz wystarczy już tylko przyłożyć telefon do czytnika NFC i wybrać interesujący nas napój.

Automat pobierze odpowiednią ilość pieniędzy z naszego wirtualnego portfela i wyda napój.

Co mogło pójść nie tak?

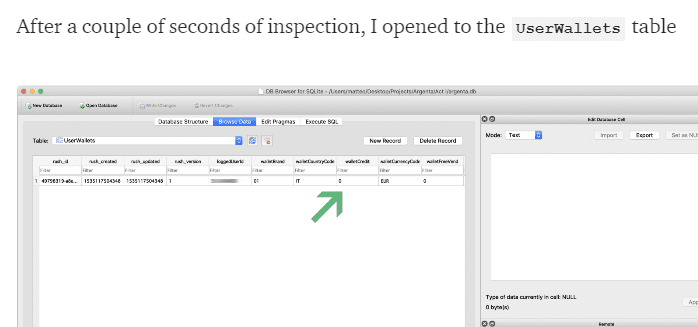

Jeden ze studentów przyjrzał się bliżej aplikacji na Androida, będącej wirtualnym portfelem.

Podczas inspekcji aplikacji natrafił na wewnętrzną bazę sqlite, która zaszyfrowana była numer imei telefonu.

W jej wnętrzu znajdowała się między innymi informacja na temat bieżącej liczby kredytów użytkownika.

Po testach okazało się, że wystarczy zmodyfikować tą wartość i można było kupować za darmo wszystkie produkty.

Przykład dlaczego dane z telefonu użytkownika powinny być dodatkowo weryfikowane po stronie serwera.

Atak na routery Mikrotik

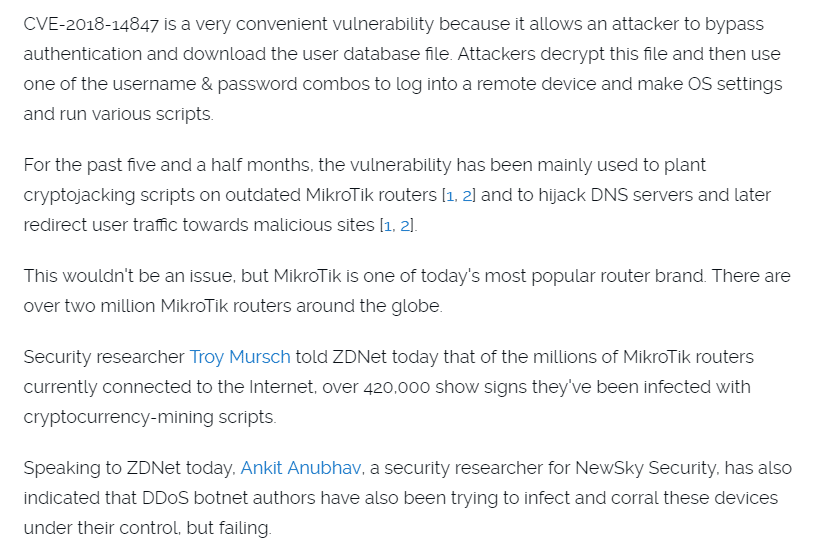

Jakiś czas temu w ty podcaście wspominałem o błędzie pozwalającym na zdalne przejęcie routerów firmy Mikrotik.

Podatność ta jest dalej aktywnie wykorzystywana do kopania kryptowalut czy też do ataków DDOS.

Nadal wg. statystyk serwisu Shodan ponad 400 000 urządzeń jest podatna i nie zaktualizowało oprogramowania.

Nieznana osoba prawdopodobnie o Rosyjskich korzeniach zaczęła masowo naprawiać podatne urządzenia.

Wykorzystując wyżej wymienioną lukę wprowadza zmiany w konfiguracji firewall-a, blokując dostęp do urządzenia z poziomu sieci Internet.

Po takiej zmianie dostęp do konfiguracji urządzenia jest możliwy jedynie z sieci lokalnej.

Dotychczas w ten sposób zmodyfikowane zostało ponad 100 000 urządzeń.

Interesująca sprawa głównie ze względów prawnych całego przedsięwzięcia.

O ile bowiem atakujący działa w dobrej wierze - próbuje ochronić użytkowników przed kolejnymi atakami - sam dokonuje przestępstwa.

Uzyskuje bowiem nieautoryzowany dostęp do nieswoich urządzeń.

Ciekawe czy w przypadku złapania przez organy ścigania i postawienia mu zarzutów, przyjdzie mu spędzić część swojego życia w celi.

To nie pierwszy raz kiedy ktoś próbuje załatać podatne urządzenia w Internecie.

Update urządzeń IOT to jednak skomplikowana sprawa.

Certyfikaty SSL wystawione przez Symantec

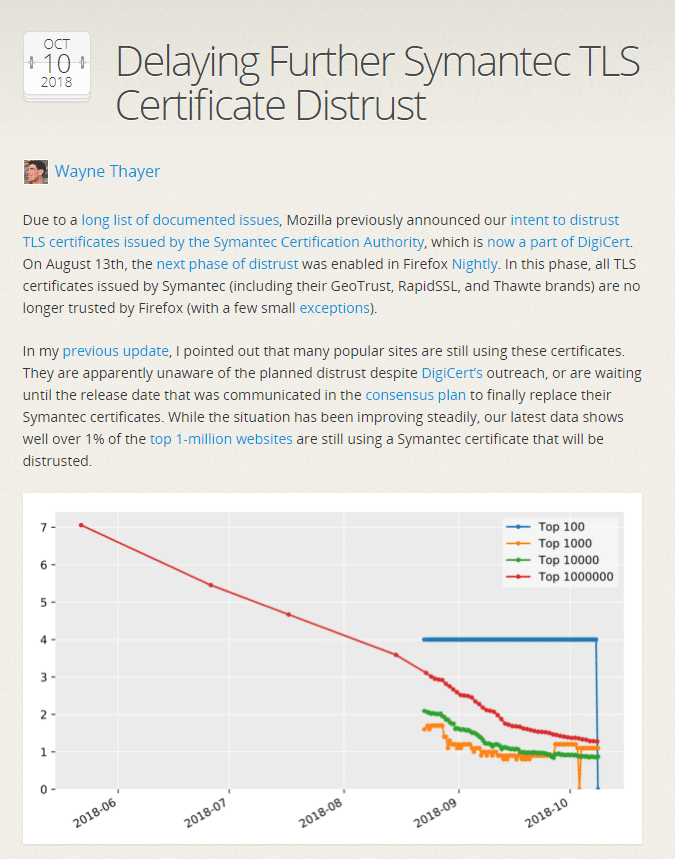

Swego czasu Mozilla zadecydowała, że w przyszłości Firefox przestanie ufać certyfikatom SSL wystawionym przez firmę Symantec.

Stało się tak poprzez liczne nadużycia ze strony tego producenta.

Chodziło tutaj między innymi o wystawienie nieautoryzowanych certyfikatów Extended Vaildation czy też wydawanie certyfikatów SHA1 po uzgodnionej wcześniej dacie.

13 sierpnia jako część operacji mającej wyłączyć obsługę tych certyfikatów wprowadzono zmianę do nocnej wersji Firefoxa, które sprawiła, że wszystkie certyfikaty wydane przez Symantec (mówimy tu więc również o markach takich jak Geotrust czy tez RapidSSL) przestały być uznawane za prawidłowe.

Kolejnym krokiem miało być przeniesienie tej zmiany do oficjalnej wersji Firefoxa. Firma wstrzymała się jednak z tą decyzją.

Jest to spowodowane faktem iż dalej ponad 1 procent miliona najpopularniejszych strona na świecie używa feralnych certyfikatów.

Jest to co najmniej dziwne w szczególności iż nowy właściciel - DigiCert pozwala na darmową wymianę certyfikatów z użyciem swojej infrastruktury.

Phishing na uniwersytet

Kanadyjski uniwersytet stracił prawie 12 milionów dolarów dzięki prostemu przekrętowi.

Uczelnia była właśnie w trakcie budowy ogromnego budynku za 180 milionów, w który znajdować się miały hale taneczne, studia muzyczne i miejsce dla ponad 1800 studentów.

Z tego też względu pomiędzy uniwersytetem a różnymi wykonawcami krążyły dziesiątki maili na temat różnych szczegółów budowy.

Jednym z takich maili była prośba o zmianę numeru konta jednej z firm budowlanych. Do emaila dołączono zeskanowany dokument z podpisem prezesa, zaświadczający prośbę zmiany konta.

Pracownik uczelni odpowiedzialny za finanse na podstawie tej wiadomości zmodyfikował dane w systemie.

Miesiąc później, kolejna transza pieniędzy - niecałe 2 miliony dolarów zostały przelane na nowy rachunek firmy. Stało się jednak coś niespotykanego.

Przelew wrócił do nadawcy - z powodu nieistniejącego konta.

Dlatego też placówka wystosowała maila z prośba o podanie nowego numeru konta. Takowy to dostała, tym razem wskazywał on na nowy bank.

I tym razem dołączono do emaila dokument z podpisem prezesa. W przeciągu tygodnia uczelnia przelała na ten numer 3 transakcję na łączną kwotę niecałych 12 milionów.

O przekręcie, zrobiło się głośno dopiero po 2 miesiącach od całego zdarzenia. Dokumenty okazały się sfałszowane, a osoba podająca się za pracownika firmy budowlanej nie istniała.

A w jaki sposób w naszych firmach obsługujemy zmianę numerów kont naszych kontrahentów? Czy potwierdzamy je telefonicznie? A może wymagamy formatu pisemnego?

Czy taki atak byłby możliwy do przeprowadzenia w naszej instytucji?

Baza TLO

TLO to ogromna baza zawierająca informacje o dużej ilości Amerykanów, udostępniana głównie firmom zajmującym się udzielaniem kredytów oraz stróżom prawa.

Zawiera ona 350 milionów rekordów na temat numerów ubezpieczenia społecznego, 200 milionów informacji na temat zatrudnienia a także 4 biliony danych adresowych.

Pozwala więc na sprawdzenie przeszłości dowolnej osoby a także wykrycie powiązań rodzinnych. W złych rękach natomiast może posłużyć do kradzieży tożsamości.

I właśnie do takiego wydarzeni doszło w ciągu ostatnich kilku miesięcy.

Członkowie początkującego zespołu muzycznego weszli w posiadanie dostępu do wyżej wymienionego serwisu.

Przeszukiwali oni bazę pod kontem dobrego rankingu kredytowego a następnie przy pomocy imienia i nazwiska, numeru ubezpieczenia oraz daty urodzenia tworzyli fałszywe dowody osobiste, które były używane

do kupna iPhone, luksusowych apartamentów oraz drogich samochodów.

Co ciekawe przestępcy używali kamer monitoringu Nest, które należą do firmy Google.

Dane właśnie z tych kamer zostały wykorzystane przez stróżów prawa do inwigilacji przestępców.

Jest to swego rodzaju chichot losu - gdy przestępcy wykorzystujący najnowsza technikę inwigilacji zostali złapali przez inną technikę.

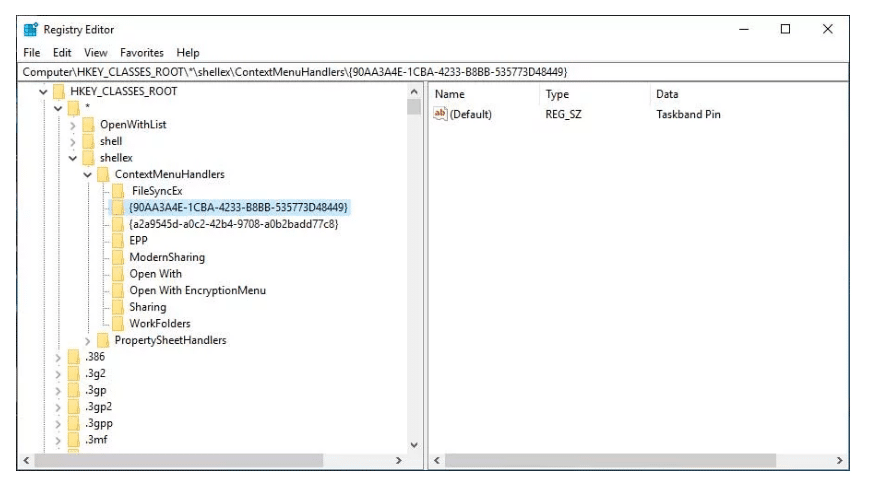

DLL injection

Windows 10 zawiera wbudowana obsługę ochrony przed Filecoderami - czyli złośliwym oprogramowaniem szyfrującym pliki na naszym dysku twardym.

Funkcjonalność ta nazywa się "Controlled Folder Access". Jej działanie jest bardzo proste - wybieramy katalog, którego pliki mają być chronione.

Dane w ty katalogu mogą być następnie modyfikowane jedynie przez zdefiniowane wcześniej procesy.

Zatem jeżeli użytkownik uruchomi złośliwe oprogramowanie nie będzie ono w stanie zmodyfikować plików w wybranym przez nas katalogu.

Badacz przyjrzał się jakie procesy są dodane do whitelisty.

Jednym z nich jest explorer.exe - czyli eksplorator Windows.

Jeżeli szyfrowanie plików odbywało by się z kontekstu tego procesu - system operacyjny pozwolił bym na modyfikacje w chroniony katalogu.

Explorer.exe jest bowiem dodany do białej listy.

Ale jak sprawić aby dana akcja wykonała się z kontekstu innego procesu?

Jedna z popularniejszych technik jest DLL injection - czyli użycie zewnętrznych bibliotek, które są dynamicznie ładowane przez pliki wykonywalne.

Odpowiednio modyfikując rejestr systemowy, wskazujemy na bibliotekę dll która ma zostać załadowana podczas startu explorer.exe

Teraz wystarczy tylko zamknąć ten proces przy użyciu komendy taskkill i uruchomić go ponownie.

Tym razem, załaduje on naszą złośliwą bibliotekę - zawierającą funkcjonalność szyfrowania plików.

A ponieważ będzie ona uruchomiona w kontekście znanej aplikacji - będzie mogła ominąć blokadę na pliki.

Ciekawa metoda ominięcia zabezpieczeń.

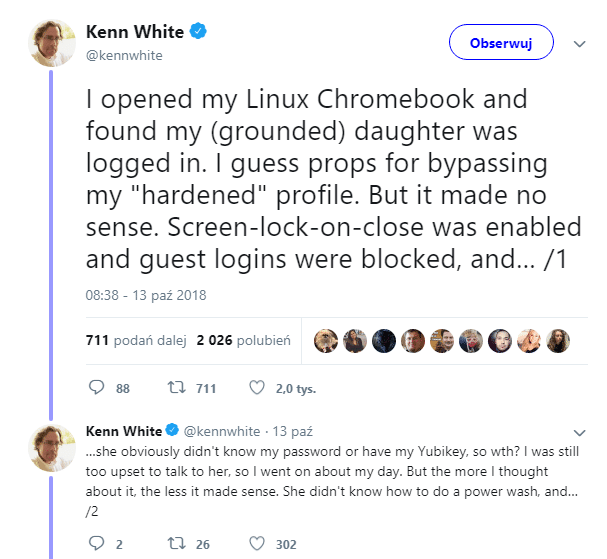

Dziecięca fantazja

Tym razem o tym jak nastoletnie dzieci mogą zaintrygować swoim zachowaniem rodziców.

Jeden z użytkowników Twittera opublikował histerię o tym jak jego nastoletnia córka uzyskała dostęp do jego Chromebook-a.

Sytuacja ta jest tym ciekawsza iż użytkownik miał uruchomione wiele dodatkowych zabezpieczeń na tym sprzęcie.

Między innymi automatyczne wyługowywanie po zamknięciu klapy laptopa, wyłączony profil gościa. Córka nie znała również jego hasła.

Dodatkowo, była uziemiona ze względu na swoje zachowanie - nie miała zatem dostępu do żadnego urządzenia elektronicznego, czyli telefonu, iPad-a czy też innego komputera.

A jednak jakoś udało jej się zalogować na komputer taty.

Kluczem do rozwiązania całej zagadki okazał się malutki komputerek podpięty do telewizora i używany do oglądania Netflix-a.

Córka zainstalowała na tym urządzeniu aplikacje YouTube i korzystając z niej wyszukała filmik opisujący reset Chromebook-a do ustawień fabrycznych.

Dzięki temu uzyskała dostęp do komputera bez hasa. Niestety tata stracił większość swoich danych zapisanych na urządzeniu.

Ciekawe czy szlaban został umorzony czy tez przedłużony o kolejny miesiąc?

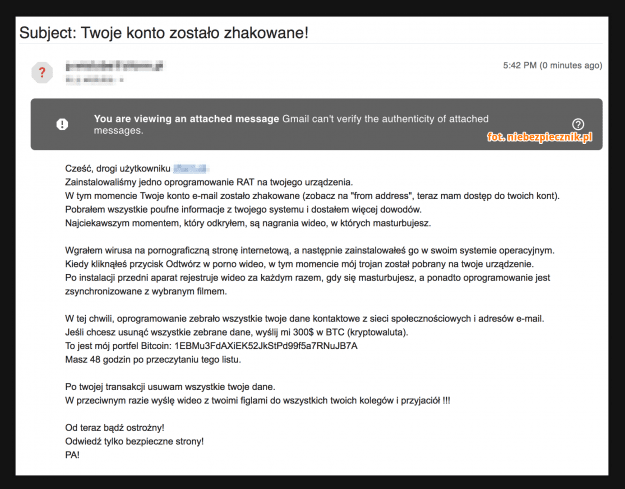

Scam z prawidłowym hasłem

OParę odcinków temu informowałem o emailach z okupem wysyłanych do różnych użytkowników na całym świecie.

Maile te były po angielsku. Jedyną nowością było, iż podawano w nich treść naszego hasła które wyciekło z różnych serwisów internetowych. W ten sposób przestępcy próbowali uwiarygodnić wersję iż włamali się na nasz komputer i posiadają obciążające nas dowody, które udostępnią w Internecie jeżeli nie opłacimy okupu.

Tym razem maile zostały wysłane do polskich użytkowników. Również treść została napisana w naszym ojczystym języku. Jedyną nowością było podmienienie adresu nadawcy.

Wydaje się bowiem, że mail został wysłany przez nas samych - co jeszcze bardziej miało uwiarygodnić iż ktoś włamał się na nasz komputer.

Kolejny przykład socjotechniki. Jeżeli otrzymałeś taki email - nie płać okupu - twoje dane są bezpieczne.

I to wszystko w dzisiejszym odcinku. Nie zapomnij o komentarzu i subskrypcji kanału KacperSzurek na Youtube.

Do zobaczenia za tydzień. Cześć!

Icon made by Freepik, Nikita Golubev, mynamepong, Icomoon from www.flaticon.com