Dziś każdy z nas może prowadzić tajne rozmowy telefoniczne przy pomocy smartfona i specjalnej aplikacji. Ale jeszcze kilkadziesiąt lat temu nie było to takie proste.

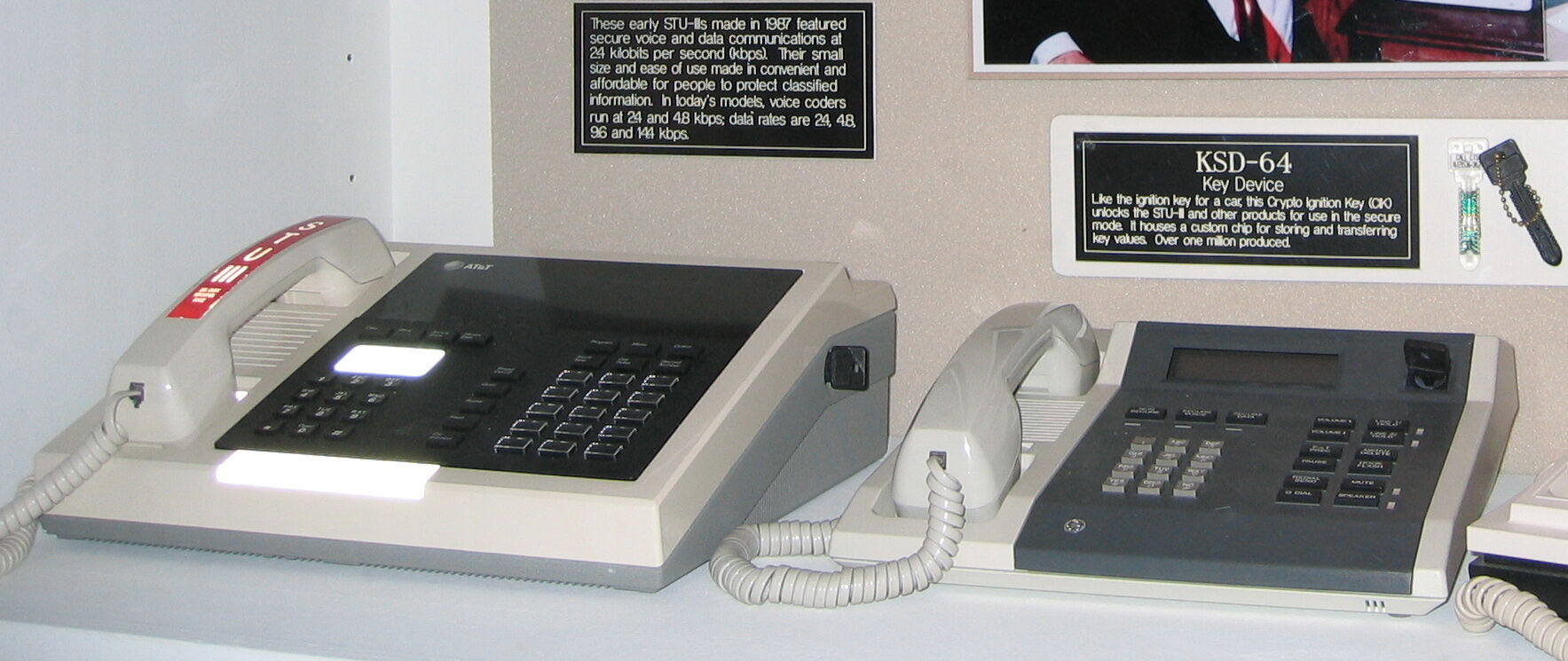

W tym odcinku opowiem historię telefonu STU-III, który był używany w Stanach Zjednoczonych do prowadzenia tajnych rozmów.

Dowiesz się:

- Jak szyfrowano rozmowy podczas II Wojny Światowej

- Jak wyglądała maszyna SIGSALY oraz mechanizm „turn tables”

- Na czym polega szyfr z kluczem jednorazowym

- Co to jest KSD-64 czyli fizyczny klucz z materiałem kryptograficznym

- Jak wyglądała procedura inicjalizacji bezpiecznego telefonu

- Co trzeba było zrobić aby wykonać bezpieczne połączenie

- Jak sprawiono, że klucz bez telefonu był bezużyteczny

- Co robiono w sytuacjach awaryjnych podczas próby kradzieży telefonu

Cofnijmy się kilkadziesiąt lat. Jesteś prezydentem jednego z supermocarstw. Nie istnieje Internet a większość wiadomości jest przesyłana pocztą. Chcesz porozumieć się ze swoimi doradcami oddalonymi o setki kilometrów. Latanie samolotem nie wchodzi w grę.

Co pozostaje? Telefon. Ale on to może być łatwo podsłuchany.

Tak powstaje technologia, która obecnie jest dostępna dla każdego z nas przy użyciu darmowej aplikacji na telefon.

Ale szyfrowanie wiadomości nie zawsze było takie proste.

W dzisiejszym odcinku opowiem historię o bezpiecznych telefonach, które używane były przez prezydentów Stanów Zjednoczonych do bezpiecznej komunikacji z sojusznikami i doradcami na terenie kraju.

Skupie się tutaj głównie na historii telefonu STU w wersji III.

Pomału mijały czasy komunikacji morsem. Pora na głos.

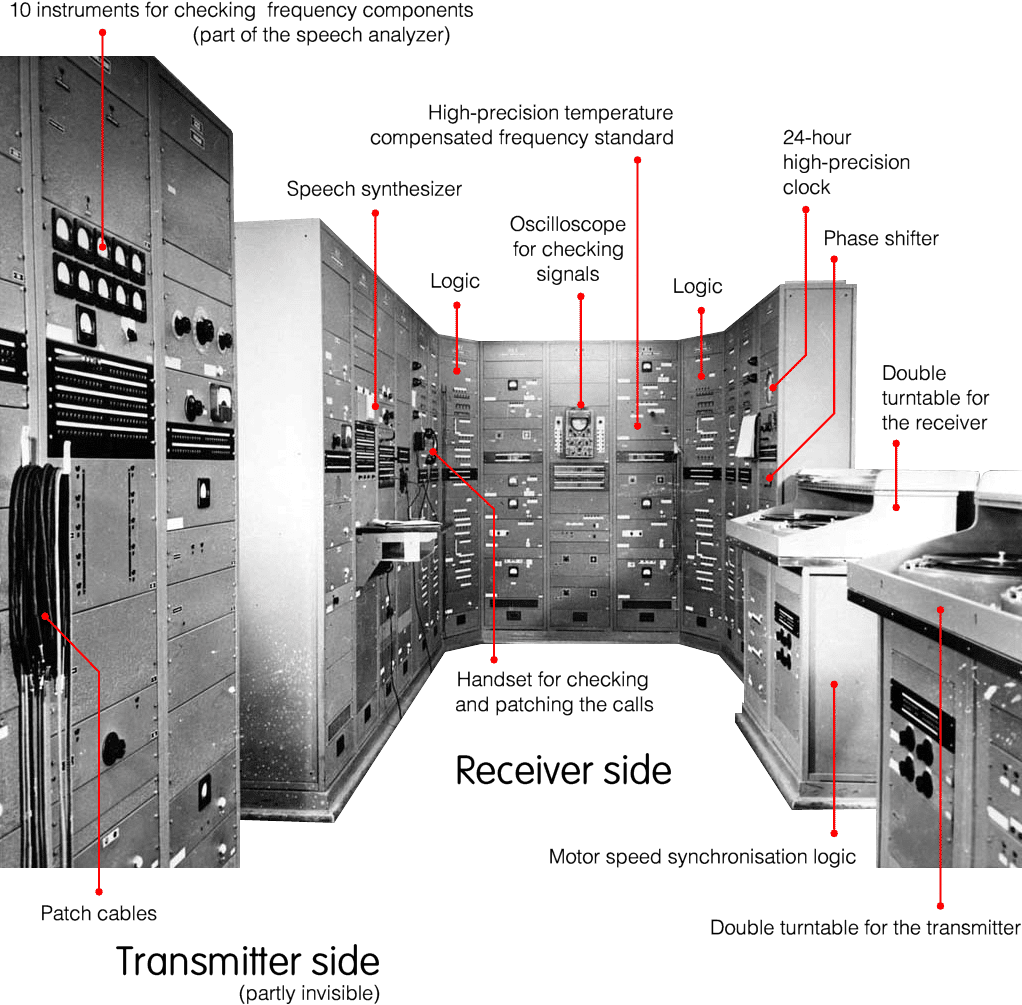

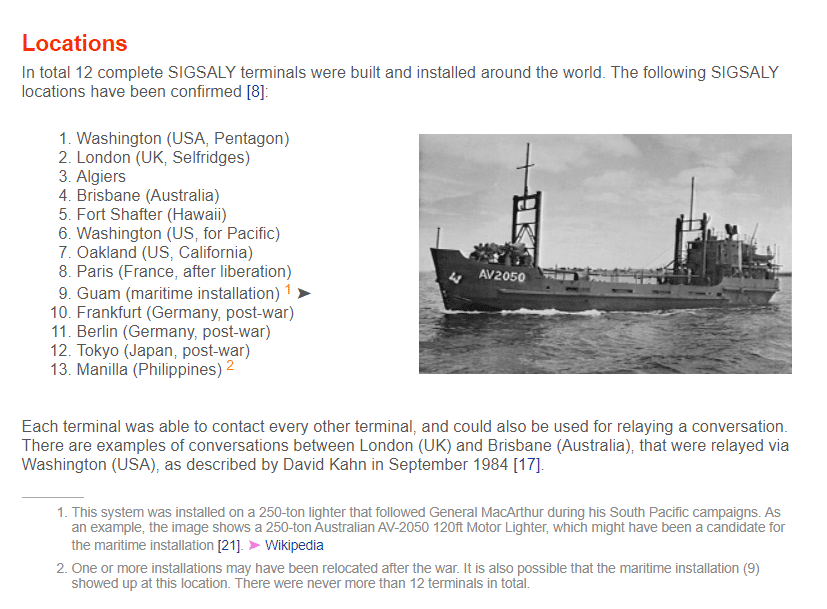

I tak powstał SIGSALY – maszyna używana podczas Drugiej Wojny Światowej do komunikacji pomiędzy Winstonem Churchilem a Prezydentem Roosveltem.

Całość nie przypominała dzisiejszego telefonu. Wyglądała bardziej jak wielki, 50 tonowy pokój wypełniony sprzętem i pobierający 30 kW energii.

Szacunkowy koszt produkcji jednego takiego urządzenia to około 1 milion dolarów.

Ale jak ono działało?

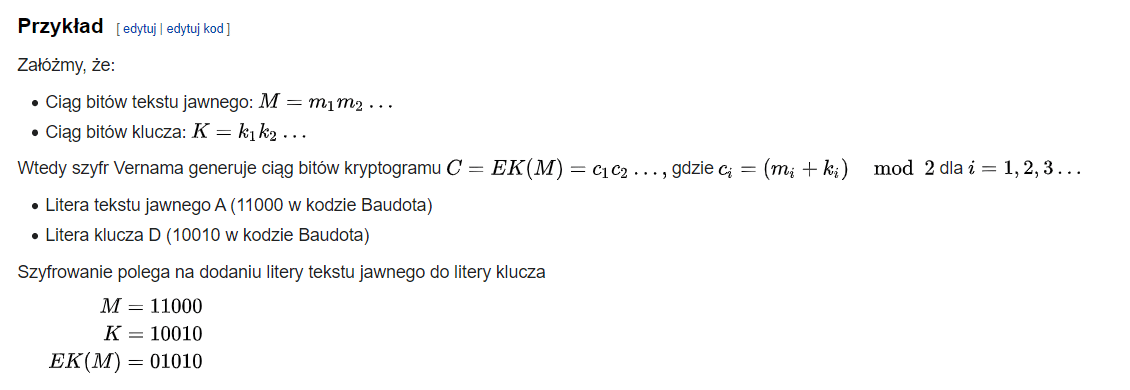

Nie wchodząc w zbytnie szczegóły techniczne zastosowano szyfrowanie One Time Pad.

Idea jest prosta.

Jeżeli mamy wiadomość, którą chcemy przesłać i dodamy do niej losowy szum – nikt nie będzie w stanie powiedzieć, co przesyłamy.

Osoba po drugiej stronie, która dysponuje dokładnie taką samą kopią losowego szumu, która my zastosowaliśmy – może go odjąć od transmisji a wtedy otrzyma oryginalną wiadomość.

Czyli załóżmy, że nasza wiadomość to 1 a losowy szum to 4. Przed wysłaniem wiadomości dodaje do niej losowy szum. Czyli niebezpiecznym połączeniem przesyłam 5.

Ta cyfra nic nam nie mówi o wiadomości. Bo przecież może to być 1, 2, 3, 4 w zależności od losowego szumu.

Ale jeżeli wiemy, że wykorzystaliśmy 4, możemy ją odjąć od 5 i tak otrzymujemy oryginalną wiadomość.

Oczywiście to pewnego rodzaju uproszczenie.

Warto też pamiętać, że szum musi być dokładne tej samej długości co wiadomość.

W teorii brzmi łatwo.

Ale problemy pojawiają się na każdym kroku.

Po pierwsze, inżynierzy musieli jakoś zamienić głos na jego cyfrową reprezentację.

Teraz w dobie MP3 wydaje się to banalne, ale wtedy taka technologia raczkowała.

Problematyczne było także źródło losowego szumu.

Gdyby okazało się, ze nie jest on losowy a przewidywalny – najtajniejsze wiadomości na świecie mogły by zostać odszyfrowane przez wrogów a miliony istnień ludzkich była by zagrożona.

Na winylach nagrywano wiec 2 kopię tego samego szumu o długości 12 minut.

Następnie tak przygotowane płyty były dystrybuowane przez zbrojne konwoje do placówek rozmieszczonych na całym świecie.

Każda płyta mogła być użyta tylko raz a następnie zniszczona.

Próba użycia tej samej płyty dwa razy mogła by zagrozić tajności całego systemu.

12 minut to nie wiele, po tym czasie do systemu musiała zostać włożona nowa płyta, aby rozmowa mogła być kontynuowana.

Stąd dodatkowy mechanizm turntables, który automatycznie przekładał płyty, aby można było przeprowadzać dłuższe rozmowy.

No i pozostawała jeszcze kwestia synchronizacji czasu.

Skąd wiadomo kiedy rozmowa się zakończyła i której płyty użyć?

Z racji wymiarów tego urządzenia było ono montowane w pewnej odległości od kwater głównodowodzących.

Do ich pokoi podłączano tak zwany extension lines – czyli przysłowiowy telefon, tak aby ważne osobistości nie musiały oglądać tego ogromnego sprzętu elektrycznego.

No ale z racji ceny i wymiarów powstało tylko kilka takich urządzeń na świecie.

A przecież tajne rozmowy przeprowadzają nie tylko prezydenci ale także wiele służb i instytucji.

Teoretycznie pomiędzy każdą instytucją można by było poprowadzić dodatkową, tajną linię, po której odbywały by się zaszyfrowane rozmowy.

Ale dodatkowa linia to dodatkowe koszty.

A gdyby tak użyć istniejących kabli, a jedynie szyfrować rozmowy pomiędzy nimi?

I tak narodziła się idea STU – Secure Telephone Unit, stworzonego przez NSA do bezpiecznej komunikacji głosowej przez niebezpieczne linie.

Ja skupie się tutaj na wersji 3, wprowadzonej w 1987 roku.

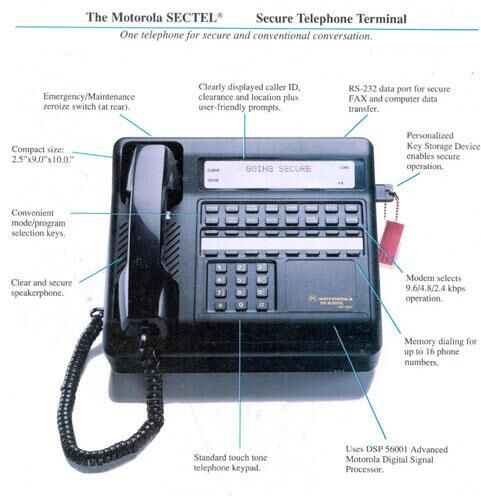

Wyglądem przypomina on nieco większych rozmiarów telefon stacjonarny, znany z obecnych czasów.

Model ten był produkowany przez kilka firm.

Co ciekawe jeden telefon pozwalał na prowadzenie nieszyfrowanych ale też szyfrowanych rozmów.

Odpowiedni tryb urządzenia uruchamiano przy pomocy specjalnego klucza.

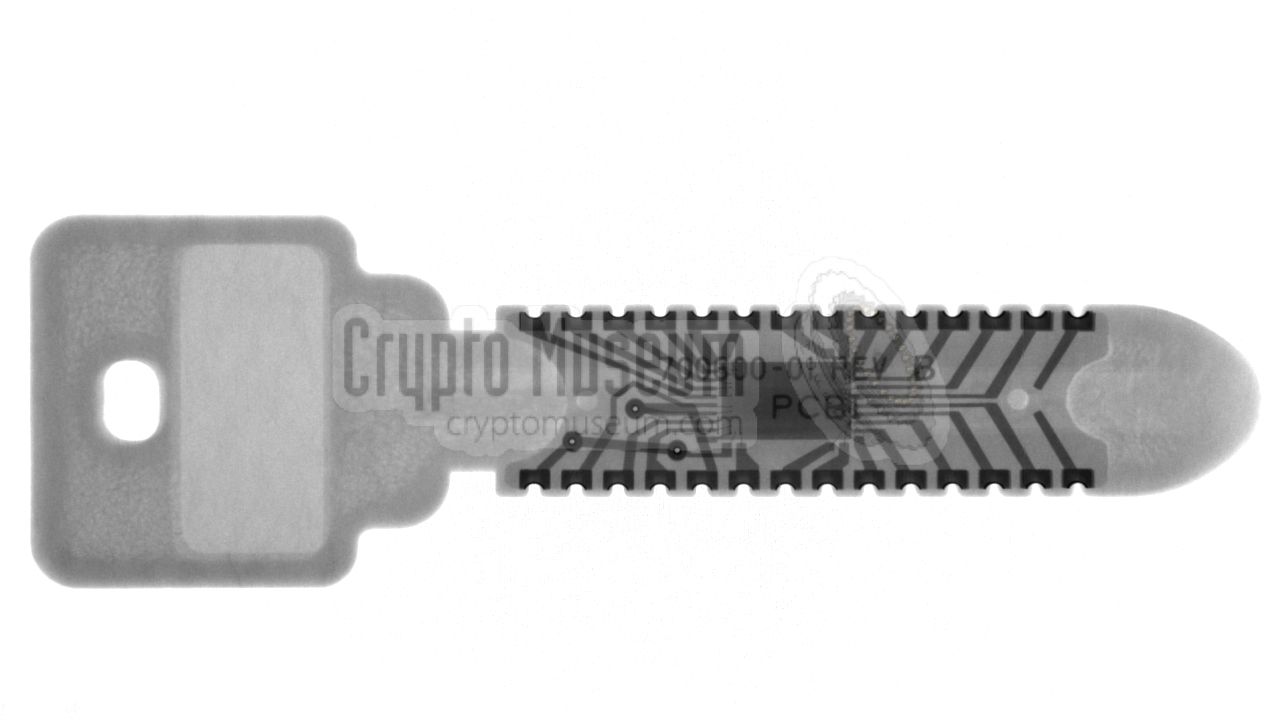

Nazwa klucz pada tutaj nie przypadkowo.

Bowiem do przechowywania materiału kryptograficznego (czyli danych używanych do szyfrowania połączeń) używano kawałka plastiku, wyglądem przypominającego klucz do drzwi.

Telefon posiadał odpowiednie miejsce, w które należało włożyć klucz a następnie przekręcić go celem aktywacji.

Dopiero tak uzbrojony telefon stawał się telefonem bezpiecznym.

Urządzenie bez klucza było bezużyteczne tak jak sam klucz bez odpowiedniego, powiązanego telefonu również był bezużyteczny.

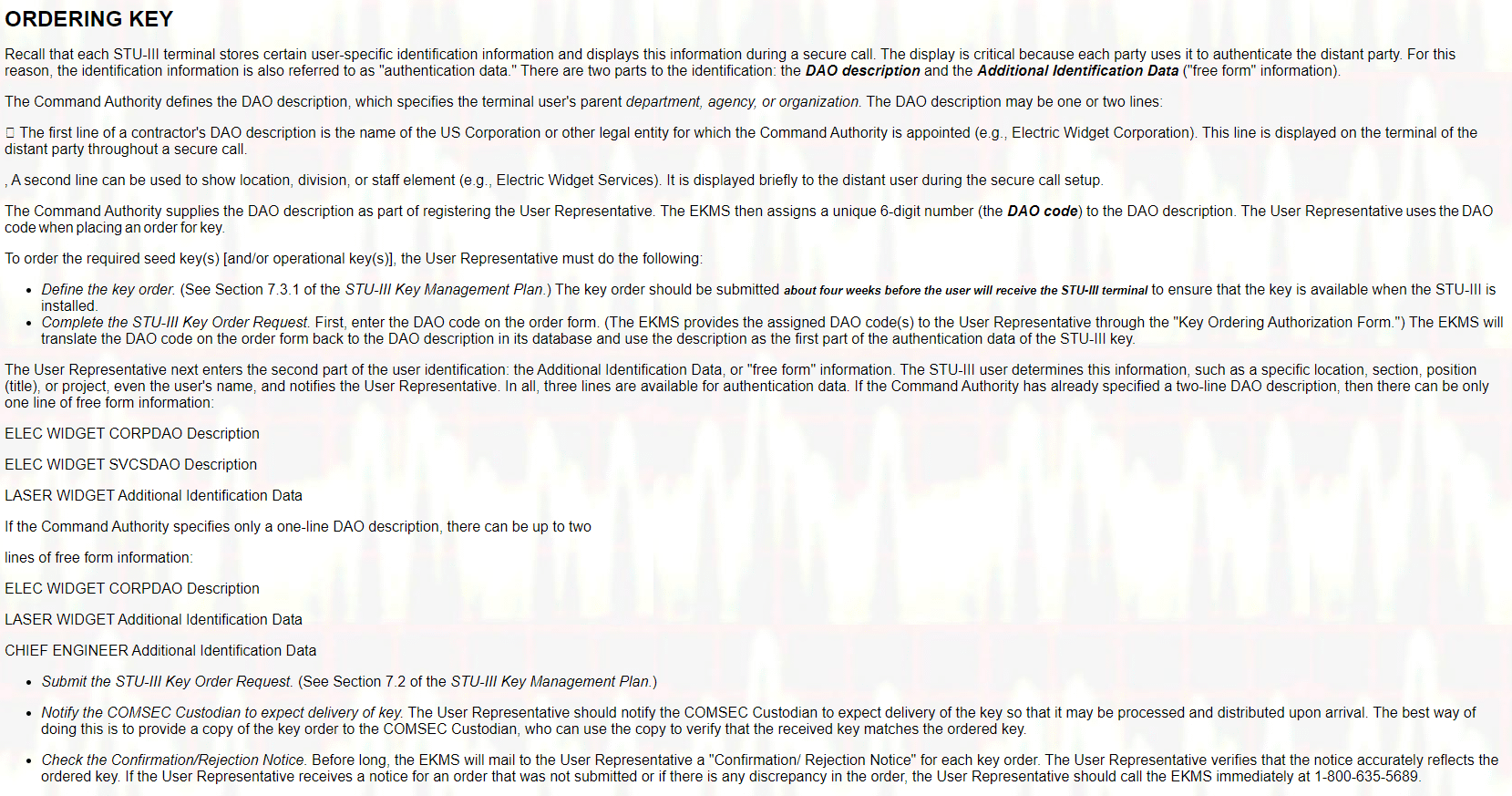

Jak więc wyglądał cały proces zamawiania i inicjalizacji bezpiecznych telefonów?

Najpierw organizacja musiała obliczyć potrzebną liczbę telefonów i zamówić je u dystrybutora.

Równocześnie należało zamówić odpowiednią liczbę kluczy, doliczając kilka sztuk zapasu.

Po co potrzebny jest zapas? O tym za chwile.

Sam telefon nie posiadał żadnych, wbudowanych w siebie kluczy szyfrujących.

Musiały być one dostarczone z zewnątrz, na opisywanych wcześniej kluczach fizycznych.

Stwierdzono jednak, że nie jest dobrym pomysłem aby klucze szyfrujące wysyłać bezpośrednio na kluczach fizycznych.

Zwłaszcza, że nie posiadały one żadnej ochrony przed odczytem zawartości.

Jeżeli więc w momencie transportu, ktoś odczytał by ich treść – mógłby potem używać jej do nieautoryzowanych rozmów telefonicznych.

Tak powstały SEED KEY – klucze, które pozwalały na zainicjalizowanie bezpiecznego telefonu.

Procedura wyglądała następująco.

Wkładano SEED KEY i dzwoniono pod specjalny numer EKMS – systemu odpowiedzialnego za dystrybucje kluczy.

Wtedy to następowała konwersja SEED KEY na OPERATIONAL KEY – klucza, który mógł być używany do bezpiecznych rozmów.

Równocześnie na telefon była ściągana lista CIM/CKL.

Na niej to znajdowały się klucze, które uznano za skompromitowane.

Podczas inicjalizacji bezpiecznego połączenia, telefon sprawdzał czy klucz używany przez osobę po drugiej stronie słuchawki nie został wykradziony lub unieważnione.

W takiej sytuacji rozmowa była niemożliwa a użytkownik otrzymywał stosowny komunikat.

No dobrze mamy wiec klucz, który umożliwia szyfrowaną komunikacje.

Składa się on z dwóch części: identyfikatora użytkownika a także materiału kryptograficznego.

Ale powstaje pewien problem.

Gdyby ten klucz był przechowywany w telefonie, kradzież urządzenia wiązała by się z utratą klucza i możliwością podszywania się pod daną organizację.

Takie urządzenie musiało by być równocześnie przetrzymywane cały czas pod kluczem i odpowiednio chronione.

Co bowiem ze sprzątaczkami, które wchodziły by do danego pomieszczenia pod nieobecność pracowników?

Czy posiadają one odpowiednie klauzule bezpieczeństwa?

Przy tak zaprojektowanym systemie mogły bowiem w każdej chwili podnieść słuchawkę i nawiązać bezpieczne połączenie.

Dlatego też klucz nie był przechowywany w takiej postaci na urządzeniu.

Przy pomocy matematycznych operacji dzielono go na dwie części.

Jedną umieszczano w telefonie, drugą natomiast na wcześniej wkładanym do urządzenia kluczu.

Podczas operacji konwersji SEED KEY klucz był bowiem bezpowrotnie zerowany.

Mógł więc teraz spełniać inną funkcję – tak zwanego CIK – Crypto Ignition Key.

Dzięki takiemu podejściu do tematu kradzież tylko jednej części systemu była bezsensowna.

- Telefon bez klucza był bezużyteczny. Klucz bez telefonu również.

Co więcej dany klucz pasował tylko do jednego telefonu.

Więc nawet jeżeli ktoś go ukradł i miał dostęp do innego urządzenia, nic mu to nie dawało.

Takich kluczy CIK można było stworzyć kilka – po jednym dla każdego z pracowników.

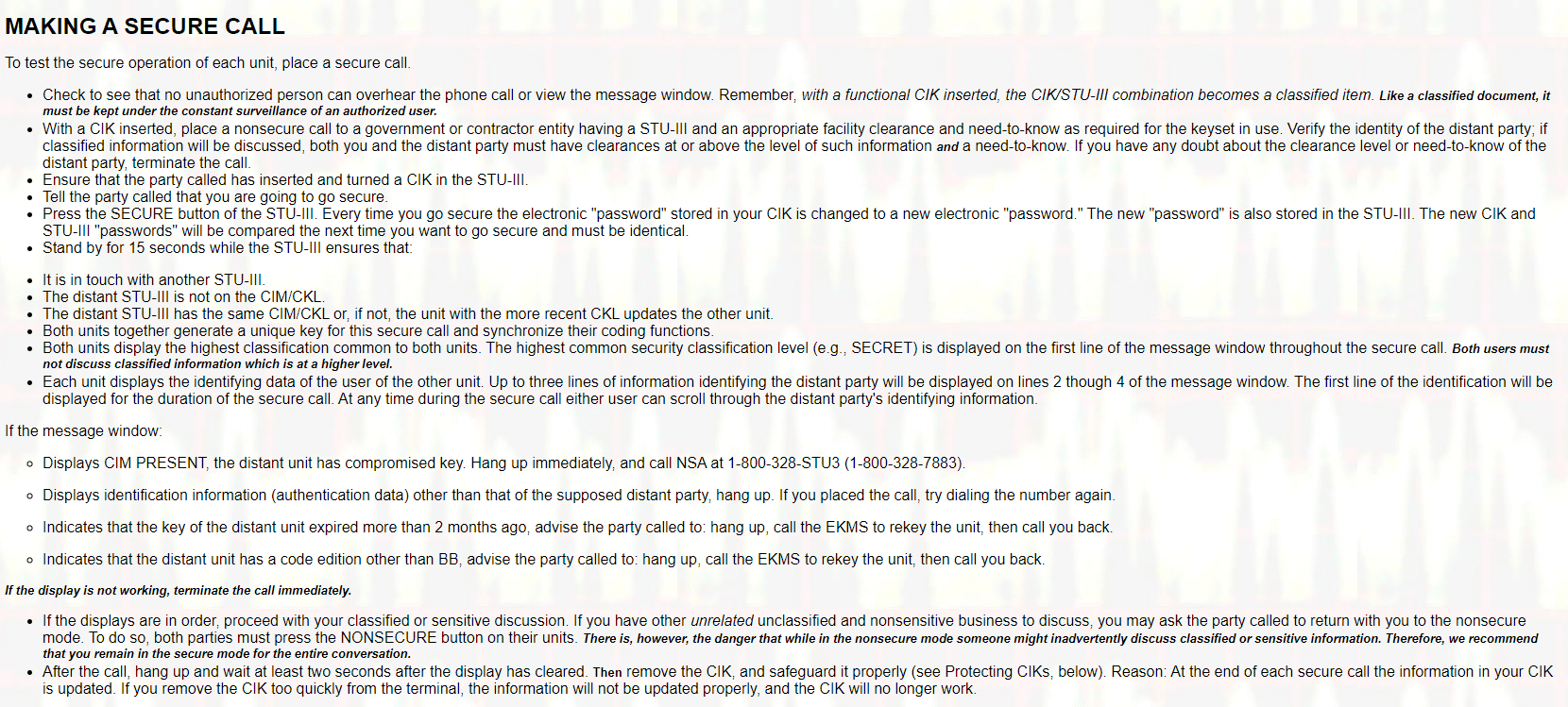

Jak więc wyglądało szyfrowane połączenie?

Najpierw nawiązywało się niebezpieczne połączenie z daną organizacją.

Następnie następowało przejście na rozmowę tajną.

Po wciśnięciu przycisku obie części materiału kryptograficznego z klucza i telefonu były ze sobą łączone w jedną całość.

Tutaj stosowano dodatkowy trik.

Przy każdej rozmowie wartość przechowywana na fizycznym kluczu się zmieniała.

Dzięki temu nawet jeżeli ktoś skopiował nasz klucz i chciałby go użyć w późniejszym terminie – nie mógłby tego zrobić – ponieważ wartość na kluczu nie zgadzała by się z nową wartością na telefonie.

Równocześnie, gdyby użył skopiowanego klucza przed nami, wiedzielibyśmy, ze coś jest nie tak przy pierwszej kolejnej próbie połączenia przy pomocy naszego klucza.

Telefon bowiem wyświetlił był odpowiedni błąd.

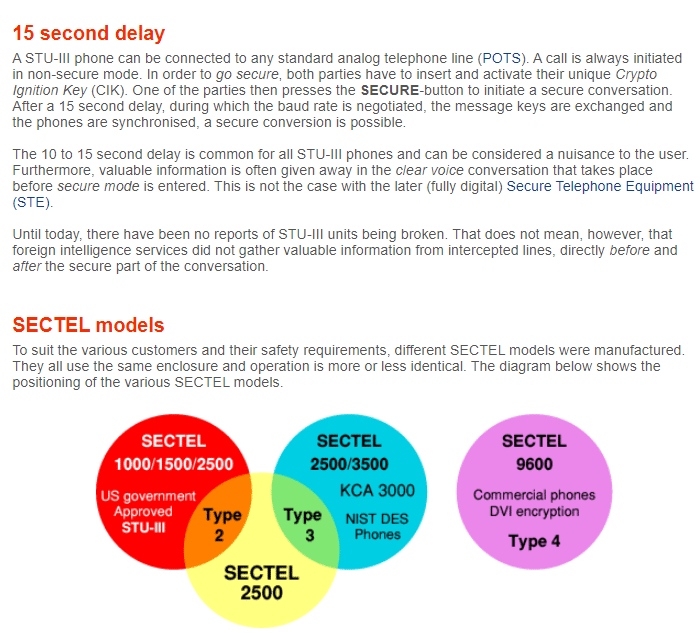

Po wciśnięciu przycisku następowała około 15 sekundowa przerwa dla użytkowników.

Ona to stanowiła główne źródło irytacji użytkowników urządzenia.

W tym czasie oba telefony uzgadniały wszystkie potrzebne informacje.

Co ciekawe sprawdzały ważność swoich list unieważnień. Jeżeli któreś posiadało nowszą wersję, była ona rozsyłana do urządzenia ze starszą listą.

Dzięki temu lista unieważnień dystrybuowana była w modelu wirusowym bez konieczności wykonywania dodatkowym połączeń ze specjalną linią.

Jeżeli wszystko się zgadzało, telefon wyświetlał informację o typie połączenia, czyli o tym jakiego rodzaju informację można było przez dany telefon współdzielić ze współrozmówcą.

Mogło być to więc coś w rodzaju: poufne, TAJNE czy SUPER-TAJNE.

Dodatkowo, wyświetlano także informację gdzie telefon się znajdował – czyli nazwę agencji i czasami jego lokalizację w budynku.

Tylko jeżeli te informację się zgadzały – rozmowa mogła być kontynuowana.

I tyle.

Na tym polegała cała magia systemu.

Użytkownik musiał więc jedynie posiadać odpowiedni klucz CIK i w momencie wykonywania rozmowy włożyć go do odpowiedniego aparatu.

Potem nawiązać rozmowę z odpowiednią placówką, wcisnąć guzik SECURE i poczekać 15 sekund.

Trzeba przyznać, ze to bardzo pomysłowe rozwiązanie zapewniające odpowiednią dawkę bezpieczeństwa.

Pozostało tylko omówienie ostatecznej funkcji, używanej w ostateczności.

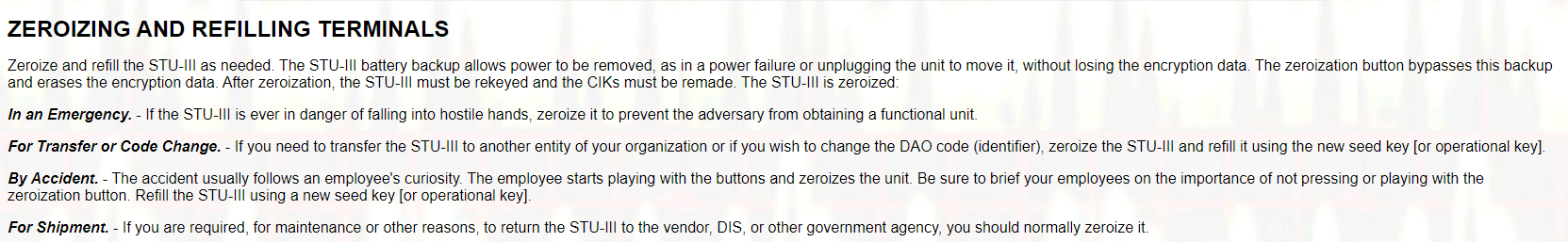

Każde urządzenie posiadało opcję zerowania kluczy, na wypadek specjalnych okoliczności.

Gdyby istniała szansa, że atakujący mógłby ukraść urządzenie, należało użyć odpowiedniej opcji, która usuwała cały materiał kryptograficzny z urządzenia.

Dzięki temu ponownie stawało się ono zwykłym telefonem – aż do wprowadzenia nowego SEED KEY.

Stąd też na samym początku materiału wspominałem, że zachęcano do zamawiania nieco większej liczby SEED KEY.

Zdarzało się bowiem, że użytkownicy przez przypadek zerowali urządzenia i nie mogli kontynuować swoich rozmów.

W przypadku braku dodatkowych kluczy – telefony stawały się bezużyteczne.

Jeżeli jednak instytucja posiadała ich zapas, mogła w każdym momencie ponownie zainicjalizować telefon i przywrócić go do stanu używalności.

Ten sam telefon mógł służyć do rozmów tajnych albo super tajnych w zależności od włożonego do niego klucza.

Każdy klucz był bowiem zamawiany wraz z notka jakiego rodzaju informacje mogą być przez niego przekazywane.

I to tyle.

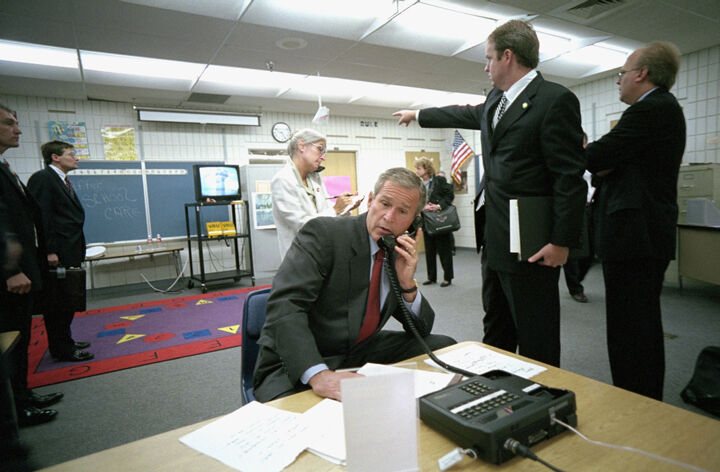

Jako ciekawostka można podać zdjęcie z 11 września 2001 roku.

Widnieje na nim prezydent Bush oraz telefon STU podłączony do normalnego gniazdka telefonicznego w przedszkolu.

Jak widać od tego czasu technologia znacząco poszła do przodu.

Teraz każdy z nas może szyfrować swoje wiadomości za darmo bez obawy o swoją prywatność używając jedynie aplikacji na telefon

Ale początki zawsze bywają trudne.