Wprowadzenie

Cześć!

Ja jestem Kacper Szurek a to podcast Szurkogadanie, w którym opowiadam o bezpieczeństwie.

Dzisiaj o tym, w jaki sposób można uzyskać nieautoryzowany dostęp do biura Twojej firmy.

Jakie metody można zastosować aby ominąć ochronę, bramki bezpieczeństwa i panią na recepcji?

Na jakie zachowanie należy zwrócić uwagę oraz dlaczego nie warto podpinać wiatraczków USB do naszego komputera.

Będzie to więc swego rodzaju przewodnik jak może wyglądać kontrolowane włamanie się do firmy.

Podcast ten można również znaleźć na Spotify oraz Google i Apple Podcasts oraz Anchor.

Zapraszam do słuchania.

Rekonesans

Zazwyczaj atakujący rozpoczynają od rekonesansu czyli uzyskaniu informacji na temat firmy.

W dzisiejszych czasach nie jest to takie trudne.

Wystarczy przejrzeć stronę internetową, informacje prasowe, ogłoszenia o pracę czy też listę pracowników na Linkedin.

Po co? Taka wiedza może przydać się w dalszej części operacji.

Warto wiedzieć od której godziny firma pracuje, w czym się specjalizuje albo na jakie stanowiska rekrutuje.

Jest to też pora kiedy można spróbować uzyskać wstępny dostęp do sieci firmowej.

Najprostszym przykładem będzie spreparowanie złośliwego CV, które po otwarciu spróbuje pobrać na komputer złośliwe oprogramowanie.

Następnie tak to przygotowany plik możemy rozesłać do działu HR lub też sekretariatu.

O ile osoby techniczne z dużą dozą ostrożności podchodzą do plików pochodzących z zewnątrz firmy, o tyle te działy zazwyczaj na co dzień stykają się z tego rodzaju dokumentami.

Podobny atak można przeprowadzić na panie z księgowości.

One to bowiem często operują na fakturach, rachunkach.

Zazwyczaj pracują również z pakietem Office. Wtedy to można wykorzystać sztuczkę DDE, która pozwala na wykonanie zdalnego kodu bez konieczności wykonania makra.

Od powodzenia operacji dzielą nas tylko 2 kliknięcia na teoretycznie proste komunikaty ostrzegające nieświadomego użytkownika o konsekwencjach jego działania.

Phishing

Wszystko należy dopasować do konkretnej osoby.

Przestępcy często wykorzystują swoja kreatywność.

Nowy sposób oszustwa ma bowiem dużo większe prawdopodobieństwo powodzenia.

Dlaczego? Ponieważ nikt jeszcze o nim nie słyszał.

Nie jest utarty jako schemat – nie traktujemy czegoś jako pewnik.

Każdy z nas słyszał o przekręcie na wnuczka, ale czy słyszałeś o przekręcie na komornika?

Jak byś się zachował widząc smsa o treści: rozpoczęliśmy egzekucję komorniczą, wpłać 45 złotych na konto aby uniknąć dalszych nieporozumień.

Podświadomie zastanawiamy się, czy mamy czyste sumienie.

Czy aby czasem wszystko opłaciliśmy?

A może zapomnieliśmy o jakimś wykroczeniu/mandacie/podatku?

Ten najnowszy przekręt działa – bo zostaliśmy nim zaskoczeni.

Odwoływanie się do uczuć to również bardzo skuteczna praktyka.

Ale wykorzystanie emaila to nie wszystko.

Sporo firm udostępnia bowiem swoim pracownikom telefony służbowe.

Numery takich telefonów możemy znaleźć na wizytówkach, w książkach adresowych czy też po prostu na stronie internetowej.

Często są one również dołączane do wszystkich odpowiedzi na emaile.

Takie dane również można wykorzystać.

Jak?

Jeżeli chcemy pozbyć się danego pracownika z miejsca jego pracy - wystarczy telefon ze szkoły lub żłobka, że jego dziecko źle się poczuło i konieczny jest jego natychmiastowy przyjazd.

Odnalezienie tożsamości dziecka przy pomocy Facebooka to zazwyczaj tylko parę kliknięć.

Oczywiście, należało by się zastanowić nad legalnością i etyką takich działań.

Ale czy prawdziwi przestępcy mieliby z tym problem?

Można też próbować wykonać atak socjotechniczny przy pomocy SMS-a.

Obecnie popularne są techniki na paczkę i kuriera.

Coraz częściej zamawiamy coś z Internetu.

Prawdopodobieństwo że dana osoba akurat oczekuje na jakąś przesyłkę nie jest takie niskie.

A nóż uda nam się przekonać ją do zainstalowania jakiejś złośliwej aplikacji na telefon?

A dostęp do telefonu to dostęp do wiadomości SMS, pracowniczej skrzynki mailowej, listy kontaktów.

No ale dzisiaj miało być o atakach fizycznych.

Zacznijmy więc od dużych biurowców, w których swoje siedziby ma wiele korporacji.

Obecnie rząd przekonuje nas do segregowania śmieci.

O ile pamiętamy o zabezpieczeniu drzwi frontowych to co z dostępem do śmietnika?

Czy drzwi zamykane są tam na kłódkę?

Jakie materiały możemy znaleźć w koszu: "papier".

Czy wszystkie prywatne dokumenty są niszczone przy użyciu niszczarki?

Jak ominąć bramki?

Aby wejść do windy zazwyczaj musimy przejść przez bramki kontroli dostępu przykładając do nich swoją kartę.

No chyba, że jesteśmy kurierem lub też osobą, która niesie pizzę głodnym pracownikom.

Tą przeszkodę można również łatwo obejść informując ochronę iż jesteśmy umówieni na rozmowę kwalifikacyjną.

W niektórych firmach bramki te są otwarte o bardzo wczesnych godzinach porannych i bardzo późnych godzinach nocnych.

Czasami można je po prostu przeskoczyć - zwłaszcza jeżeli ochroniarza nie ma nigdzie w okolicy.

Inną metodą jest symulowanie złamanej nogi czy też poruszanie się na wózku inwalidzkim.

Dla takich sytuacji wykorzystuje się osobne przejścia, które muszą być ręcznie otworzone przez pracownika.

Zazwyczaj nikt nie dopytuje osób niepełnosprawnych o dodatkowe informacje, czując pewnego rodzaju dyskomfort w całej tej sytuacji.

Można też udawać zajętego rozmową telefoniczną i próbować użyć swojej karty dostępu przy użyciu jednej ręki.

Po kilku próbach wymachiwania jakimkolwiek kawałkiem plastiku istnieje spora szansa, że ktoś nam pomoże.

To samo w przypadku posiadania zajętych rąk.

Tutaj idealnie sprawdza się kilka kaw z sieciowej kawiarni trzymanych w tekturowym opakowaniu.

Klonowanie karty dostępu

No ale przyjmijmy, że atakującemu nie uda się wejść w taki sposób do budynku.

Co w takim razie pozostaje?

Należy stworzyć klon karty dostępu.

Istnieje wiele różnych producentów tego typu rozwiązań.

Jedne są prostsze do atakowania inne trudniejsze.

To, że jakiś producent obsługuje zaawansowane funkcje nie oznacza jednak, iż dana firma je wykorzystuje.

Jak bowiem w szybkim skrócie działają tego typu urządzenia?

Każda karta posiada swój unikalny numer - tak zwany identyfikator.

On to jest jej przyznawany w momencie tworzenia takowej karty w fabryce producenta.

Jest on zazwyczaj nadrukowywany na fizyczny plastik a także zapisywany w pamięci karty.

Co więcej - identyfikator ten nie może zostać zmieniony.

Najprostsze rozwiązania opierają się zatem na odczytaniu takowego identyfikatora w momencie przyłożenia karty do czytnika.

Następnie liczba ta jest porównywana z bazą danych i w zależności od wyniku takowej operacji udzielana jest zgoda na wejście.

Prawidłowe działanie opierało się zatem na tym, że każda karta ma swój unikalny numer, który nie może być zmieniony.

Jak można się domyślać po jakimś czasie powstały specjalne wersje kart oraz urządzenia pozwalające na zapis dowolnego identyfikatora.

W ten to sposób można stworzyć duplikat karty dostępowej.

Aby go wykonać najpierw należy odczytać identyfikator innej karty przykładając do niej odpowiedni czytnik.

Ale nie zawsze jest to konieczne.

Jeżeli bowiem producent umieszcza ten sam numer na karcie, do stworzenia jej kopii może wystarczyć samo zdjęcie takiej karty.

Oczywiście mówimy tutaj o najprostszym możliwym przypadku.

A przecież osoby, które noszą swoje identyfikatory na szyi, przy kieszeniach czy w różnych innych miejscach to nie taka rzadkość.

Wystarczy dobrej jakości aparat w telefonie komórkowym, program do obróbki graficznej i nuta szczęścia.

Idealnym miejscem na tego rodzaju polowania są kantyny pracownicze, w których to można zjeść śniadanie czy też obiad.

Dostęp do tego rodzaju miejsc jest otwarty i możliwy dla każdego - nie tylko pracowników danej korporacji.

Ale robienie zdjęć to nie jedyny pomysł jaki można wykorzystać w tego rodzaju miejscach.

Niektórzy mają tendencję do omawiania firmowych spraw przy stole.

Dyktafon i dobrze wybrane miejsce może pozwolić nam na poznanie wielu sekretów danej firmy.

Może także dać dobry pogląd na sytuację i atmosferę w biurze.

Plotki i ploteczki na temat pracowników, które można potem wykorzystać podczas rozmowy z panią sekretarką.

Jeżeli bowiem znamy wewnętrzne informacje - poprzez implikację stajemy się pracownikiem danego miejsca w oczach wielu osób.

Wi-Fi

No dobrze, jesteśmy już na piętrze danej firmy.

Co teraz?

Pora na sprawdzenie dostępnych sieci Wi-Fi.

Tutaj możliwych jest kilka scenariuszy.

Pierwszy - otwarta sieć.

W takich przypadkach zazwyczaj niewiele możemy zrobić.

Owszem - otrzymamy dostęp do Internetu ale zazwyczaj tego rodzaju sieci są odseparowane od sieci firmowej i nie pozwalają nam na dostęp do kluczowych zasobów firmy.

Nas interesuje pracownicza sieć Wi-Fi, zazwyczaj zabezpieczona hasłem.

W przypadku stosowania algorytmu WPA2, możemy w prosty sposób przechwycić odpowiednie pakiety danych, które to następnie możemy wykorzystać w metodzie siłowej.

Z tego pakietu bowiem możemy wyciągnąć odpowiednie informacje i przenieść je do oprogramowania łamiącego hasze.

Dawniej, budowano do tego celu dedykowane maszyny zawierające kilka kart graficznych, które to miały przyspieszyć cały proces łamania hasła.

Obecnie, dużo taniej i prościej jest skorzystać z infrastruktury chmury.

W parę sekund możemy skonfigurować potężny serwer z potrzebnymi zasobami i spróbować złamać hasło używane w danej infrastrukturze.

Oczywiście nie będziemy w stanie sprawdzić wszystkich możliwych kombinacji a także złamać długiego i skomplikowanego hasła.

Ale spędzenie paru godzin nad tym procesem może być ciekawym doświadczeniem.

Zwłaszcza, że my jako ludzie mamy tendencję do wymyślania mało losowych sformułowań.

Oczywiście nie zawsze hasło musimy łamać przy pomocy metody brute force.

Możliwym jest, że hasło znajdziemy na tablicy korkowej albo po prostu otrzymamy je od pracownika, którego o nie zapytamy.

Tutaj najczęściej stosowaną metodą jest wykorzystane patentu na nowego pracownika, juniora, który właśnie został przyjęty do pracy i nie wszystko rozumie i ogarnia.

Jak wejść do firmy?

Kolejną przeszkodą są drzwi do firmy, które ponownie strzeżone są przez system dostępu.

Jeżeli dalej nie posiadamy sklonowanej karty, jako atakujący możemy spróbować po prostu wejść do pomieszczenia za kimś.

Bardzo mało osób jest na tyle odważnych aby zwrócić nam uwagę, że nie odbiliśmy się na wejściu.

Zwłaszcza, jeżeli posiadamy identyfikator z naszym zdjęciem, który wygląda łudząco podobnie do tego oryginalnego.

A sporządzenie kopii takiego identyfikatora nie jest niczym niezwykłym.

Wymaga tylko paru chwil w programie graficznym i dostępu do specjalistycznej drukarki, która jest w stanie nanosić tusz na plastik.

W tańszej wersji możemy po prostu wydrukować logo na papierze samoprzylepnym i nanieść je na czysta kartę.

Z daleka takie rozwiązanie będzie nie do odróżnienia od oryginału.

Co więcej: takie identyfikatory pracownika nie muszą być idealne.

Żaden z pracowników bowiem nie wie, czy ich wzór z czasem się nie zmienił.

Ludzie z natury są nieśmiali i zazwyczaj nie zadają pytań, które mogły by ich ośmieszyć albo wykazać ich niekompetencję.

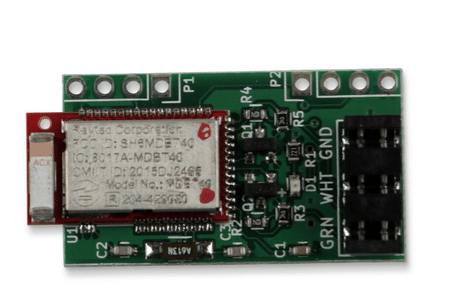

BLEKey

Istnieje jednak inna opcja na uzyskanie duplikatu karty.

Jeżeli mamy fizyczny dostęp do czytnika, chwilę wolnego czasu, śrubokręt i odrobinę wiedzy z zakresu elektroniki – możemy takowe urządzenie rozkręcić a następnie podpiąć do niego implant1.

Ten to kawałek plastiku będzie zapisywał wszystkie karty, które zostały zeskanowane przy pomocy takiego trefnego czytnika.

Atakujący może je łatwo odczytać przy pomocy wbudowanej komunikacji Bluetooth.

A to wszystko w dosłownie kilka sekund.

Można również udawać iż zapomnieliśmy naszej własnej karty dostępowej i poprosić o kartę gościa, która dostępna jest w razie takich sytuacji na portierni.

Tutaj przydaje się wcześniej zdobyta wiedza oraz umiejętności komunikacji z innymi ludźmi.

Czynnikiem decydującym o powodzeniu może być chociażby założenie odpowiedniego stroju.

Na portalach aukcyjnych możemy odnaleźć gadżety z logiem danej firmy bądź tez korporacji.

Dla pracując w firmie osób, samo posiadanie tego rodzaju przedmiotów może być wystarczającym czynnikiem uwiarygadniającym naszą historię.

Tutaj również przydają się informacje wcześniej pozyskane w trakcie rekonesansu.

Jeżeli bowiem ktoś poprosi nas o nasze dane, możemy podać nazwisko osoby poznanej na Linkedin.

W razie zapytania o dowód możemy wspomnieć o RODO bądź też wymyślić historyjkę o pozostawieniu portfela w domu.

Innym czynnikiem jest wzbudzenie litości.

Czy bowiem kobieta jest w stanie odmówić innej kobiecie dostępu do toalety?

Czy ktoś do tej toalety nas odprowadzi a następnie poczeka aż ją opuścimy?

Odpowiedź na oba pytania zazwyczaj jest negatywna.

Xero i drukarki

Dochodzimy więc do momentu w którym udało się nam wejść do firmy.

To co teraz zrobimy zależy od celów i zadań jakie zostały wcześniej uzgodnione z osobami decyzyjnymi.

Można rozpocząć od sprawdzenia ksera.

Czy ktoś nie pozostawił obok ważnych dokumentów?

Czy wszystkie istotnie trafiły do niszczarki?

A może leżą na kupce obok niej?

Co z drukarkami?

Mało osób zdaje sobie sprawę, że te nowoczesne, wielofunkcyjne urządzenia to tak naprawdę wysokiej klasy komputery z funkcją drukowania.

Posiadają więc dysk twardy, kartę Wi-Fi, procesor i pamięć RAM.

Rzadko też są aktualizowane, nawet jeżeli producent wydał jakąś łatkę bezpieczeństwa.

Wiele firm bowiem wychodzi z przekonania, że tego rodzaju kombajny dostępne są jedynie z wnętrza organizacji i atak na nie jest znacząco ograniczony.

Jeżeli jednak nam - jako atakującemu uda się dostać do dysku twardego drukarki, istnieje spora szansa, że uzyskamy dostęp do poufnych informacji i dokumentów.

Niektóre bowiem z nich zapisują kopię wszystkich wydrukowanych przez siebie pism.

RubberDucky

Dalej. Czy wszyscy pracownicy są nauczeni, aby blokować swoje stacje robocze?

Najlepszą porą do testowania tego zachowania jest pora obiadowa, kiedy to wszyscy jak jeden mąż opuszczają swoje komputery w poszukiwaniu jedzenia.

Jeżeli ktoś nie wyloguje się ze swojej maszyny, można wykonać na niej dowolny kod.

Ba, nie trzeba tego robić ręcznie, istnieją narzędzia, które robią to za nas.

Chociażby RubberDucky2 - czyli kawałek plastiku, który wielkością przypomina pendrive.

Po włożeniu go do portu USB, zachowuje się jak zwyczajna klawiatura.

Taka bardzo szybka klawiatura, która symuluje wciskanie wcześniej zaprogramowanych klawiszy.

Przy pomocy takiego narzędzia atakujący może wykonać wcześniej zaprogramowane akcje i to bez dotykania klawiatury i myszy.

Sporo monitorów posiada wbudowane porty USB, często więc nie musimy się schylać aby je odnaleźć.

Teoretycznie, dostęp do nich powinien być zablokowany i możliwy jedynie dla administratorów.

Ale w prawdziwym życiu to nie takie proste.

Zwłaszcza, że istnieją inne metody pozyskiwania danych z urządzenia, jeżyli tylko posiadamy do niego fizyczny dostęp.

Możesz tutaj pomyśleć o fizycznym odkręceniu dysku twardego z obudowy komputera bądź laptopa.

Jeżeli nie jest on zaszyfrowany – jego dane stoją dla nas otworem.

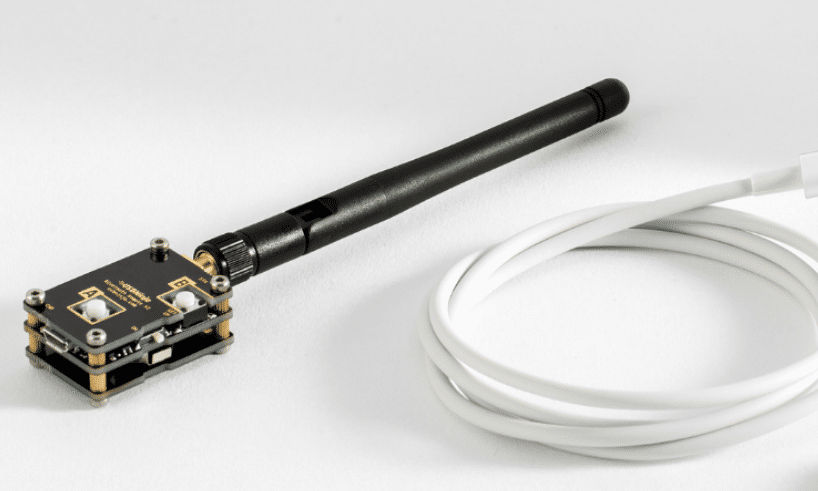

Packet Squirrel

Ale tego rodzaju operacje to duże ryzyko.

Nic nie stoi na przeszkodzie aby podłączyć do komputera urządzenie spełniające funkcję man in the middle.

Na czym polega taki atak?

Komputery stacjonarne zazwyczaj połączone są z siecią firmową kablami Ethernet.

Możemy wypiąć taki kabel i podłączyć go do innego urządzenia3, z którego to wychodzi kolejny kabel, który to jest wpinany bezpośrednio do karty sieciowej.

Z punktu widzenia użytkownika nic się nie zmienia.

Nadal ma on dostęp do Internetu i wszystkich zasobów.

Tylko, że teraz cały jego ruch nie tylko przekierowywany jest do firmowego routera ale także zapisywany na karcie pamięci naszego urządzenia.

W droższych modelach, może być wysyłany na zewnętrzny serwer przy pomocy wbudowanego w urządzenie modemu LTE.

W ten sposób widzimy wszystko co wykonuje dany użytkownik, jeżeli tylko połączenia nie są szyfrowane.

Gadżety USB

A co jeśli te wszystkie pomysły zawiodły i nie jesteśmy w stanie uzyskać dostępu do placówki?

Warto wtedy odwołać się do naszych zwierzęcy instynktów.

Kto bowiem nie lubi darmowych przedmiotów?

Na chińskich portalach w stylu Aliexpress można odnaleźć setki przedmiotów, które ładowane są z poziomu kabla USB.

Mowa tutaj o wszelakiego rodzaju lampkach USB, wiatraczkach, mini lodówkach i innych mało przydatnych gadżetach.

Można je sprowadzić do Polski za przysłowiową złotówkę w liczbie kilkunastu sztuk.

Następnie należy je odpowiednio zmodyfikować, tak aby do portu USB oprócz zasilania podłączyć wcześniej omawiane urządzenie służące do atakowania użytkowników.

Gdyby zapytać kogokolwiek, czy włożyłby pendrive od obcej osoby do swojego komputera, zapewne większość osób odpowiedziałaby negatywnie.

Ale przecież nowoczesna dioda z funkcją mrugania to co innego.

Potem wystarczy już tylko zapakować wszystko do kartonu i wysłać do firmy z dopiskiem "prezenty od agencji X" - gdzie X to nazwa firmy, która współpracuje z daną organizacją.

Istnieje spora szansa, że gadżety te zostaną rozdystrybuowane wśród pracowników a część z nich podepnie je do swoich komputerów.

USBNinja

Jeżeli ten przykład Cię nie przekonuje, warto spojrzeć na specjalne kable4 do telefonów.

Wyglądają one niemal identycznie jak kable lightning używane do ładowania iPhone'a.

W swoim środku natomiast posiadają czip, z którym możemy się komunikować zdalnie przy pomocy specjalistycznego pilota.

I to już wszystko w tym odcinku.

A wy o jakich jeszcze socjotechnikach słyszeliście?

Czy znacie jakieś ciekawe historie gdy to pentesterom udało się uzyskać nieautoryzowany dostęp do budynku?

Podzielcie się nimi w komentarzach.

Zapraszam również do subskrypcji tego kanału abyś nie przegapił żadnego nowego odcinka.

Cześć!