Wprowadzenie

Cześć. Ja nazywam sią Kacper Szurek a to 16 odcinek podcastu Szurkogadanie, z którego dowiesz się o najnowszych informacjach z dziedziny bezpieczeństwa komputerowego.

Jeżeli interesujesz się branżą security - zapraszam do grupy od 0 do pentestera na Facebooku.

Większość informacji z tego wydania pochodzi z weekendowej lektury Zaufanej Trzeciej Strony.

Zapraszam do słuchania.

Kto posiada dostęp do bazy PESEL

Dane na temat wszystkich Polaków znajdują się w rządowym rejestrze PESEL. Niedawno w odpowiedzi na interpelacje poselską uzyskaliśmy informacje jakie podmioty posiadają dostęp do tej bazy. Oprócz Biura

Informacji Kredytowej oraz Związku Banków Polskich na liście znalazła się również

spółka Euronet - kojarzona głównie jako firma zajmująca się bankomatami a także Cinkciarz.pl - czyli internetowy kantor.

W Internecie pojawiły się głosy, że zgody te wydane zostały lekkomyślnie - o ile bowiem nie dziwi fakt dostępu do takich danych przez 2 pierwsze instytucje - wszak ochrona klientów bankowych jest istotna, to mieszane uczucia budzą kolejne firmy. Warto jednak pamiętać, że jest to dostęp weryfikacyjny - nie można zatem przeglądać dostępnych w rejestrze danych w dowolny sposób a jedynie sprawdzać poprawność danych już posiadanych.

Można więc zweryfikować czy podany numer pesel jest rzeczywiście powiązany z danym imieniem i nazwiskiem - co przynajmniej w teorii powinno lepiej zabezpieczać instytucje finansowe przed wszelakiego rodzaju nadużyciami oraz fraudami.

Jeszcze parę miesięcy temu za drobną opłatą w Internecie można było w prosty sposób kupić "kolekcjonerską" wersję różnych dokumentów - np. dowodów tożsamości.

Nie tak dawno przegłosowana została ustawa o dokumentach publicznych, która niejako reguluje kwestie tego rodzaju podróbek.

Wyobraźmy sobie bowiem sytuacje, gdzie ktoś uzyskuje dostęp do ksera naszego dokumentu a następnie wykonuje jego kolekcjonerską kopię.

Teraz wystarczy przejść się do obsługi klienta sieci telefonicznej i poprosić o wydanie kopii karty sim.

Następnie resetujemy hasło poczty atakowanego użytkownika, używając smsa jako formy weryfikacji tożsamości.

Email - to zazwyczaj ostateczna forma obrony podczas resetowania hasła do dowolnego konta.

W taki oto sposób możemy zniszczyć wirtualną tożsamość większości osób na świecie.

Sytuacje tą może nieco polepszyć wprowadzenie dokumentów tożsamości z wbudowanym podpisem kwalifikowanym.

Wtedy to pracownik nie będzie musiał sprawdzać wiarygodności dokumentu - a jedynie podpis, który jest w nim zaszyty.

Skopiowanie podpisu z karty smartcard to bardzo trudny i skomplikowany proces - z punktu widzenia ataku na pojedynczą jednostkę - zupełnie nieopłacalny.

Jak zatem możemy chronić się przed tego rodzaju atakami na chwilę obecną?

Jeżeli używamy Gmaila - warto włączyć tak zwany "Google's Advanced Protection Program".

Do tego celu będziemy potrzebowali co najmniej dwóch, różnych kluczy sprzętowych - np. Yubikey czy też Google Titan.

Od momentu włączenia tej dotykowej opcji każdorazowe zalogowanie się na nowym urządzeniu będzie wymagało użycia zewnętrznego, powiązanego z nim tokena.

Dodatkowo - proces przywracania konta - w razie zgubienia kluczy i hasła jest znacząco utrudniony co ma zapobiec podszywaniu się pod kogokolwiek.

Piractwo a prawo

Zdaniem Trybunału Sprawiedliwości Unii Europejskiej abonament łącza internetowego jest odpowiedzialny za piractwo komputerowe, nawet jeśli nie zostało ono dokonane przez niego a przez członka rodziny, który korzystał z w/w dostępu do łącza.

Takie orzeczenie zostało wydane w sporze o pobranie audiobooka poprzez sieć peer to peer.

Jest to ciekawe zagadnienie prawne - teraz bowiem mowa o użytkowniku indywidualnym, co zatem z cała masą podmiotów prawnych, takich jak restauracje, hotele, lotniska i wszystkie miejsca, w których oferowany jest darmowy dostęp do wifi.

Kto jest bowiem odpowiedzialny za nadużycia dokonane przy pomocy tego rodzaju łącz?

Czy operatorzy powinni logować cały ruch sieciowy aby być w stanie w przypadku otrzymania pozwu sądowego udowodnić, kto był odpowiedzialny za dane naruszenie?

Czy też przed zalogowaniem do sieci wifi winni sprawdzać tożsamość logujących się do niej użytkowników?

A może powinni blokować dostęp do protokołów p2p oraz stron umożliwiających pobieranie różnego rodzaju plików na swoich firewallach - tak by zapobiec ryzyku nadużycia?

Wycieki a ceny akcji

Rok temu doszło do wycieku w firmie Equifax - zajmującej się analizą kredytową.

Atakujący zdobyli ponad 140 milionów numerów ubezpieczeń społecznych a w niektórych przypadkach także imiona, nazwiska oraz adresy.

Był to jeden z największych wycieków tego rodzaju. Firma o wycieku zdawała sobie sprawę już od pewnego czasu - przed opublikowaniem oficjalnego raportu jednak - stworzyła specjalną stronę internetowej, na której potencjalna ofiara mogła podać swoje dane i uzyskać informację, czy jej dane również wyciekły.

Za stworzenie tej strony odpowiedzialny był jeden z pracowników firmy. Projekt nazwano "Sparta". Oczywiście nie udostępniono wszystkich informacji o incydencie temu pracownikowi.

Wiedział on tylko, że firma zajmuje się incydentem bezpieczeństwa dla jednego ze swoich klientów. Po zapoznaniu się z informacjami na listach mailingowych programista doszedł do wniosku - że firmą tą jest jego własna firma i że to właśnie tutaj nastąpił tak duży wyciek danych.

Nie od dziś wiadomo, że takie informacje są kluczowe dl wartości akcji danej firmy - nie trzeba być prorokiem aby wiedzieć iż po publicznym ujawnieniu tej informacji - akcje firmy stracą sporo na wartości w krótkim okresie czasu.

Przedsiębiorczy informatyk przy pomocy konta żony tak obstawił akcję na giełdzie że z zainwestowanych nieco ponad 2 tysiący dolarów zarobił 77 tysięcy - co daje ponad 3500 % zwrotu z inwestycji.

Oczywiście wykorzystywanie wewnętrznych informacji w celu wzbogacenia się jest przestępstwem - po wyjściu na jaw tej informacji został wyrzucony z firmy a także musi zapłacić kare pieniężna.

Ten przykład pokazuje jak szczątkowe informacje zebrane razem mogą dać dość dokładny obraz całej sytuacji.

Samochodziki z nadajnikami GPS

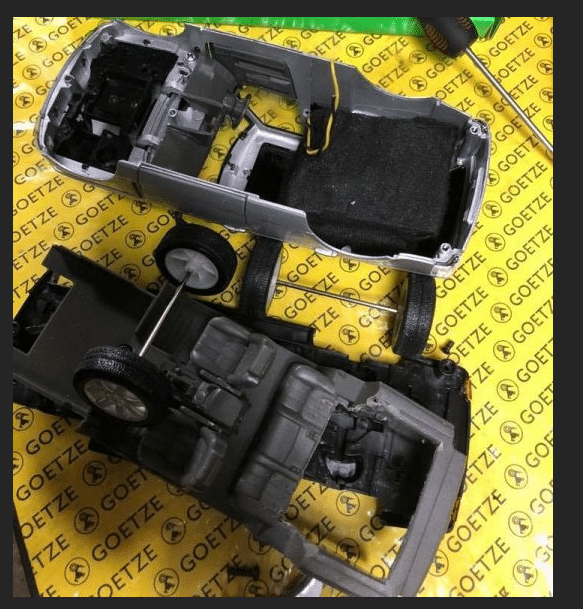

Podczas spotkania uczestników nocnych wyścigów rozdawano samochody zabawki.

Po ich rozkręceniu, niektórzy obdarowaniu w środku odnaleźli nadajniki GPS, które wysyłały dane o lokalizacji w świat przy użyciu telefonii komórkowej. Nie do końca znane są motywy całej operacji - kto ani dlaczego zdecydował się na taki sprofilowany i kosztowny atak. To nie pierwszy raz, gdy przy pomocy prezentów niektórzy starają się zlokalizować miejsca, w których mogą być trzymane drogie samochody.

Jakiś czas temu Policja ostrzegała przed niebezpiecznymi breloczkami do kluczy. Były one oferowane na stacjach benzynowych oraz parkingach - jako prezent.

Jeżeli ktoś uległ pokusie wzięcia takiego gadżetu i doczepienia go do swoich kluczy, następnego dnia mógł zastać niemiłą niespodziankę.

W takim breloczku znajdował się moduł GPS - który wysyłał swoją lokalizacje do przestępców.

W taki oto sposób wiedzieli oni dokładnie gdzie znajduje się interesujący ich model samochodu - i mogli go szybko ukraść.

Interesujące jest dopracowanie całego wydarzenia. Jak opisują uczestnicy zlotu, samochody przekazywała hostessa w firmowych opakowaniach wskazujących na nową wypożyczalnie samochodów.

Przestępcy zarejestrowali również domenę tej firmy w Internecie na kilka dni przed wydarzeniem oraz umieścili tam logo wypożyczalni.

Na pierwszy rzut oka wszystko zatem wskazywało na legalnie działającą firmę, chcącą z przytupem rozpocząć swoją działalność.

Po kilku dniach od całego zdarzenia do rozdawania fałszywych prezentów przyznała się telewizja TVN. Miała to być część dziennikarskiej prowokacji w ramach programu „Uwaga”.

Tanie karty graficzne

Przeglądając różnego rodzaju serwisy aukcyjne możemy się natknąć na atrakcyjne cenowo karty graficzne.

Jeżeli coś kosztuje zdecydowanie mniej niż powinno może to być związane z jednym z dwóch powodów.

Pierwszy - karta taka była użytkowana do kopania kryptowalut i eksploatowana dużo bardziej, niż standardowa jednostka podobnego rodzaju w normalnym komputerze nawet zagorzałego fana gier komputerowych.

Co zatem idzie może ona zdecydowanie szybciej ulec zepsuciu.

Drugi powód - na rynku pojawili się oszuści, którzy odpowiednio modyfikują tanie karty graficzne tak, aby były one rozpoznawane przez komputer jako wyższe, dużo droższe modele.

Standardowo tworzy się fałszywe pudełka oraz modyfikuje ilość pamięci, która fizycznie występuje w urządzeniu. Jest to możliwe dzięki procedurze upgradu biosu karty graficznej.

Dzięki temu system operacyjny jest oszukany i wyświetla nieprawidłowe parametry.

To nie jedyne komponenty na jakie warto zwrócić uwagę.

Parę lat temu sprzedawano dyski o dużych pojemnościach w bardzo niskich cenach.

Po ich demontażu okazywało się, że jest to zewnętrzna plastikowa obudowa w której środku wpięty był zwykły pendrive a całość dociążano śrubkami - tak aby obudowa miała odpowiedni ciężar.

Dodatkowo modyfikowano oprogramowanie - tak, że mały kilkudziesięcio gigabajtowy pendrive był rozpoznawany przez system jako zwykły, kilku terowy dysk HDD.

Oczywiście miało to swoje konsekwencje - jeżeli zapisywaliśmy tam większą ilość danych niż pendrive mógł zmieścić - starsze dane były automatycznie zastępowane nowszymi. Ot taka sprzętowa czarna dziura.

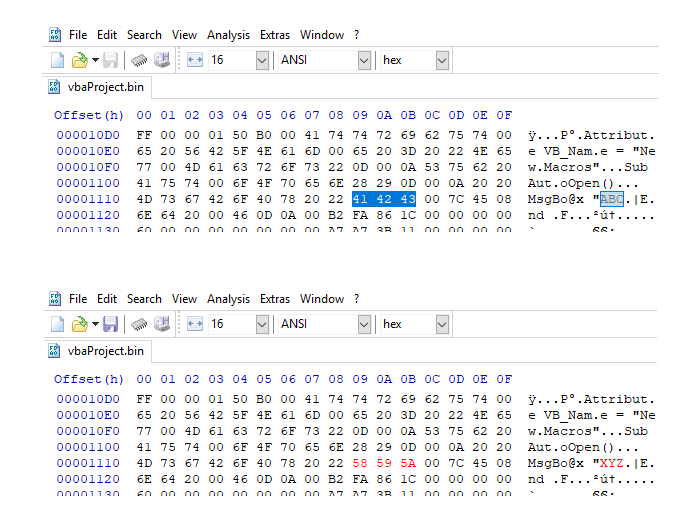

Makra a pcode

Dostarczanie złośliwego oprogramowania przy pomocy makr w dokumentach Office to praktyka stara jak świat. Ale i ona ewoluuje. Jak bowiem działa tak infekcja?

Podczas tworzenia makra oprócz jego kodu źródłowego do pliku wynikowego dodawana jest także skompilowana forma tego pliku. Jeżeli zatem otworzymy dokument Worda na innym komputerze z dokładnie tą samą wersją pakietu Office, oprogramowanie nie będzie korzystało z zapisanego kodu źródłowego a użyje szybszej - skompilowanej formy.

To rodzi pewne problemy - jeżeli bowiem spreparujemy plik w taki sposób iż usuniemy z jego wnętrza kod źródłowy - złośliwa funkcjonalność będzie nadal działać ponieważ będzie nadal zaimplementowana jako skompilowany pcode.

Dlaczego jest to takie istotne? Ponieważ większość narzędzi dostępnych na rynku, które służą do analizowania złośliwych makr opiera się na kodzie źródłowym a nie na pcodzie.

Wady z punktu widzenia atakującego? Musi znać konkretną wersje Worda, uruchomioną na atakowanym komputerze.

W innym bowiem przypadku złośliwe makro się nie odpali.

Czy ta technika będzie stosowana przez twórców złośliwego oprogramowania w szerszej skali? Czas pokaże.

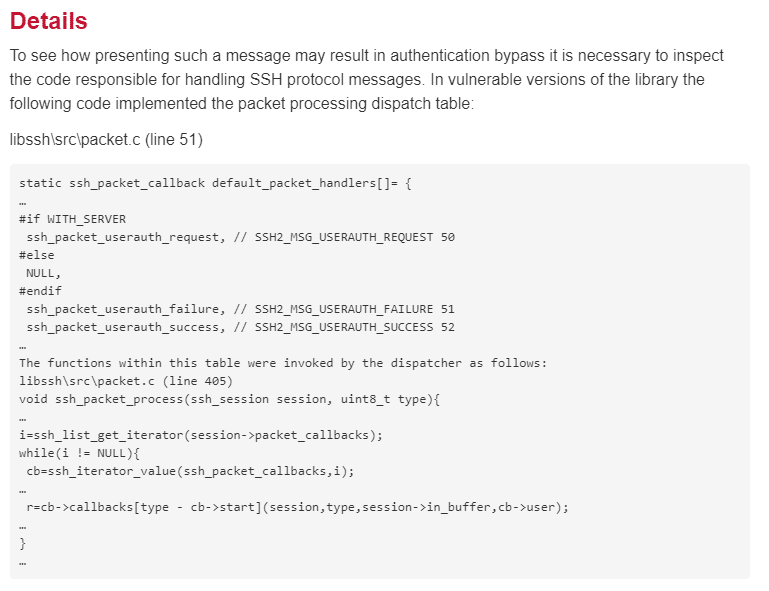

Błędy w libSSH

libSSH to biblioteka napisana w języku C, która pozwala na tworzenie aplikacji wykorzystujących protokół SSH.

Odnaleziono w niej błąd, który pozwalał na zalogowanie się do serwera bez posiadania prawidłowego loginu i hasła.

Błąd wynikał z faktu iż biblioteka posiadała wspólne komponenty wykorzystywane jednocześnie przez klienta i serwer.

W kodzie serwera obsługiwano specjalną wiadomość USERAUTH_SUCCESS, która powinna być obsługiwana jedynie po stronie klienta.

Z tego też powodu jeżeli atakujący wysłał odpowiednio spreparowany pakiet, w którym zamiast standardowej wartości wysłał wiadomość o sukcesie - mógł obejść mechanizm autoryzacji.

Błąd ten generuje wiele problemów - jako iż jest to opensourcowa biblioteka, kawałki jej kodu mogą być wykorzystywane w różnych projektach różnych producentów na całym świecie.

Za pewne jeszcze przed dłuższy czas będziemy widywać informację, iż jakiś produkt jest podatny na tego rodzaju błąd.

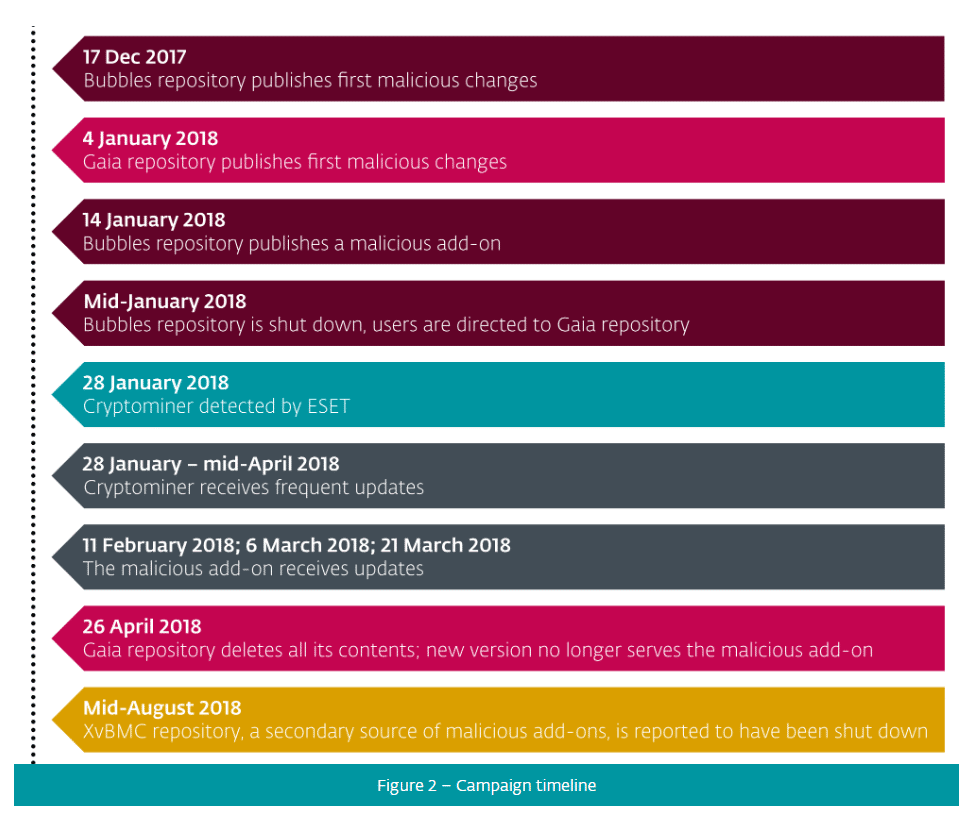

Bezpieczeństwo Kodi

Kodi - dawniej XBMC to multimedialne centrum zarządzania zazwyczaj instalowane na małych komputerach.

Podpina się je następnie do telewizora co pozwala znacząco rozszerzyć jego możliwości o odtwarzanie dozwolonych plików audio oraz video. Zamiast wiec kupować drogi telewizor Smart TV wystarczy dokupić malutkie urządzenie w stylu Raspberry Pi, a następnie zainstalować Kodi.

Tanim kosztem otrzymujemy zatem rozbudowany telewizor z funkcjami smart. Popularność tego oprogramowania wynika z liczby wspieranych platform oraz mnogości tak zwanych rozszerzeń, które pozwalają na uruchomienie dodatkowych funkcjonalności.

Dzięki temu nawet jeśli autorzy oprogramowania nie przewidzieli interesujących dla nas opcji istnieje duża szansa że stworzyła je dla nas rozbudowana społeczność.

Ostatnio wykryto jedno z pierwszych złośliwych rozszerzeń na tą platformę, które służyło do kopania kryptowalut.

Pomimo tego iż złośliwe oprogramowanie zostało usunięte z serwerów, dalej istnieją zarażone urządzenia , dalej kopiące kryptowalutę na poczet konta przestępców.

Wynika to z faktu że o ile komputery z Windowsami, Linuxami czy też Maci istnieją oprogramowania antywirusowe - brak podobnego rozwiązania na platformę Kodi.

Użytkownik musi więc manualnie wyłączyć i usunąć rozszerzenie a także wszystkie powiązane z nim pliki.

Bardzo ciekawy wektor ataku - pozostający poza radarami większości użytkowników.

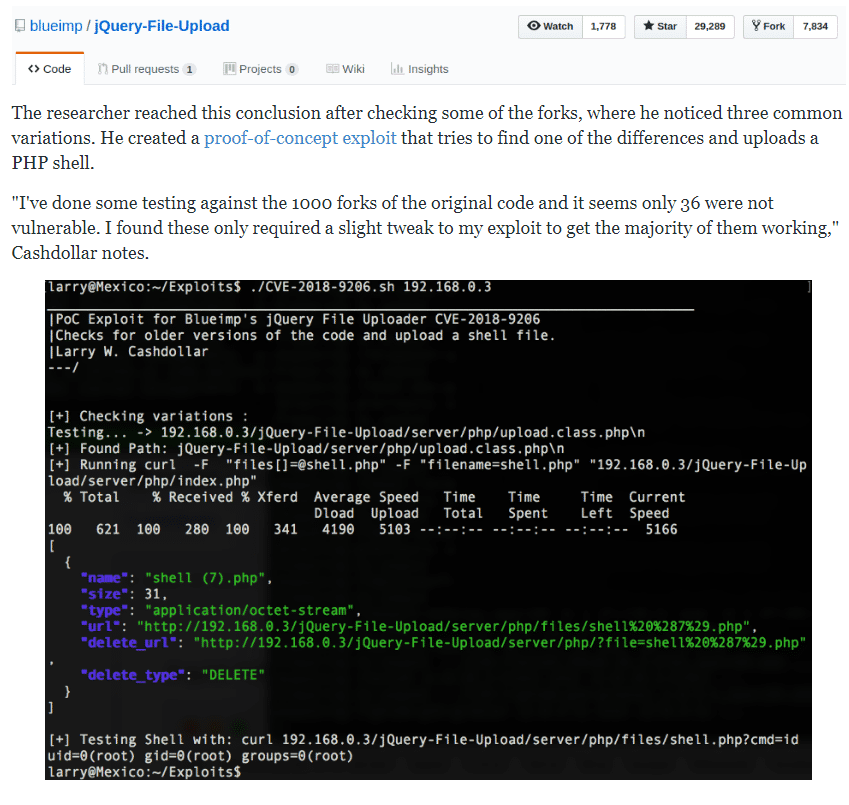

jQuery File Upload

Tym razem o tym jak drobne zmiany w konfiguracji popularnego oprogramowania mogą prowadzić do błędów w innych aplikacjach.

Mowa o rozszerzeniu "jQuery File Upload", które pozwala twórca witryn internetowych na prostą implementacje wysyłki plików przez użytkowników.

W swojej podstawowej konfiguracji oprogramowanie to zapewniało bezpieczeństwo poprzez użycie pliku .htaccess.

Jest to specjalny plik rozpoznawany przez serwer Apache. Można w nim między innymi skonfigurować opcję, która blokuje możliwość wyświetlania i wykonywania plików z danego katalogu.

8 lat temu twórcy Apache postanowili, że pliki .htaccess nie będą rozpoznawane przez serwer jako prawidłowe o ile administrator nie włączy ich obsługi.

Jedną decyzją wyłączyli więc obsługę tych plików od wersji 2.3.9 co sprawiło, że jeżeli bezpieczeństwo oprogramowania bazowało właśnie na tej funkcjonalności - właśnie przestało ono działać.

Teraz bowiem użytkownik mógł wysłać plik .php i uruchomić go bez żadnych problemów, nawet jeśli w katalogu znajdował się prawidłowy plik .htaccess.

Co ciekawe błąd ten był znany atakującym już od dłuższego czasu.

Na YouYubie można znaleźć 3 letnie filmy demonstrujące w jaki sposób można odnaleźć podatne witryny a także jak je zaatakować. Branża bezpieczeństwa dowiedziała się o błędzie dopiero teraz -kiedy to badacze odnaleźli ten błąd i zwrócili się do twórcy z prośba o jego załatanie.

Nowsza wersja pozwala na wysyłkę jedynie plików graficznych. To jednak nie rozwiązuje problemu. Z racji swojej popularności rozszerzenie to posiada wiele alternatywnych wersji.

Ponieważ bazują one na wspólnym kodzie źródłowym - one również są podatne na wyżej wymieniony błąd.

I to wszystko w dzisiejszym odcinku.

Zapraszam do komentowania i lajkowania oraz do subskrypcji kanału kacperszurek na YouYube.

Do zobaczenia już za tydzień. Cześć !

Icon made by Freepik from www.flaticon.com