Wprowadzenie

Cześć! To 22 odcinek podcastu o bezpieczeństwie. Ja jestem Kacper Szurek i za chwile opowiem o 9 ciekawych wiadomościach luźno powiązanych z tym tematem.

Jeżeli interesujesz się branżą security lub jesteś programistą, który chciałby zadać pytanie o swój kod - zapraszam na grupę 0 do pentestera na Facebooku.

Większość wiadomości do tego odcinka odnalazłem dzięki Weekendowej Lekturze Zaufanej Trzeciej Strony.

Zapraszam do słuchania.

Podcast ten można również znaleźć na Spotify oraz Google i Apple Podcasts.

Atakowanie drukarek

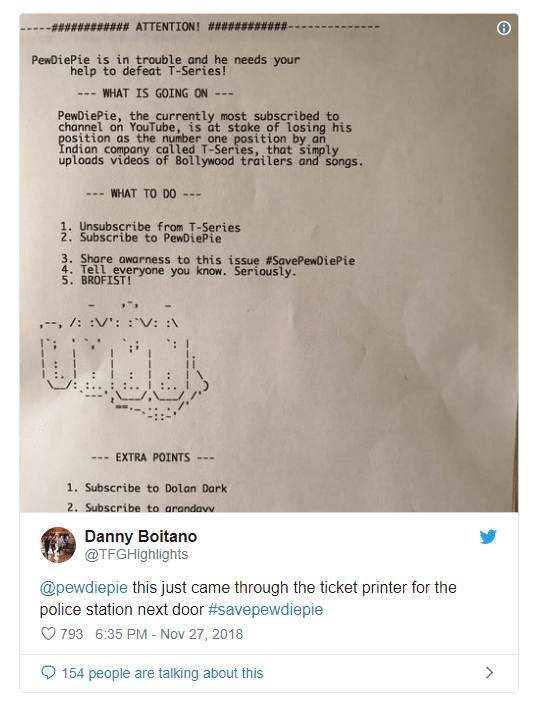

Jeden z użytkowników Twitter-a postanowił w niecodzienny sposób zwrócić uwagę na bezpieczeństwo drukarek, podpiętych do Internetu.

Jak sam twierdzi któregoś popołudnia z nudów postanowił poszukać czegoś, czym mógłby się zająć.

Do poszukiwań niezabezpieczonych urządzeń użył opisywanego już tutaj kilka razu serwisu Shodan - który wykonuje cykliczny skan Internetu i udostępnia go w formie przejrzystego interfejsu webowego.

Przy jego pomocy znalazł 800 000 niezabezpieczonych drukarek. Co można zrobić z takimi urządzeniami? Pierwsza myśl to: wydrukować kilka kartek papieru.

Cały ten proces można zautomatyzować - przy pomocy narzędzia PRET - które służy do atakowania właśnie tego sprzętu.

Wystarczyło więc pobrać listę urządzeń z Shodana a następnie uruchomić na każdym z tych adresów narzędzie PRET. Cały zaawansowany atak zajmował tylko kilka linijek kodu.

Autor postanowił wykorzystać humorystyczny tekst, aby zachęcić użytkowników tych drukarek to odpowiedniego ustawienia swoich firewalli.

Na YouTube trwa teraz walka o miano najpopularniejszego kanału na świecie.

Obecny leader - PewDiePie - w bardzo szybkim tempie jest doganiany przez Indyjski kanał T-series - który publikuje filmy i teledyski związane z bollywood.

Napis więc zachęcał do usunięcia subskrypcji z kanału T-series i kliknięcia czerwonego przycisku na kanale Szweda.

Pytanie tylko czy któryś z właścicieli nie będzie chciał wytoczyć pozwu sądowego wobec osoby, która wykorzystała jej drukarkę.

Wszak z punktu widzenia prawa takie zachowanie i hakowanie urządzeń jest nielegalne.

Google Translate jako serwer proxy

Czy usługa Google Translate czyli internetowy tłumacz może być niebezpieczny?

Okazuje się, że tak - wyobraźnia atakujących nie zna bowiem granic.

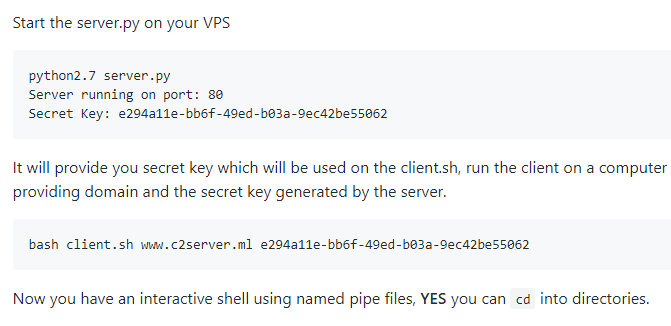

Wyobraźmy sobie hipotetyczna sytuacje - kiedy to udało nam się uzyskać dostęp do jakiegoś komputera w firmie - i chcemy wysłać z niego jakieś informacje na zewnątrz.

Jeżeli sieć firmy jest dobrze chroniona - to połączenie z jakimkolwiek zewnętrznym adresem - może wydać się podejrzane i uruchomić czerwone lampki w pokoju ludzi od bezpieczeństwa.

Dlatego też stosuje się do tego celu serwery proxy - czyli duże i rozpoznawalne witryny, do których ruch nie jest niczym podejrzanym.

Zapytania które są jednak do nich kierowane - tak naprawdę służą do innych rzeczy niż standardowe przeglądanie strony.

Jak bowiem działa usługa Google Translate? Podajemy stronę, którą chcielibyśmy przeczytać - jej język a także język wyjściowy, w którym chcielibyśmy dostać tłumaczenie.

W tle serwery Google pobierają treść danej witryny - tłumaczą ją a następnie zwracają nam wynik.

Z punktu widzenia naszej sieci - widoczne jest jedynie zapytanie do serwerów Google.

Cały ruch jest szyfrowany - zatem analitycy bezpieczeństwa nie wiedzą co dokładnie jest przesyłane - o ile na firmowych komputerach nie są zainstalowane firmowe certyfikat.

Charakterystykę tego serwisu można wykorzystać do niecnych celów.

Wystarczy bowiem jako stronę, którą chcemy przetłumaczyć - podać adres serwera należącego do atakujących a dane przesłać poprzez parametr GET w adresie URL.

I nie jest to nowa metoda. Istnieje złośliwe oprogramowanie które komendy przyjmuje poprzez serwis Twitter.

W tym wypadku bowiem wchodzimy na konto odpowiedniego użytkownika - i sprawdzamy treść jego tweetów.

Takie zaimplementowanie serwerów „Command and Control” jest problematyczne dla firmy antywirusowych.

Tutaj bowiem nie możemy zablokować całej domeny twitter.com - wszak jest ona dobra i używana przez miliony użytkowników.

Trick ten mógł być także znany uczniom, próbującym ominąć programy cenzurujące Internet w szkołach.

Większość z nich opiera się bowiem na czarnej liście adresów - z którymi nie można się komunikować.

Wystarczy więc taką stronę odwiedzić poprzez Google Translate - i w większości przypadków wyświetli się ona prawidłowo.

Potrzeba matką wynalazków.

SSL a phishing

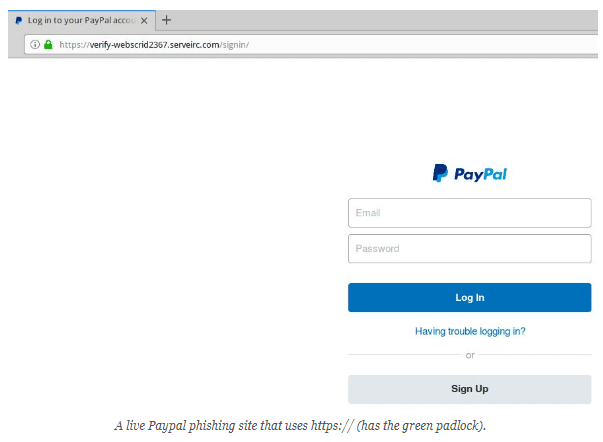

W przeszłości - pracownicy firm i korporacji byli edukowani w taki sposób, aby zwracać uwagę czy strona na którą wchodzą - posiada prawidłowy certyfikat SSL - czyli mówiąc w prostych żołnierskich słowach - czy obok nazwy domeny znajduje się zielona kłódka.

Ta procedura była szczególnie proponowana podczas wchodzenia na wrażliwe strony czyli banki.

Jeżeli bowiem wchodzimy na stronę banku - i nie posiada ona prawidłowego certyfikatu - istnieje wysoka szansa, że nie jest to prawdziwa strona instytucji finansowej.

I rzeczywiście w przeszłości - taka porada miała sens.

Jeszcze kilka lat temu certyfikaty SSL były względnie drogie - i praktycznie nie istniały żadne darmowe odpowiedniki.

W przeszłości zatem do ataków phishingowych - czyli prób podszycia się pod kogoś - nie używano certyfikatów - głównie ze względu na koszty takich operacji.

Ta sytuacja zmieniła się wraz z wprowadzeniem darmowych certyfikatów, które można wygenerować poprzez serwis „Let’s encrypt”.

Teraz posiadanie prawidłowego, rozpoznawanego przez wszystkie przeglądarki certyfikatu - to kwestia paru kliknięć - i co najważniejsze - cała procedura jest darmowa.

Jest to świetne rozwiązanie dla wszystkich twórców witryn internetowych - ale jednoczenie uprościło pracę osób, próbujących wykradać nasze dane.

Jak wynika z badań firmy PhishLabs 49% wszystkich przeprowadzanych obecnie ataków phishingowych posiada prawidłowy certyfikat SSL.

To sprawiło - że edukowanie pracowników i informowanie ich - że mogą wprowadzać swoje dane w miejscach gdzie znajduje się zielona kłódeczka - nie jest najlepszym pomysłem.

Jak bowiem rozpoznać, na podstawie samej zielonej kłódeczki - czy dana strona jest prawdziwa czy tez należy do atakujących?

Atak na pomoc techniczną

Policja w Indiach w ramach specjalnej akcji mającej zapobiegać atakom na support techniczny doprowadziła do aresztowania 39 osób z 16 różnych lokalizacji.

Ale jak działa taki atak?

Podczas przeglądania Internetu możemy natrafić na różne strony i reklamy. Niektóre z reklam oparte są o naszą historię wyszukiwania produktów inne natomiast mają za zadanie nas oszukać.

Wystarczy bowiem na popularnej stronie odwiedzanej przez wielu internautów - wyświetlić reklamę - która, migającymi napisami i kolorowymi grafikami próbuje przekonać nas iż nasz komputer lub też telefon jest zagrożony, i wymagana jest natychmiastowa interwencja z naszej strony w celu unieszkodliwienia zagrożenia.

Najczęściej - wyświetlany jest odpowiedni numer telefonu, który ma nam pomóc w całej procedurze.

Jeżeli zdecydujemy się na wykonanie połączenia najczęściej trafiamy do infolinii firmy Microsoft - chociaż tak naprawdę trafiamy do serwisu przestępców, którzy się pod tą firmę jedynie podszywają.

Tam w zależności od przeprowadzanej kampanii - albo jesteśmy proszeni o podanie danych swojej karty kredytowej albo też o zainstalowanie specjalnego oprogramowania, które umożliwię połączenie z naszym komputerem.

Jak można się domyślać - po połączeniu z naszym komputerem - operator ma nad nim pełną kontrolę i możne zainstalować dodatkowe tylnie furtki lub też sprawdzić dowolny plik.

Przekręty tego rodzaju są bardzo popularne - i jak się okazuje bardzo skuteczne.

Trudno tez się przed nimi chronić - wszak są to bowiem normalne reklamy, jakich wiele w Internecie.

Jeżeli zablokowana zostaje jedna z nich - na jej miejsce pojawia się inna, podobna.

Również blokowanie po numerach telefonu nie zdaje większego rezultatu - w Internecie bowiem istnieją firmy, które za odpowiednią opłatą są w stanie wygenerować nowe numery telefonów, poprzez wykorzystanie internetowych bramek voip.

Pamiętajmy zatem aby nigdy nie dzwonić na żadne infolinie, których numer pojawiają się na banerach reklamowych.

Jeżeli potrzebujemy pomocy - znajdźmy oficjalną stronę firmy i właśnie tam poszukajmy prawidłowego numeru telefonu do kontaktu z pomocą techniczną.

Wyciek danych z Mariott

Mariott - jedna z większych sieci hoteli poinformowała o wycieku 500 milionów rekordów ze swojej bazy.

Do rąk przestępców trafiły imię i nazwisko, adres, numer telefonu, adres email, numer paszportu, data urodzenia płeć a także data przyjazdu i wyjazdu z hotelu.

Jeżeli więc kiedykolwiek korzystałeś z usług tego hotelu - miej się na baczności.

Istnieje bowiem ryzyko, iż w kolejnych miesiącach będziemy świadkami sprofilowanych ataków phishingowych na wykradzione w ten sposób adresy pocztowe.

Firma poinformowała również iż wykradziono dane na temat kart płatniczych - te jednak były zaszyfrowane i teoretycznie powinny być bezpieczne.

Biorąc jednak pod uwagę skale tego wycieku - najlepiej założyć, że również te dane trafiły w ręce atakujących.

Dlatego też najlepszym wyjściem jest zastrzeżenie karty i wyrobienie jej duplikatu - tak aby uniknąć przykrych niespodzianek w przyszłości.

Wyciek z Dell

Ostatnie miesiące nie są najlepsze dla dużych firm. Dell - czyli producent serwerów i laptopów poinformował właśnie, że również w tej firmie nastąpiło włamanie, które zostało jednak szybko wykryte.

Nie podano większych szczegółów na temat incydentu ale w ramach proaktywnej ochrony firma zdecydowała się na zresetowanie haseł do kont swoich klientów na oficjalnej stronie.

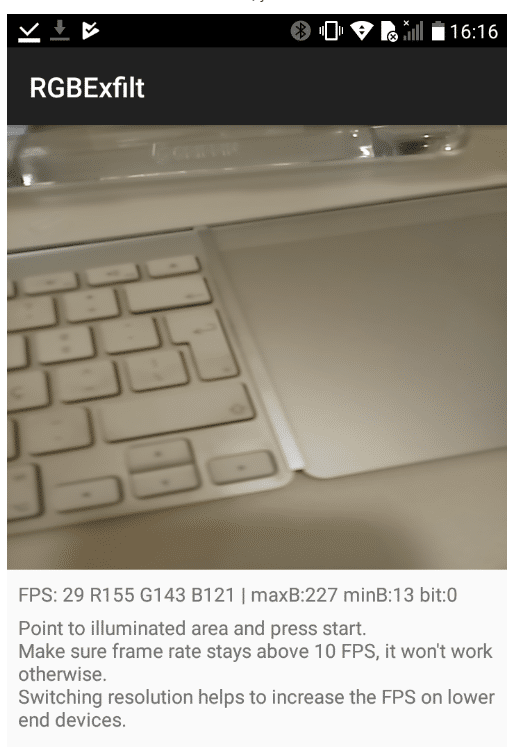

Kradzież danych przy pomocy żarówki

Żarówka - to urządzenie na które nie zwracamy uwagi - towarzyszy nam praktycznie wszędzie i zawsze.

Ale zwykłe żarówki są już passe - wchodzimy teraz w erę inteligentnych urządzeń i budynków a tym samym erek inteligentnych żarówek, gdzie każda z nich może być osobno sterowania przez telefon.

W ten sposób możemy zmienić jej kolor, nasycenie włączyć lub wyłączyć dane źródło światła. I w sumie tyle.

Ale dlaczego opowiadam o żarówkach w audycji o bezpieczeństwie?

Pojawiły się badania - gdzie do kradzieży danych z telefonu wykorzystuje się właśnie takie inteligentne żarówki.

Jak wygląda taki atak?

Zakładamy, że atakujący zdobył dostęp do danych znajdujących się na telefonie - nie może ich jednak wysłać w świat.

Ale w mieszkaniu użytkownika - znajduje się system inteligentnych żarówek - które komunikują się z tym telefonem przy pomocy bluetooth.

Jako iż malware posiada dostęp do telefonu - może również sterować parametrami świetlówek.

Odpowiednio ustawiając zatem kolory - można w ten sposób przesyłać informację na duże odległości.

Wyobraźmy sobie bowiem - że przesyłamy dane przy pomocy kodowania binarnego - gdzie tekst zamieniamy na ciąg zer i jedynek.

Zero - będzie reprezentowane jako kolor niebieskie - jeden jako kolor czerwony.

Atakujący znajduje się na dachu innego budynku gdzie może nagrać kolor świateł zmieniających się w naszym pokoju w rytm przesyłanych danych.

Teraz wystarczy już tylko odkodować tak przekazaną transmisje - właśnie wykradliśmy dane z urządzenia przy pomocy światła.

Bardzo sprytne podejście do tematu pokazujące jak niebezpieczne mogą być urządzenia iot.

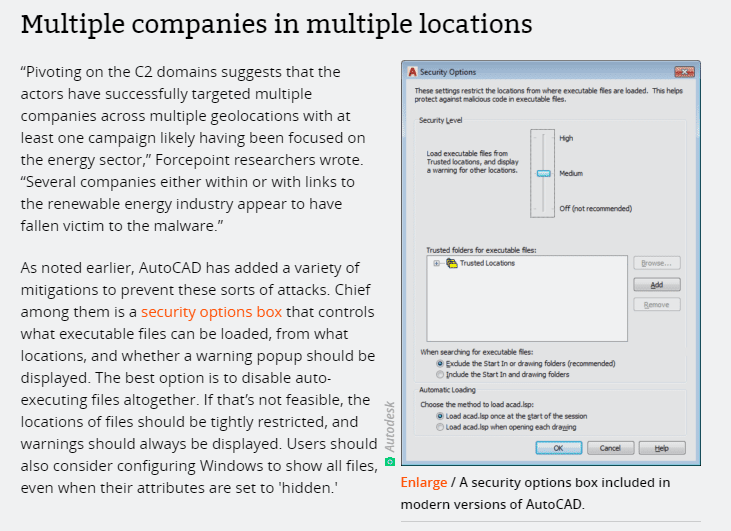

Szpiegostwo przemysłowe

CAD - czyli orojektowanie wspomagane komputerowo zmieniło sposób w jaki tworzymy zaawansowanie techniczne budowle.

Kartka i papier została zamieniona na myszkę i klawiaturę.

Dawniej, jeżeli ktoś chciał zastosować szpiegostwo przemysłowe - i wykraść plany jakiś tajnych obiektów - musiał plany ukraść fizycznie, skopiować lub też zrobić im zdjęcie.

Teraz - wystarczy jedynie przetransferować odpowiedni plik CAD na zewnątrz.

Wraz z rozwojem techniki - zmieniają się również stosowane w tej działce narzędzia - i tutaj również podobnie jak w oprogramowaniu Office - można rozszerzać ich możliwości przy pomocy zewnętrznych modułów.

W ten sposób twórcy oprogramowania zostawiają furtkę dla tych, którzy potrzebują nowych - specyficznych funkcjonalności.

Jeżeli program udostępnia odpowiednia API i pozwala na tworzenie nowych opcji - przy użyciu własnego języka - możliwości jego rozbudowy są praktycznie nieograniczone.

Ale to co dobre dla użytkowników nie zawsze jest właściwe z punktu widzenia bezpieczeństwa.

Takie złośliwe moduły mogą być bowiem wysyłane w kampaniach targowanych na dane firmy - wraz z przykładowymi projektami.

Po otworzeniu takiego dokumentu - oprócz właściwego modelu wykonywany jest również kod zdefiniowany przez przestępców.

Taki kod może ukraść znajdujące się na danym komputerze projekty i wysłać je do atakującego.

I to pomimo tego iż w cadzie - podobnie jak w Wordzie podczas otwierania dokumentu zawierającego makra - oprogramowanie dopytuje czy aby na pewno je uruchomić.

Najsłabszym ogniwem jest bowiem człowiek - który albo nie do końca rozumie treść wyświetlanych komunikatów albo tez jest zbyt leniwy aby się nimi zainteresować.

Email Flooding

Ostatnia wiadomość na dzisiaj. Co to jest Email Flooding? Inaczej nazywany email bombing, to technika której początki sięgają lat 90.

Wyobraź sobie bowiem, że w Twojej skrzynce mailowej pojawia się 100 000 niechcianych wiadomości, gdzie każda z nich informuje Cię o próbie zapisania danego adresu email do nowej listy subskrypcyjnej.

Atakujący przeszukuje Internet w poszukiwaniu formularzy, do których można podać adres email.

Po zebraniu takich stron - podaje na nich adres email atakowanego czego rezultatem jest zalew skrzynki pocztowej przez różnego rodzaju wiadomości informujące o próbie zapisu na daną listę mailingową.

Dodatkowo można do tego celu wykorzystać błędnie skonfigurowane skrypty, mające służyć do kontaktu z administratorem danej witryny.

W dużej ilości przypadków bowiem - adres administratora nie jest ustawiony na sztywno i wprawny atakujący może zmienić adres odbiorcy przy pomocy prostego parametru w adresie URL.

Próba obrony przed takim atakiem jest bardzo trudna. Wszak emaile przechodzą z różnych adresów IP, różnych domen, często zawierają różna treść a co gorsza sporo z nich pochodzi od popularnych witryn.

A samo przeglądnięcie takiego natłoku wiadomości może być problematyczne, zwłaszcza wtedy - gdy skrzynka mailowa jest jedyną nasza formą kontaktu z użytkownikiem.

A może być jeszcze gorszej jeżeli używamy jej do przyjmowania zleceń od naszych klientów. W większości przypadków należy bowiem ręcznie usuwać takie wiadomości jedna po drugiej tak, aby przypadkowo nie usunąć wiadomości od klienta.

Nie jest to typowy spam - gdzie blokada może nastąpić na podstawie słów kluczowych.

Co ciekawe taki atak jest tani do przeprowadzenia. Na różnego rodzaju serwisach w Dark Webie koszt wysłania 5000 takich wiadomości wahają się w okolicach 20 dolarów.

I to wszystko w tym odcinku.

Zapraszam do dołączenia do grupy od0 do pentestera na Facebooku i subskrypcji kanału KacperSzurek na YouTube.

Do zobaczenia już za tydzień. Cześć!

Icon made by Freepik, Vectors Market, Pixel perfect, pongsakornRed from www.flaticon.com